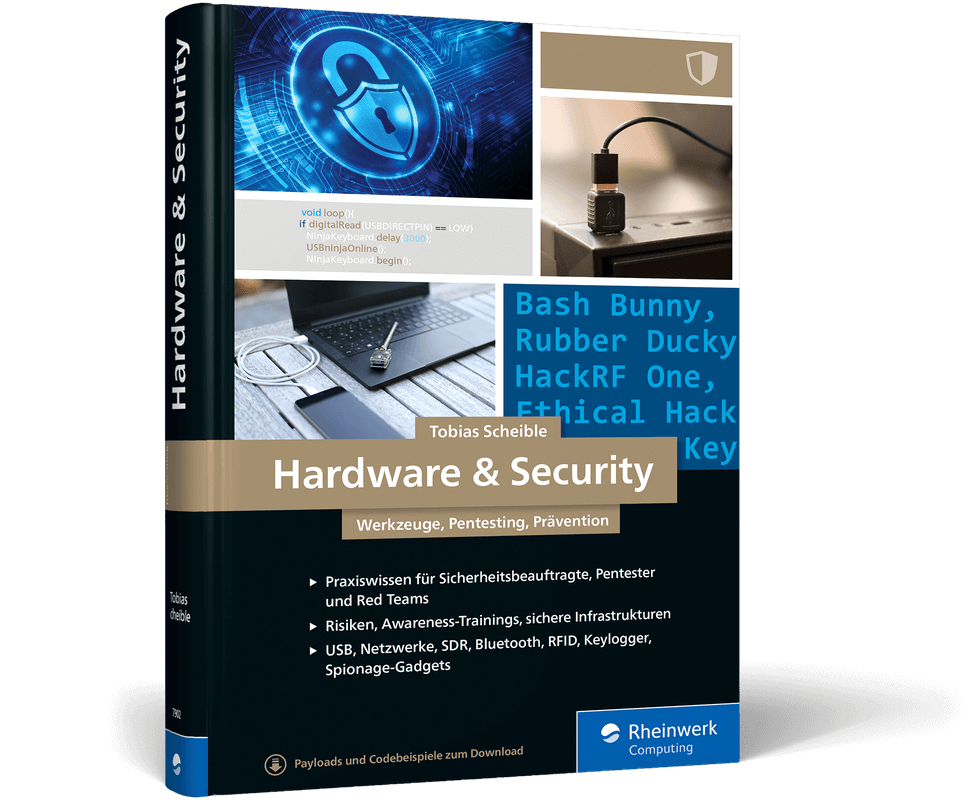

Hardware & Security

Werkzeuge, Pentesting & Prävention

Neben den Angriffen über das Internet erfolgen bei zielgerichteten Attacken auch Angriffe vor Ort. Bei dieser Art von Szenarien kommen Innentäter zum Einsatz, die sich einerseits sehr gut auskennen und andererseits problemlos physische Angriffe durchführen. Dabei reicht das Spektrum der Angreifer vom temporären Personal wie zum Beispiel Praktikant*innen über externe Personen wie etwa dem Reinigungspersonal bis hin zu frustrierten (ehemaligen) Mitarbeitenden. Bei den Angriffen vor Ort werden Hardware-Tools eingesetzt.

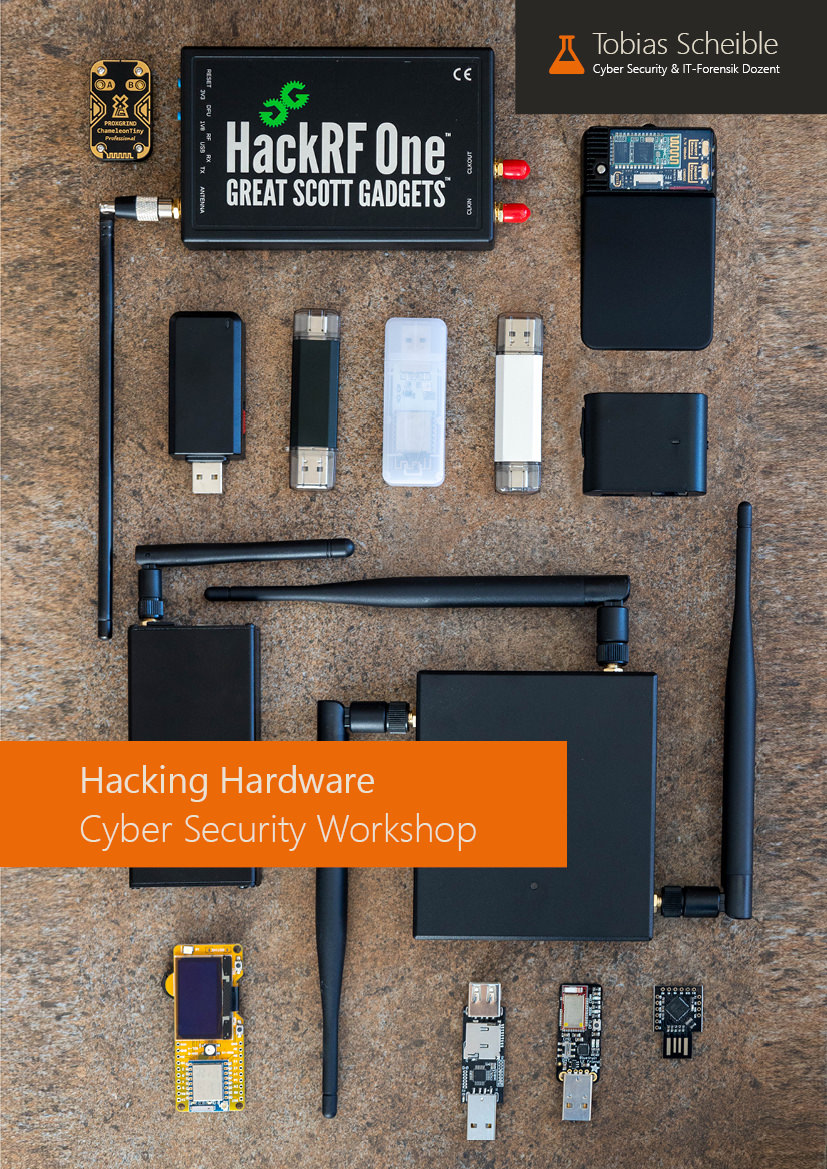

Mit Hacking-Hardware können Funkverbindungen angegriffen, Schadcode über Schnittstellen eingeschleust und sogar Rechnersysteme zerstört werden. Zum Teil können diese sehr einfach und ohne Fachwissen eingesetzt werden. Um sich effektiv vor Angriffen schützen zu können, ist es wichtig, diese Geräte zu kennen und ihre Funktionsweise zu verstehen.

Werden Sie daher zum Experten für Hacking- und Pentest-Hardware.

Cyber Security Workshop

Unter Hacking- und Pentest-Hardware (auch als Hacking Gadgets, Hacking Hardware/Tools, IT Security Hardware/Tools bezeichnet) verstehe ich Geräte, mit denen Rechnersysteme oder Kommunikationsverbindungen angegriffen werden können. Die Geräte haben i.d.R. einen Mikrocontroller, der vorab programmierte Befehle ausführen kann. Zum Teil können die Geräte zudem über Funk-Chips ferngesteuert werden. Typisch für Hacking- und Pentest-Hardware ist, dass es sich um unauffällige kleine Tools handelt, die z. B. in der Hosentasche versteckt werden können. Diese Art von Hardware muss nicht, wie evtl. angenommen, über zwielichtige Kanäle beschafft werden, sondern kann in gewöhnlichen Online-Shops eingekauft werden, häufig sogar bei Amazon, eBay und Co. Im Workshop lernen Sie einige Hacking-Tools kennen und arbeiten selbst mit Ihnen.

Der Workshop weist einen hohen Praxisanteil auf, in dem Sie selbst Angriffe mit den Tools in Laborumgebungen durchführen. Nach einem kompakten Impulsvortrag zum Start beginnen Sie den Stationenbetrieb– insgesamt stehen fünf thematisch unterschiedliche Praxis-Stationen zur Verfügung. Sie wechseln von einer Station zur nächsten, so dass Sie alle Geräte kennenlernen. Nach der Mittagspause stelle ich reale Vorfälle vor, bei denen derartige Tools von Angreifern eingesetzt werden. Anschließend geht es weiter mit den nächsten Stationen. Am Ende gibt es nochmals die Gelegenheit für Fragen und als Abschluss eine Zusammenfassung des Gelernten.

Zeitlicher Ablauf des Workshops

Zeitlicher Ablauf des Workshops