Cyber Security

30.09.2019

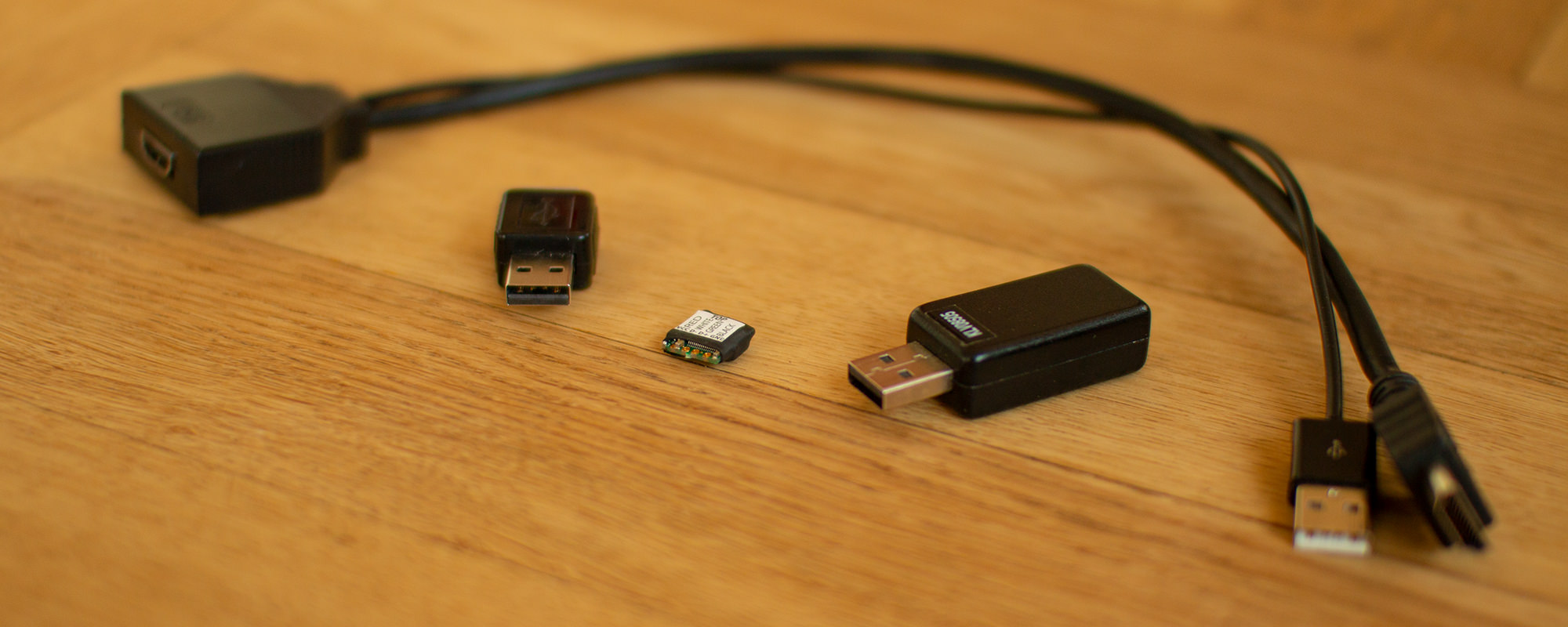

Rubber Ducky – BadUSB Klassiker

Cyber Security

28.09.2019

Artikelserie: Angriffe per USB

Cyber Security

26.09.2019

Heimliche Screenshots per Screenlogger

Vorträge

25.09.2019

IT-Forensik Vortrag bei der ABB AG

Cyber Security

22.09.2019

Tastaturüberwachung per Keylogger

Cyber Security

20.09.2019

Artikelserie: Logger als Angriffstools

Cyber Security

18.09.2019

GPS Positions-Tracker

Cyber Security

15.09.2019

Getarnte Mini-Spionagekameras

Cyber Security

13.09.2019

GSM-Aufnahmegerät

Web Development

11.09.2019