Artikelserie: Logger als Angriffstools

Bei Loggern handelt es sich um Hardware, die von einem Angreifer an ein Rechnersystem angeschlossen wird und somit Daten abgegriffen werden können. Bei dieser Angriffsart muss der Angreifer vor Ort sein bzw. andere Personen anstiften, die Hacking Hardware anzuschließen. Häufig handelt es sich um Personenkreise, die im Alltag nicht auffallen oder nur temporär vor Ort sind. Daher spricht man bei diesem Angriffsszenario vom Reinigungspersonalszenario, da dieses typischerweise abends vor Ort stattfindet, wenn nur noch sehr wenig reguläres Personal anwesend ist. Alternativ wird auch vom Praktikantenszenario gesprochen, da diese meistens in vielen verschiedenen Abteilungen jeweils nur für kurze Zeit tätig sind.

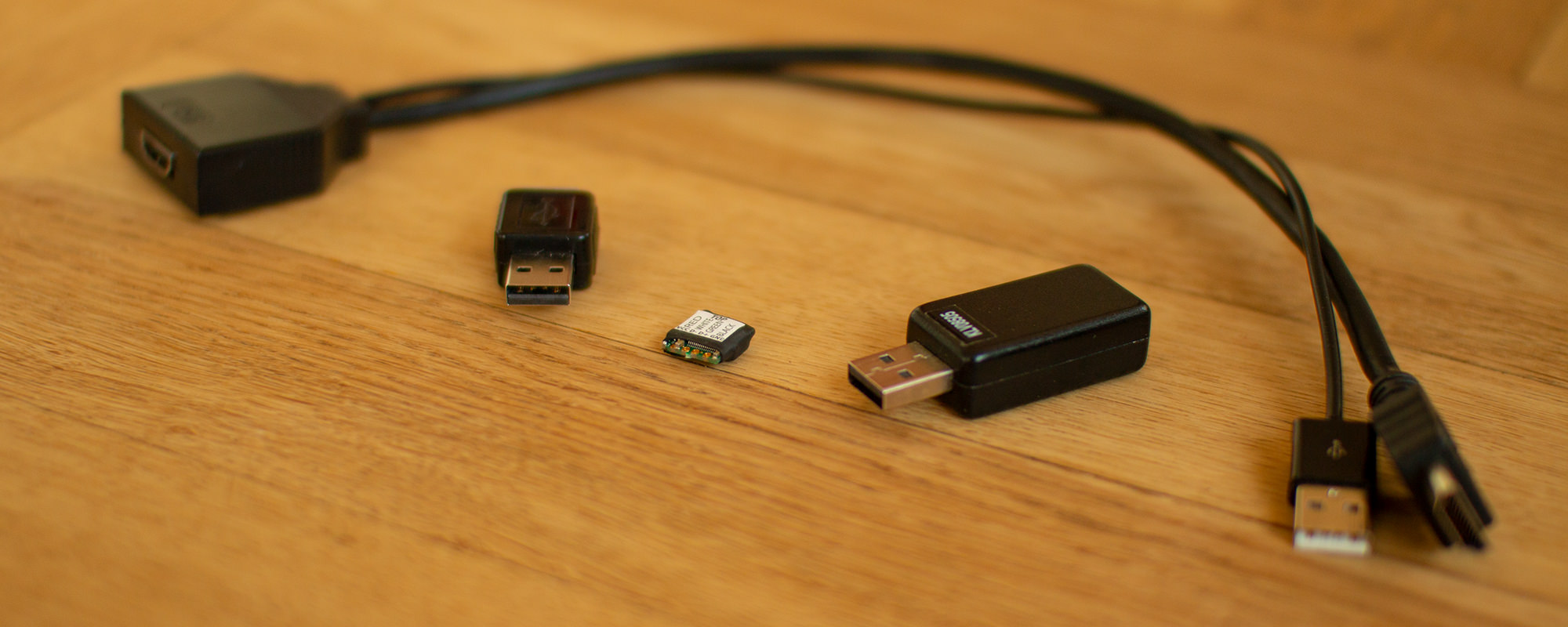

Gerade in etwas chaotischen Umgebungen fallen derartige Logger nicht weiter auf. Herrscht unter den Tischen der Computerarbeitsplätze ein Kabelchaos, fällt ein weiterer Adapter nicht auf. Sind die Anschlüsse zudem einfach zu erreichen, fällt es einem Angreifer leicht, einen Keylogger oder Screenlogger zu platzieren. Vor allem Computer in Bereichen mit vielen Kundenkontakten sind für solche Angriffe ein geradezu prädestiniertes Ziel.

In dieser Artikelserie beschreibe ich verschiedene Arten von Loggern, damit diese erkannt und effektive Gegenmaßnahmen ergriffen werden können. Ich möchte an dieser Stelle erneut darauf hinweisen, dass das Abgreifen von Daten gesetzlich verboten ist und es nur wenige spezielle Fälle gibt, bei denen ein Einsatz rechtlich erlaubt ist.

In der Artikelserie „Logger als Angriffstools“, die dem Themenschwerpunkt Hacking Hardware angehört, werden die folgenden Artikel erscheinen: