Artikelserie: Cloud C2 Server von Hak5

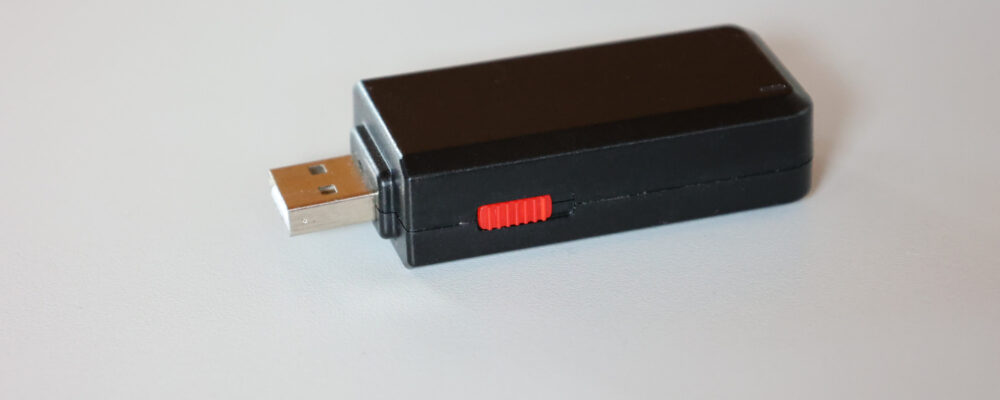

Hak5 (hak5.org) ist ein großer Anbieter, der sich auf die Entwicklung, Herstellung und den Vertrieb von Hacking- und Pentest-Hardware spezialisiert hat. Bekannt wurde der Hersteller mit dem Direktvertrieb durch den Rubber Ducky. Er sieht aus wie ein gewöhnlicher USB-Stick, das Gehäuse entspricht den Werbe-USB-Sticks, die typischerweise auf Messen verteilt werden. Im Inneren des USB-Sticks befindet sich jedoch eine spezielle Hardware, nämlich ein Mikrocontroller, der als virtuelle Tastatur fungieren kann. Sobald der Stick eingesteckt wird, kann er beliebige Aktionen auf dem System ausführen – zum Beispiel Zugangsdaten stehlen oder Ransomware herunterladen und ausführen. Im Laufe der Zeit hat Hak5 sein Portfolio erweitert und bietet verschiedene Hacking-Hardware aus unterschiedlichen Bereichen an.

Für die Fernsteuerung der Werkzeuge hat Hak5 die Lösung Cloud C2 entwickelt. C2 steht für Command-and-Control, auch C&C abgekürzt. Damit werden Server bezeichnet, die andere Geräte oder Computer steuern können. Der Begriff wird vor allem im Umfeld von Schadsoftware im Zusammenhang mit Botnetzen verwendet. Beispielsweise steuert ein zentraler Command-and-Control-Server bei einem DDoS-Angriff mehrere Rechner, die ein Opfersystem angreifen. Grundsätzlich kann der Begriff aber auch für jeden Server verwendet werden, der eine zentrale Steuerungsaufgabe ausführt.

Cloud C2 von Hak5

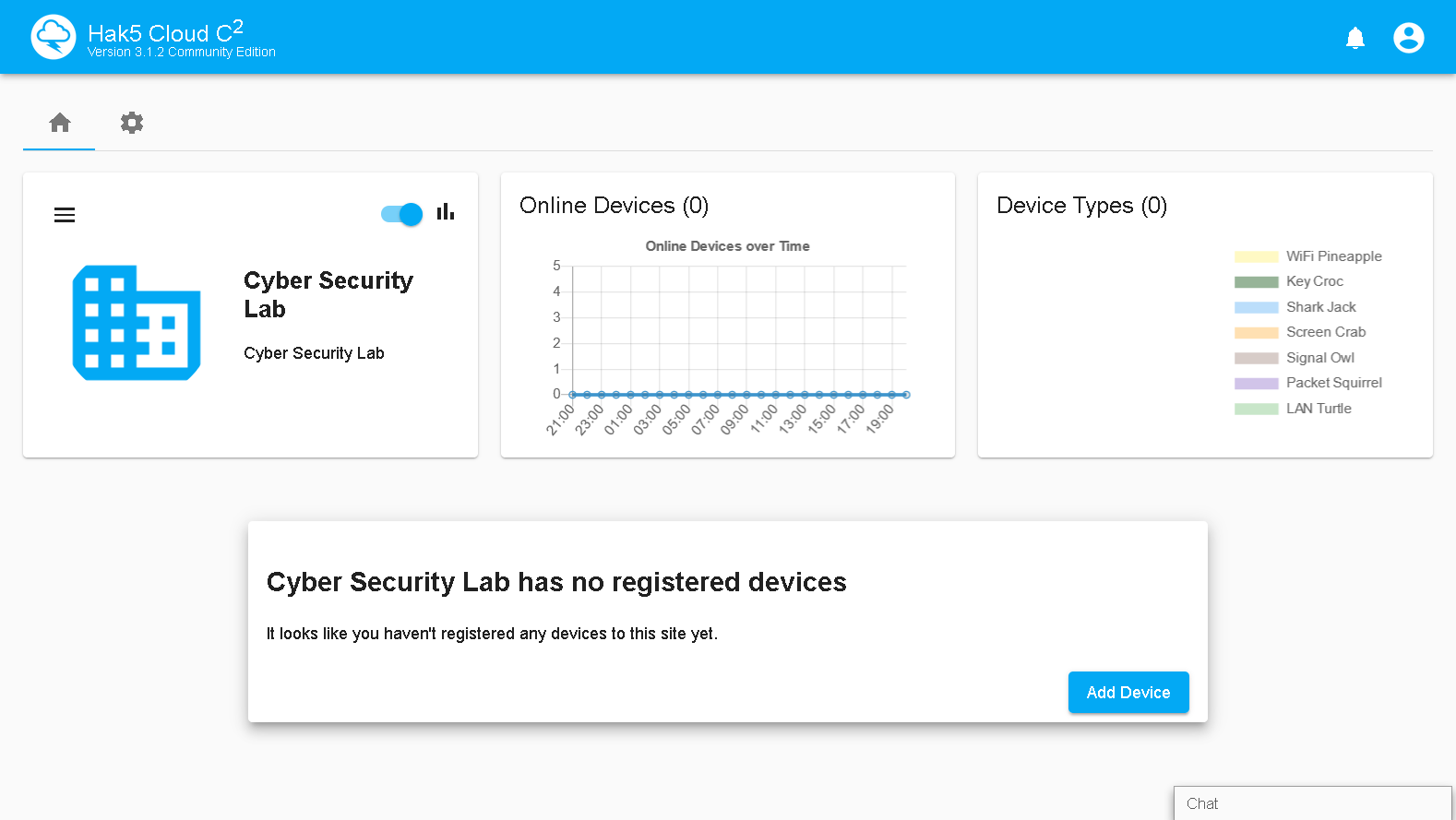

Web-Interface der Cloud C2 Lösung

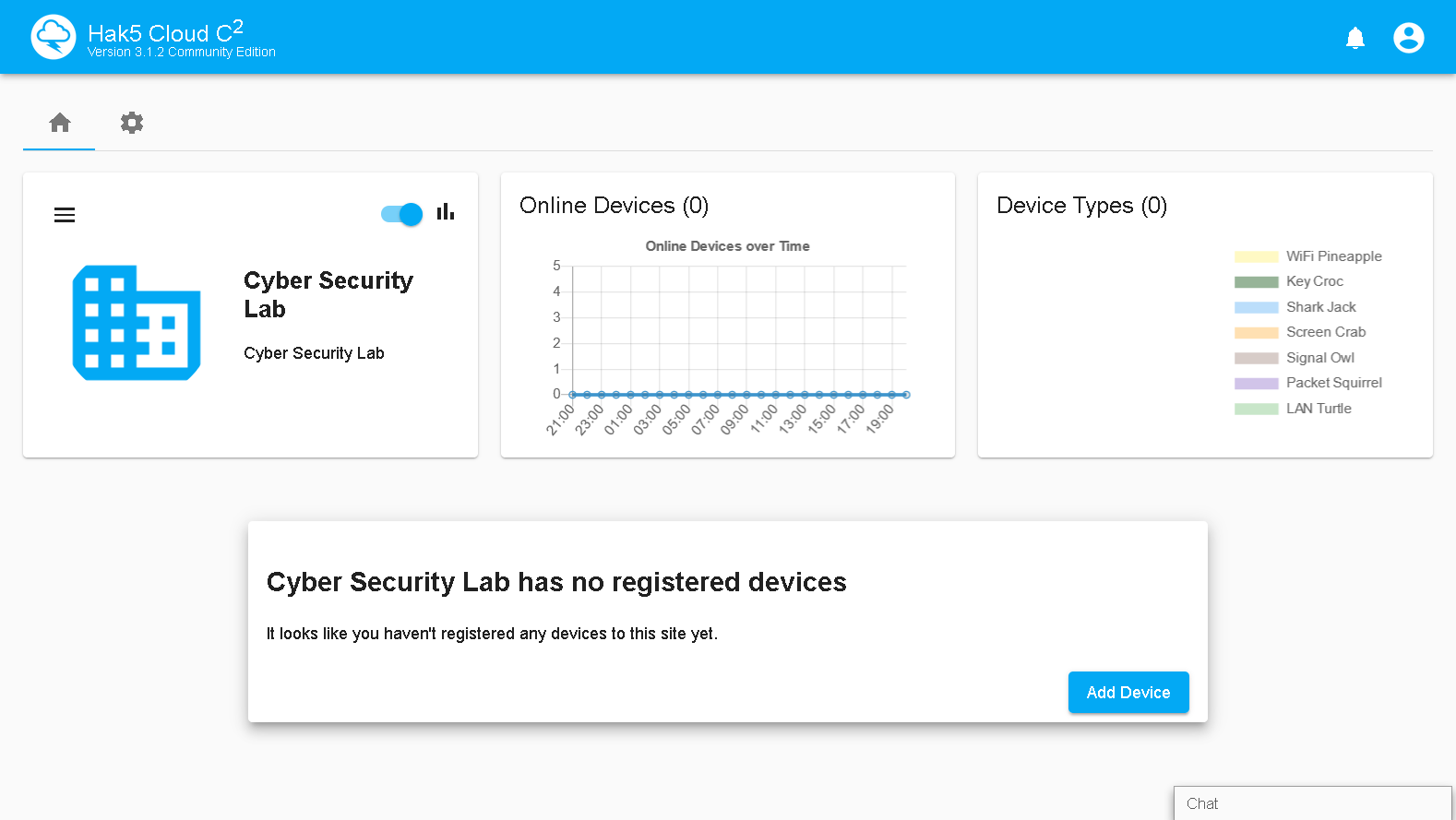

Web-Interface der Cloud C2 Lösung

„Cloud C2“ ist eine Lösung des Anbieters Hak5, die es ermöglicht, mehrere Hak5-Geräte von einem zentralen Ort aus zu überwachen und zu steuern. Dabei handelt es sich nicht um einen klassischen Cloud-Dienst. Vielmehr wird die Lösung selbst gehostet. Dies hat den Vorteil, dass man selbst die Kontrolle über alle Daten hat. Die Installation ist sehr einfach und kann mit einer kostenlosen Lizenz ausprobiert werden.

Nutzen Sie zunächst die kostenlose Community-Variante für Linux-, Mac- und Windows-Rechner. Diese können Sie einfach in einem lokalen Netzwerk ohne Server testen. Mit dieser Version können Sie bis zu zehn Geräte verwalten. Für größere Installationen stehen weitere kostenpflichtige Tarife zur Verfügung.

Vorteile

Der größte Vorteil ist, dass die Daten direkt auf den C2 Cloud Server übertragen werden. Dort können sie direkt heruntergeladen und weiter analysiert werden. Ohne diese Lösung müssten Sie die Geräte jedes Mal vor Ort ausstecken, um die Daten herunterzuladen. Gerade wenn Sie mehrere Hak5 Geräte dauerhaft in Ihrem Unternehmen vernetzt haben, können Sie diese zentral verwalten.

Weboberfläche

Die webbasierte Command and Control-Lösung ermöglicht die Konfiguration und Steuerung der verschiedenen Hak5-Geräte über den Webbrowser. Die Webanwendung ist responsiv realisiert, d.h. sie funktioniert auch auf mobilen Endgeräten. Sie benötigen also keine zusätzliche App, sondern können jeden beliebigen Computer mit einem Webbrowser verwenden.

Unterstützte Hardware

Grundsätzlich wird nur die von Hak5 selbst angebotene Hacking-Hardware unterstützt. Da die Daten über das Netzwerk übertragen werden, muss grundsätzlich eine Netzwerkschnittstelle vorhanden sein. Derzeit werden folgende Geräte von Hak5 unterstützt: WiFi Pineapple, LAN Turtle, Packet Squirrel, Screen Crab, Shark Jack und Key Croc.

Auf der Verpackung des neuen Rubber Ducky steht „Cloud C2 Enabled“. Bis jetzt gibt es noch keine offizielle Unterstützung, aber für die Zukunft scheint etwas geplant zu sein (forums.hak5.org). Ich bin gespannt, wie sie die Anbindung hier realisieren.

Artikelserie

Dieser Beitrag ist Teil der Artikelserie „Cloud C2 Server von Hak5“. Hier beschreibe ich die Nutzung des Cloud C2 Servers von Hak5. Neben der Installation und Nutzung zeige ich die Integration verschiedener Hardware-Tools von Hak5. Die folgenden Artikel werden in der Artikelserie „Cloud C2 Server von Hak5“ erscheinen:

- Installation des Cloud C2 Servers von Hak5

- Einrichtung und Oberfläche des Cloud C2 Servers

- Screen Crab mit dem Cloud C2 Server verbinden

- Key Croc mit dem Cloud C2 Server nutzen

- Packet Squirrel über den Cloud C2 Server steuern

- WiFi Pineapple und der Cloud C2 Server