Die 10 größten Bedrohungen für Computer-Netzwerke

Im Rahmen des „European Cyber Security Month“ (ECSM) nimmt die Hochschule Albstadt-Sigmaringen mit dem Institut für Wissenschaftliche Weiterbildung (IWW) am Aktionsmonat teil. In diesem Rahmen habe ich den Online-Vortrag „Die 10 größten Bedrohungen für Computer-Netzwerke“ gehalten.

10 Bedrohungen für Computer-Netzwerke

Der Online-Vortrag zeigte anschaulich die zehn größten Bedrohungen für Computer-Netzwerke auf und ich führte dabei einige Angriffsszenarien im Live-Hacking-Stil mit einer virtuellen Laborumgebung vor.

Scanning

Sobald sich ein Angreifer innerhalb eines Netzwerkes befindet, verschafft er sich als Erstes mit einem Scan einen Überblick über das Netzwerk. Dies wird auch als Recognition (dt. Erkundung oder Aufklärung) bezeichnet. Als Erstes wird eine Übersicht erstellt, welche Rechner im Netzwerksegment aktiv sind. Dann wird analysiert, welche Dienste genutzt werden. Dabei werden alle Ports auf eine Reaktion überprüft. Ist ein Port gefunden, wird versucht, herauszufinden, welche Software auf diesem Port einen Dienst bereitstellt. Wurde dies auch erfolgreich durchgeführt, wird als Nächstes versucht, die Version herauszufinden.

Nur notwendige Ports sollten nach außen geöffnet sein und Versionsnummern dürfen niemals kommuniziert werden. Aggressive Scans sollten erkannt und der Urheber geblockt werden.

1. Bedrohung im Bereich Netzsicherheit: Scanning

1. Bedrohung im Bereich Netzsicherheit: Scanning

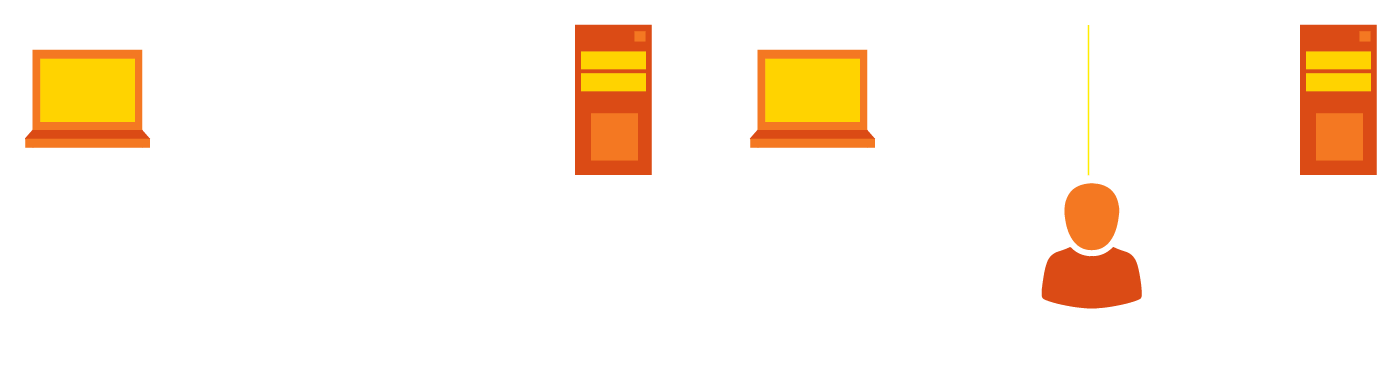

Sniffing

Sniffing (dt. schnüffeln) bezeichnet das Mitschneiden oder Mitlesen des Datenverkehrs einer Netzwerkverbindung. Dabei handelt es sich um einen passiven Angriff, da der Datenverkehr nur abgehört und nicht verändert wird. Der Zugriff auf die Kommunikation erfolgt dabei je nach Netzwerkart auf unterschiedliche Art und Weise. Zum Beispiel kann ein Notebook mit zwei Netzwerkadaptern genutzt und zwischen einer Verbindung platziert und somit ein Sniffer realisiert werden.

2. Bedrohung im Bereich Netzsicherheit: Sniffing

2. Bedrohung im Bereich Netzsicherheit: Sniffing

Spoofing

Spoofing (dt. Manipulation, Verschleierung oder Vortäuschung) werden in der Informationstechnik verschiedene Täuschungsmethoden genannt, bei denen ein Angreifer entweder seine eigene Identität verschleiern möchte oder eine andere Identität vortäuscht, welcher der Empfänger vertraut. Im Bereich Netzsicherheit gehört dazu etwa ARP-Spoofing, IP-Spoofing und DNS-Spoofing.

3. Bedrohung im Bereich Netzsicherheit: Spoofing

3. Bedrohung im Bereich Netzsicherheit: Spoofing

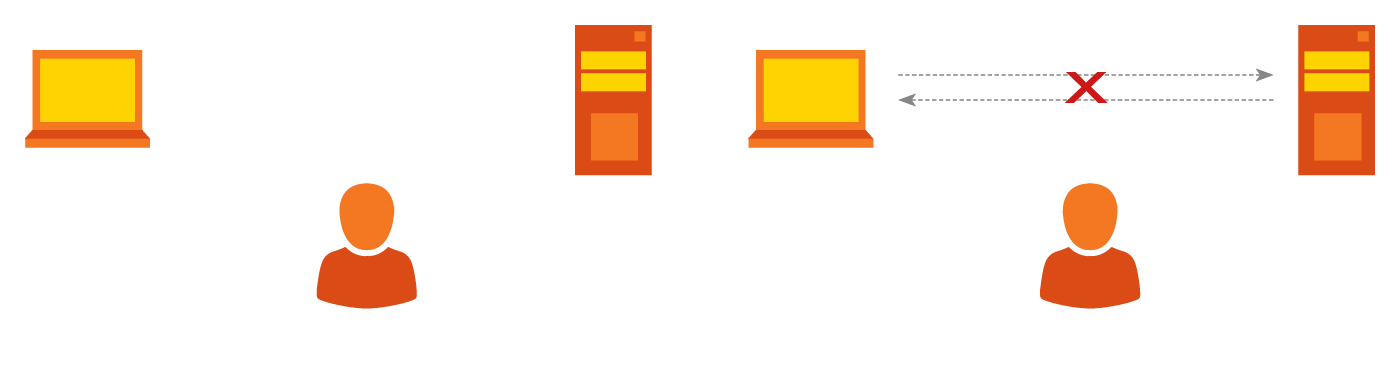

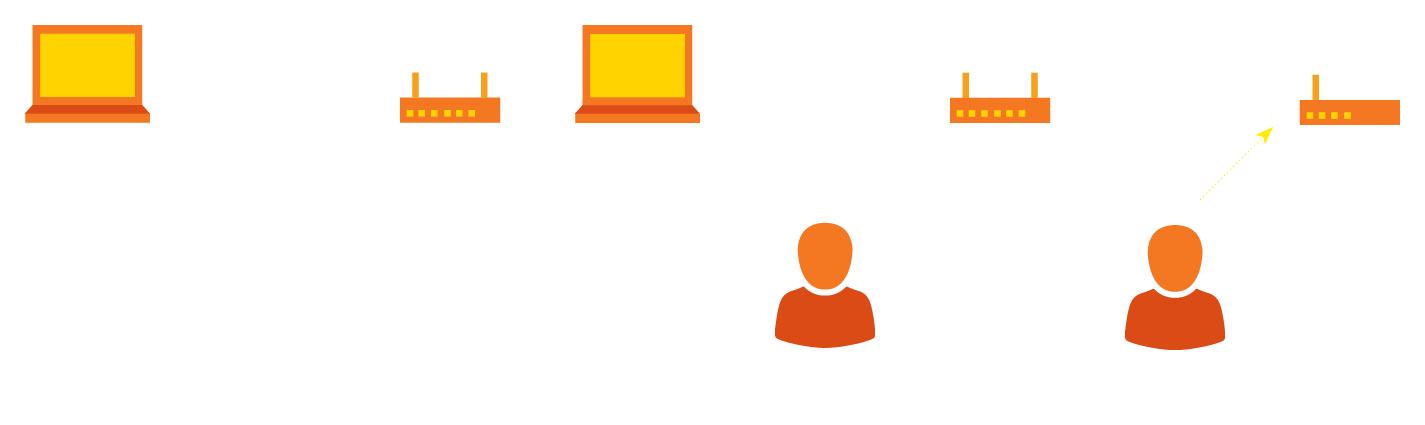

Man-in-the-Middle

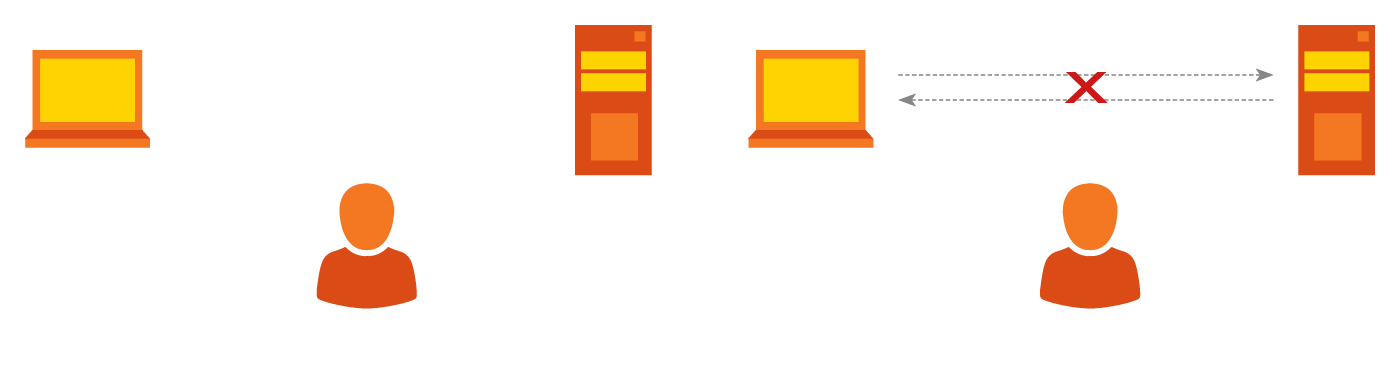

Bei einem Man-in-the-Middle-Angriff (MitM-Angriff) oder auch Person-in-the-Middle-Angriff positioniert sich ein Angreifer zwischen zwei Kommunikationspartnern. In dieser Position können Nachrichten abgehört, manipuliert, geblockt oder gefälscht werden. Es gibt verschiedene Arten, wie ein Angreifer in eine Verbindung eingreifen kann, etwa den Spoofing-Angriff. In der Netzsicherheit wird das Umleiten eines Datenstroms auch als Redirect- oder Routing-Angriff bezeichnet.

Um Kommunikationsverbindungen dagegen zu schützen, müssen mittels kryptografischer Funktionen sichere Verschlüsselungen realisiert werden.

Spoofing (dt. Manipulation, Verschleierung oder Vortäuschung) werden in der Informationstechnik verschiedene Täuschungsmethoden genannt, bei denen ein Angreifer entweder seine eigene Identität verschleiern möchte oder eine andere Identität vortäuscht, welcher der Empfänger vertraut. Im Bereich Netzsicherheit gehört dazu etwa ARP-Spoofing, IP-Spoofing und DNS-Spoofing.

4. Bedrohung im Bereich Netzsicherheit: Man-in-the-Middle

4. Bedrohung im Bereich Netzsicherheit: Man-in-the-Middle

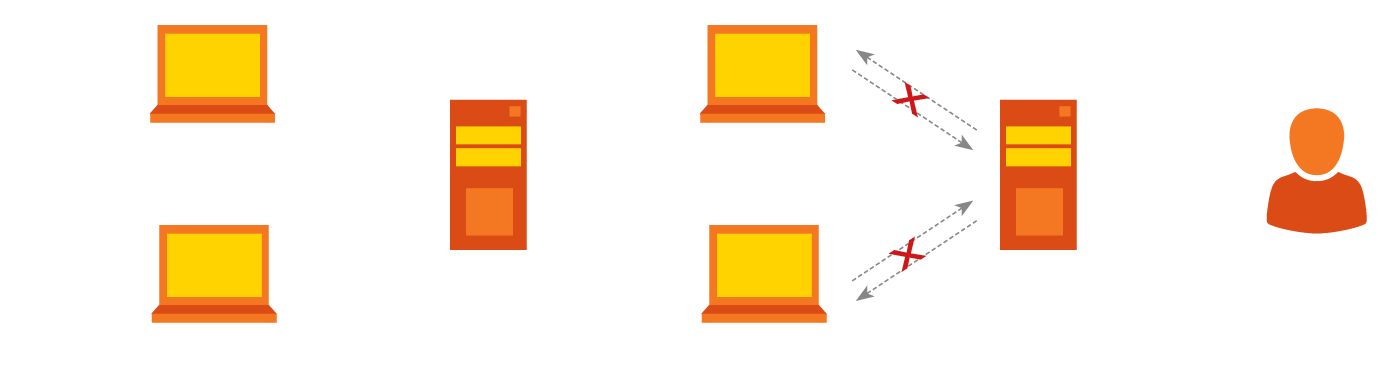

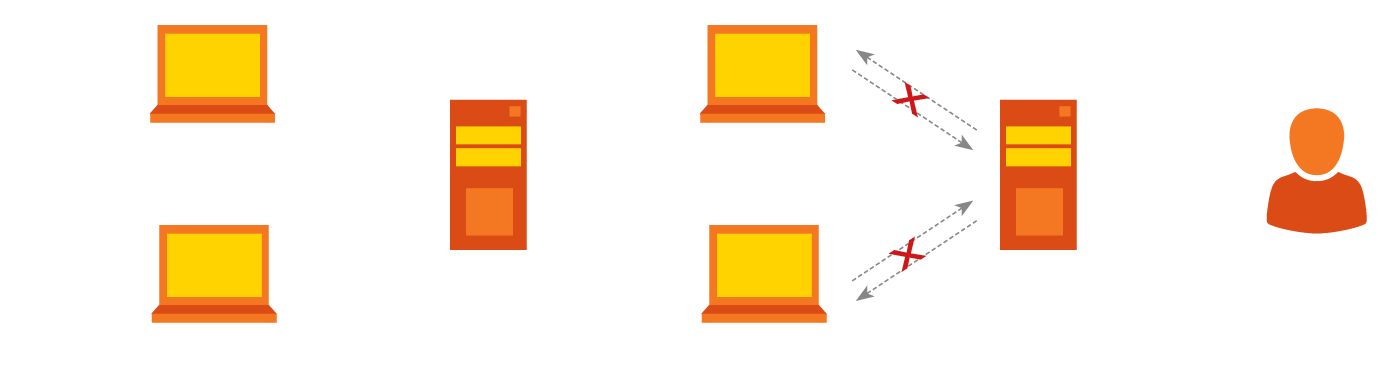

Denial-of-Service

Eine Denial-of-Service-Attacke (auch als DoS-Attacke abgekürzt) ist ein Angriff, der dazu führen soll, dass ein Server temporär oder in besonders extremen Fällen auch über einen längeren Zeitraum hinweg nicht mehr erreicht werden kann. DoS-Attacken sind häufig nichts weiter als Cyber-Vandalismus, die bei Unzufriedenheit mit einer Situation eingesetzt werden. Dies kommt häufig vor, da viele Tools existieren, die ohne tieferes Know-how bedient werden können. Es werden auch illegale Dienstleistungen angeboten, bei denen DoS-Angriffe eingekauft werden können.

Systeme müssen gegen DDoS-Attacke gehärtet und präventive Maßnahmen vorab initiiert werden. Die Netzwerkinfrastruktur muss vorbereitet werden, damit Angriffe gefiltert und geblockt werden können.

5. Bedrohung im Bereich Netzsicherheit: Denial-of-Service

5. Bedrohung im Bereich Netzsicherheit: Denial-of-Service

Physical Attacks

Physische Angriffe auf Netzwerke haben eine reine Zerstörung zum Ziel, um Verbindungen zu unterbrechen. Das reicht im einfachsten Fall vom Durchtrennen eines Kabels bzw. Lichtwellenleiters bis hin zur Manipulation mit Stromstößen. Dabei wird eine offene Netzwerkbuchse gezielt einem starken Stromimpuls ausgesetzt. Hier hat ein Angreifer das Ziel, dass mehrere angeschlossene Komponenten im Netzwerk durch Überlastung zerstört werden.

Daher muss auch die Netzwerkinfrastruktur mit baulichen Maßnahmen gegen Angriffe und Manipulationen geschützt werden.

6. Bedrohung im Bereich Netzsicherheit: Physical Attacks

6. Bedrohung im Bereich Netzsicherheit: Physical Attacks

Replay Attack

Bei einem Replay Attack wird ein Signal mit keiner oder nur schwacher Schutzmaßnahme aufgezeichnet und erneut gesendet. Findet hier auf der Empfängerseite keine Validierung statt, wird diese Übertragung einfach verarbeitet. Damit ist es einem Angreifer möglich, eine Übertragung mit etwa einem Befehl erneut einzuschleusen, ohne dass das eigentliche Signal dekodiert werden muss. Dies funktioniert zum Teil, auch wenn eine symmetrische Verschlüsselung mit immer dem gleichen Code verwendet wird.

Um diese zu verhindern, können Techniken wie eine Nonce, Sequenznummern, Message Authentication Code oder das Rolling-Code-Verfahren eingesetzt werden. Damit wird jede Übertragung so verändert, dass sie einmalig ist und erneut gesendete Übertragungen erkannt und geblockt werden können.

7. Bedrohung im Bereich Netzsicherheit: Replay Attack

7. Bedrohung im Bereich Netzsicherheit: Replay Attack

Jamming

Per Jamming werden kabellose Übertragungen gestört, so dass der Empfang eines Signals nur noch schwer oder gar nicht möglich ist. Ein Störsender sendet etwa auf einer bestimmten Frequenz ein zufälliges Signal mit möglichst großer Stärke und überlagert so andere Übertragungen. Dadurch ist keine Kommunikation mehr möglich und eine WLAN-Verbindung bricht zum Beispiel zusammen. Störsender gibt es für verschiedene Funkprotokolle bzw. -frequenzen wie Bluetooth, WLAN, GSM, UMTS, LTE und GPS.

Gegenmaßnahmen gegen das Stören eines Signals lassen sich nur schwer umsetzen. Grundsätzlich sollte bei der Unterbrechung eines Signals ein Alarm ausgelöst und solche Vorgänge dokumentiert werden. Systeme sollten in einen definierten Status schalten, wenn keine Verbindung mehr vorhanden ist.

8. Bedrohung im Bereich Netzsicherheit: Jamming

8. Bedrohung im Bereich Netzsicherheit: Jamming

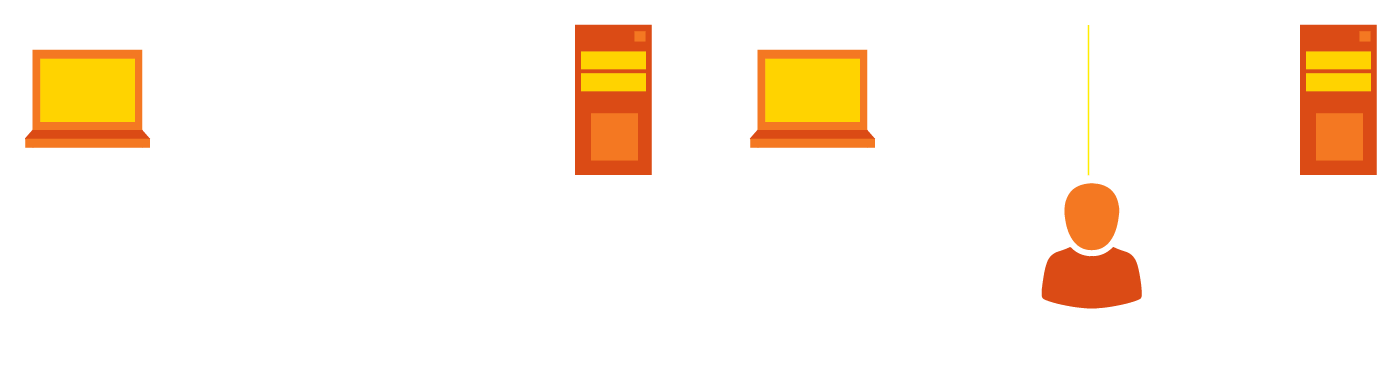

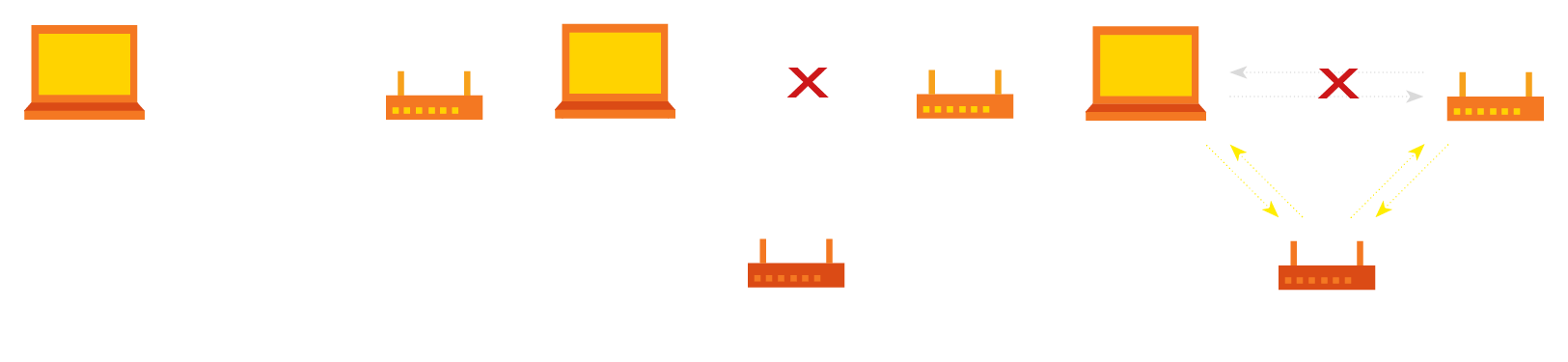

Deauthentication

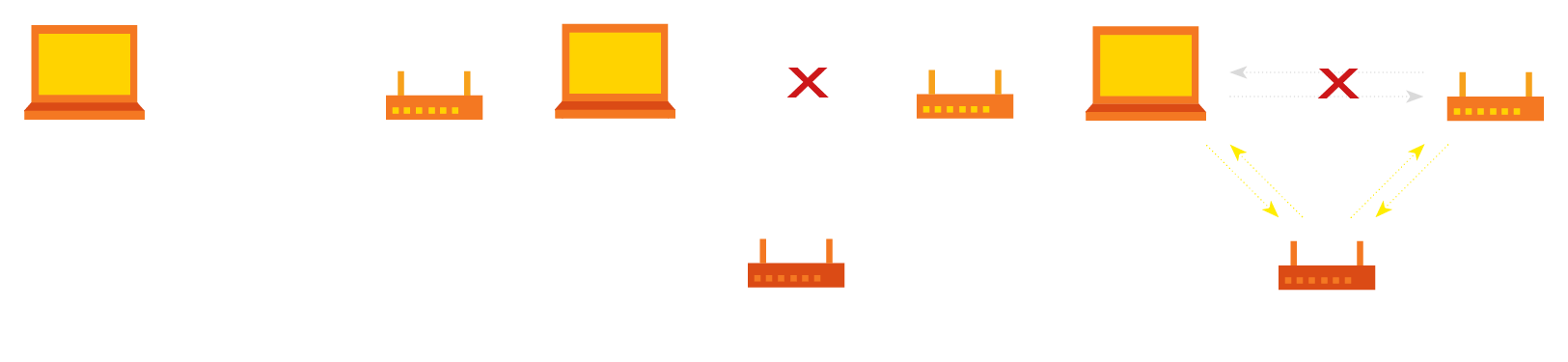

In kabellosen Netzwerken (WLAN) kann ein Angreifer einen Client vom Netzwerk abmelden. Dabei wird das Deauthentication-Signal des Access-Points (AP) imitiert und damit dem Endgerät fälschlicherweise eine Beendung der Verbindung signalisiert. Die Deauthentication-Funktion ist eigentlich dazu gedacht, dass ein Teilnehmer an einem System aus mehreren Access-Points von einer überlasteten Station abgemeldet wird und sich dann mit einem anderen Access-Point verbindet. Dieses Signal kann jedoch ohne großen Aufwand gefälscht werden – und damit kann man gezielt die WLAN-Verbindung unterbrechen. Um das Deauthentication-Signal zu senden, muss der Angreifer nicht die Zugangsdaten zum WLAN kennen, da es sich um einen Management-Frame handelt und nur die Datenübertragung verschlüsselt wird.

Der WLAN-Standard IEEE 802.11w kennt bereits Gegenmaßnahmen, um einen Schutz zu realisieren, dies wird als Protected Management Frames (PMF) bezeichnet. Allerdings wird die Funktion nicht von allen Geräten unterstützt und muss manuell aktiviert werden. Der Sicherheitsstandard WPA3 bietet ebenfalls eine Schutzmaßnahme und sollte daher aktiviert werden.

9. Bedrohung im Bereich Netzsicherheit: Deauthentication

9. Bedrohung im Bereich Netzsicherheit: Deauthentication

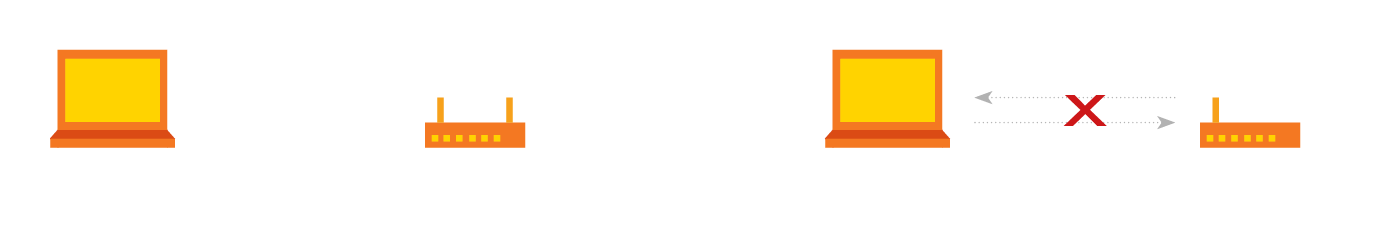

Evil Twin AP

Angreifer versuchen mit einem Access Point ein WLAN zu erstellen, das den gleichen Namen trägt wie das ursprüngliche WLAN. Dabei wird eine Verbindung mit dem ursprünglichen Netzwerk durch den Angreifer hergestellt und der gesamte Datenverkehr weitergeleitet. Verbindet sich nun ein Opfer mit dem gefälschten Zwillings-WLAN, daher der Name Evil Twin AP, kann der Angreifer unverschlüsselten Datenverkehr mitschneiden und manipulieren.

Im Unternehmensumfeld sollte für die Authentifizierung die Variante WPA2 Enterprise eingesetzt und bei fremden WLANs immer zusätzlich eine VPN-Verbindung verwendet werden.

19. Bedrohung im Bereich Netzsicherheit: Evil Twin

19. Bedrohung im Bereich Netzsicherheit: Evil Twin

Cyber Security Vortrag

Der Online-Vortrag „Die 10 größten Bedrohungen für Computer-Netzwerke“ fand am 06.10.2022 von 14:00 – 15:00 Uhr im Rahmen der Veranstaltungsreihe der Hochschule Albstadt-Sigmaringen zum „European Cyber Security Month“ (ECSM) statt. Die kompletten Folien des Vortrags gibt es als Download (PDF) oder können hier direkt eingesehen werden:

Weitere Vorträge, die ich im Rahmen des „European Cyber Security Month“ (ECSM) anbiete:

- Cybercrime as a Service (CaaS) & Ransomware-Bedrohungen

13.10.2022 | 14:00– 15:00 Uhr (zur Anmeldung) - DDoS-Angriffe: Gefahren und Verteidigungsstrategien

26.10.2022 | 14:00 – 15:00 Uhr (zur Anmeldung)