[Poster] „LiveForDevice“ auf der DFRWS EU 2017

Es gibt in der klassischen Forensik verschiedene Grundsätze, die auch darauf abzielen, gefundene Spuren nicht zu verändern. Damit soll sichergestellt werden, dass andere Ermittler zum gleichen Schluss kommen können und so eine Neutralität der Ergebnisse gewährleistet werden kann. Allerdings können unter bestimmten Bedingungen die Veränderung von Spuren nicht ausgeschlossen werden. Dies gilt insbesondere in der Computerforensik bei digitalen Spuren, wenn es sich um Geräte bzw. Rechner handelt, die im Betrieb sind. Wird an einem laufenden System eine Untersuchung vorgenommen, werden viele Zeitstempel und der Hauptspeicherinhalt verändert. Hier wird von einer Live-Analyse bzw. Live-Forensik gesprochen.

Live-Analyse

Gerade bei der Live-Analyse müssen alle Schritte genauestens dokumentiert werden, um alle Änderungen erfassen zu können und diese im Nachhinein nachvollziehbar zu belegen. Dazu gehört auch immer eine Begründung, warum notwendige Veränderungen durchgeführt werden mussten. Oft ist es in solchen Fällen schwer, überhaupt alle Änderungen zu überblicken. Schließlich muss bekannt sein, welche Operation an einem Rechnersystem zu welchen Änderungen führt. Dazu gehört nicht nur enormes Wissen über die verschiedenen Betriebssysteme, sondern auch über die verschiedenen Anwendungen. Gleichzeitig muss jedoch auch bekannt sein, welche Möglichkeiten und Grenzen die verwendeten Tools haben. Selbst das Verschieben des MausCursors sorgt für eine Änderung der Speicherinhalte.

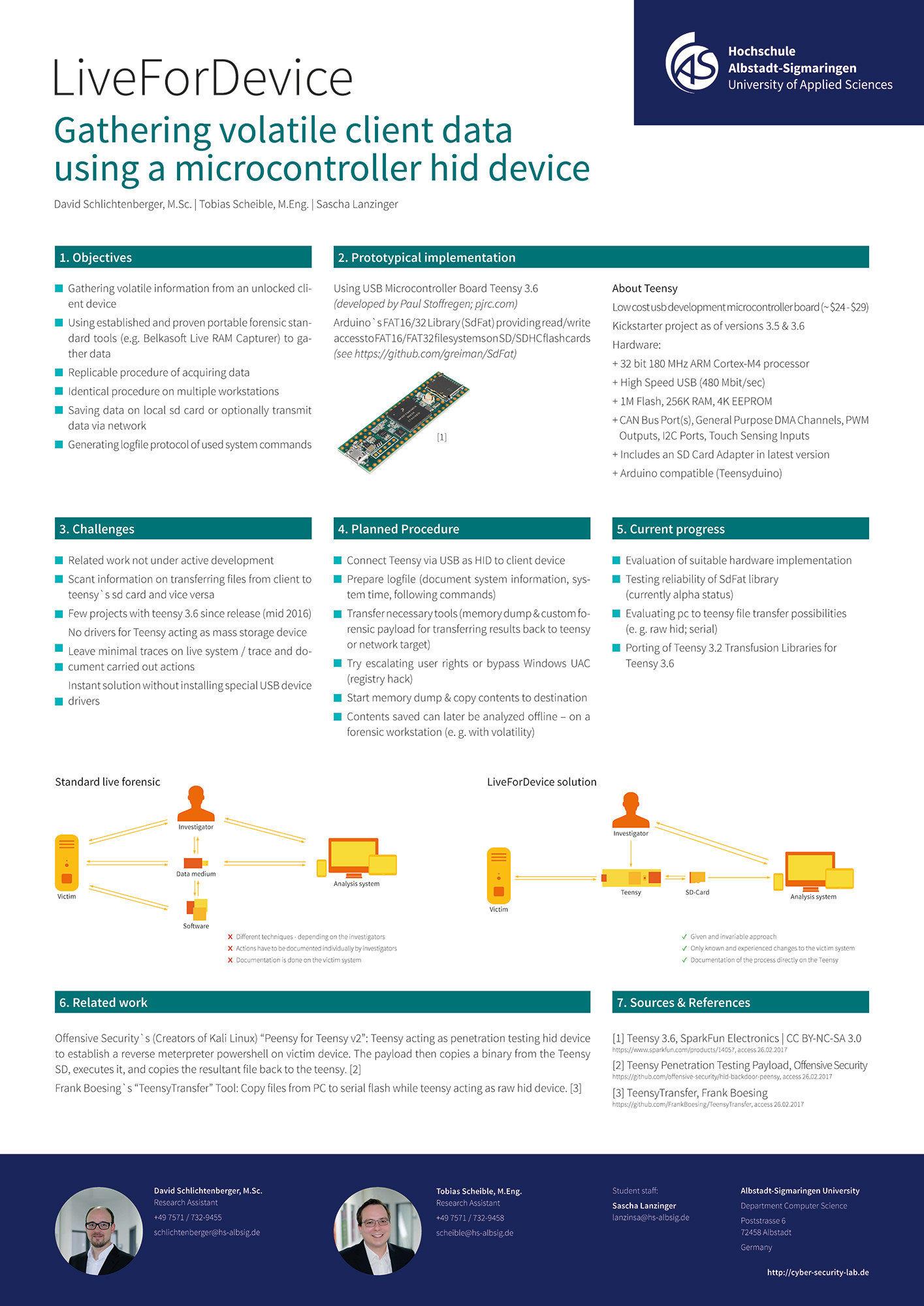

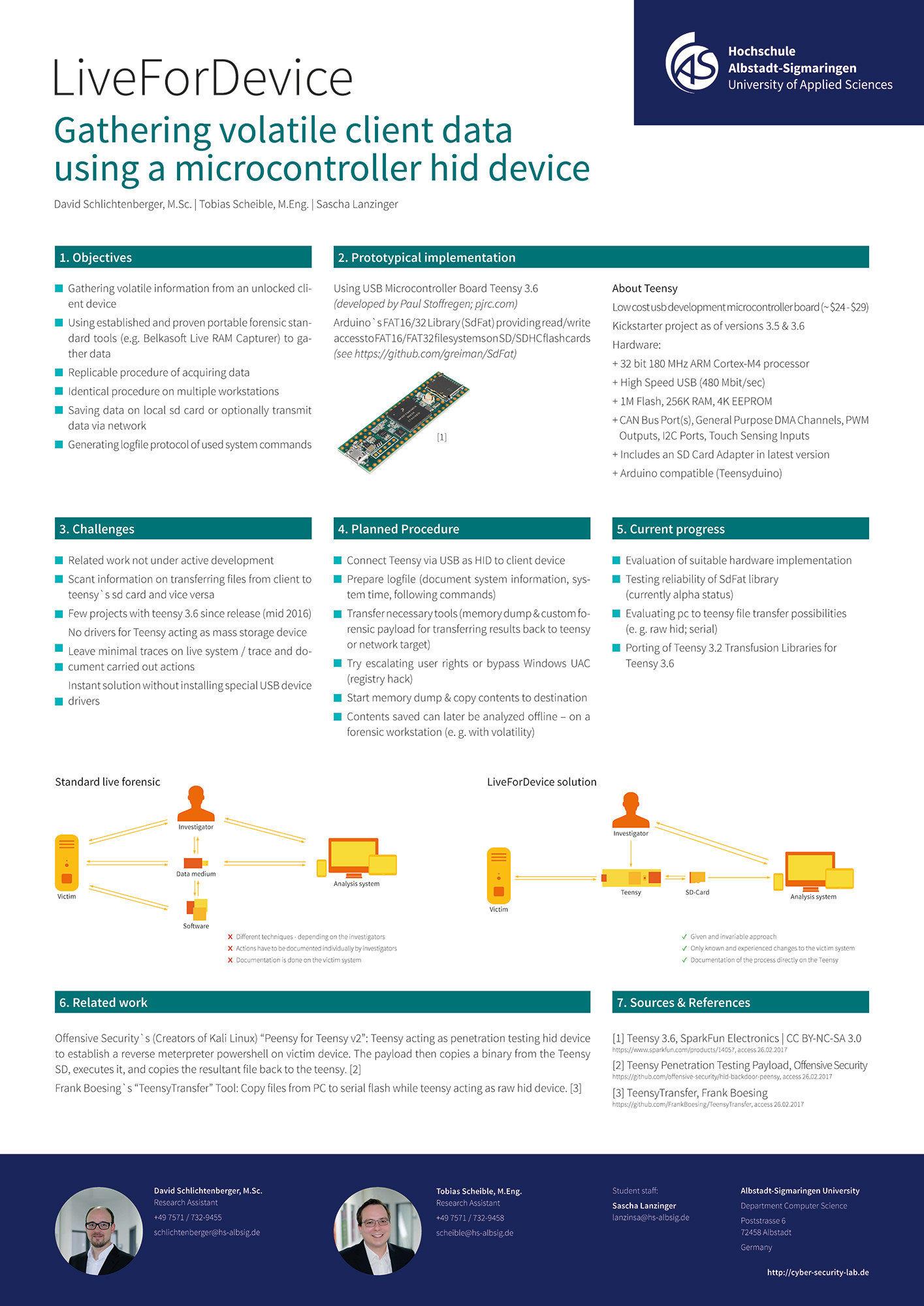

Klassische Live-Forensik

Bei der klassischen Live-Forensik verwendet der Ermittler einen Datenträger (USB-Stick, CD, …) mit einem darauf befindlichen Tool bzw. einer Software. Dieser Datenträger wird mit dem Rechner verbunden und die Anwendung darauf gestartet. Der Ermittler muss die entsprechenden Optionen auswählen und so eine forensische Kopie des Arbeitsspeichers anfertigen. Hierbei gilt der Grundsatz, nur so wenig wie möglich und nur die notwendigsten Änderungen am System zu verursachen. Daher muss der Ermittler über das entsprechende Know-how verfügen und jeden Schritt entsprechend dokumentieren.

DFRWS EU 2017 – LiveForDevice Poster

DFRWS EU 2017 – LiveForDevice Poster

LiveForDeviceAnsatz

Unser Ansatz hingegen basiert auf einer Hardware, die automatisiert standardisierte Tastatureingaben vornimmt, um den Hauptspeicher auszulesen. Dadurch kann auch ein Ermittler mit Basiswissen die Hardware anschließen und die Sicherung automatisiert durchführen lassen. Hier kann zum Beispiel ein Teensy zum Einsatz kommen, der dabei gleichzeitig als virtuelle Tastatur und Speichermedium agieren kann.

Herausforderungen

Bisher befinden wir uns in der ersten Phase der Projektidee und testen verschiedene Hardware. Grundsätzlich sind Arduino kompatible Entwicklerboards sehr vielversprechend. Allerdings wurden diese konzeptioniert, eher mit kleineren Datenmengen umzugehen und nicht über die USB-Schnittstelle mehrere GB auf die SD-Karte zu schreiben. Alternativ könnte auch Hardware in der Preis-/Leistungskategorie des Raspberry Pi‘s verwendet werden. Hier müsste jedoch die Voraussetzung einer virtuellen Tastatur gegeben sein.