Ankündigung: DDoS-Attacken, ein reales Risiko

Eine Denial-of-Service-Attacke (auch als DoS-Attacke abgekürzt) ist ein Angriff, der dazu führen soll, dass ein Server oder ein Netzwerkteilnehmer temporär oder in besonders extremen Fällen auch über einen längeren Zeitraum hinweg nicht mehr erreicht werden kann. DoS-Attacken sind häufig nichts weiter als Cyber-Vandalismus, die bei Unzufriedenheit mit einer Situation eingesetzt werden. Allerdings werden sie zum Beispiel auch massenhaft im Ukraine Krieg eingesetzt. Da viele Tools existieren, die ohne tieferes Know-how bedient werden können, ist die Einstiegshürde sehr gering. Es werden aber auch illegale Dienstleistungen angeboten, bei denen DoS-Angriffe eingekauft werden können.

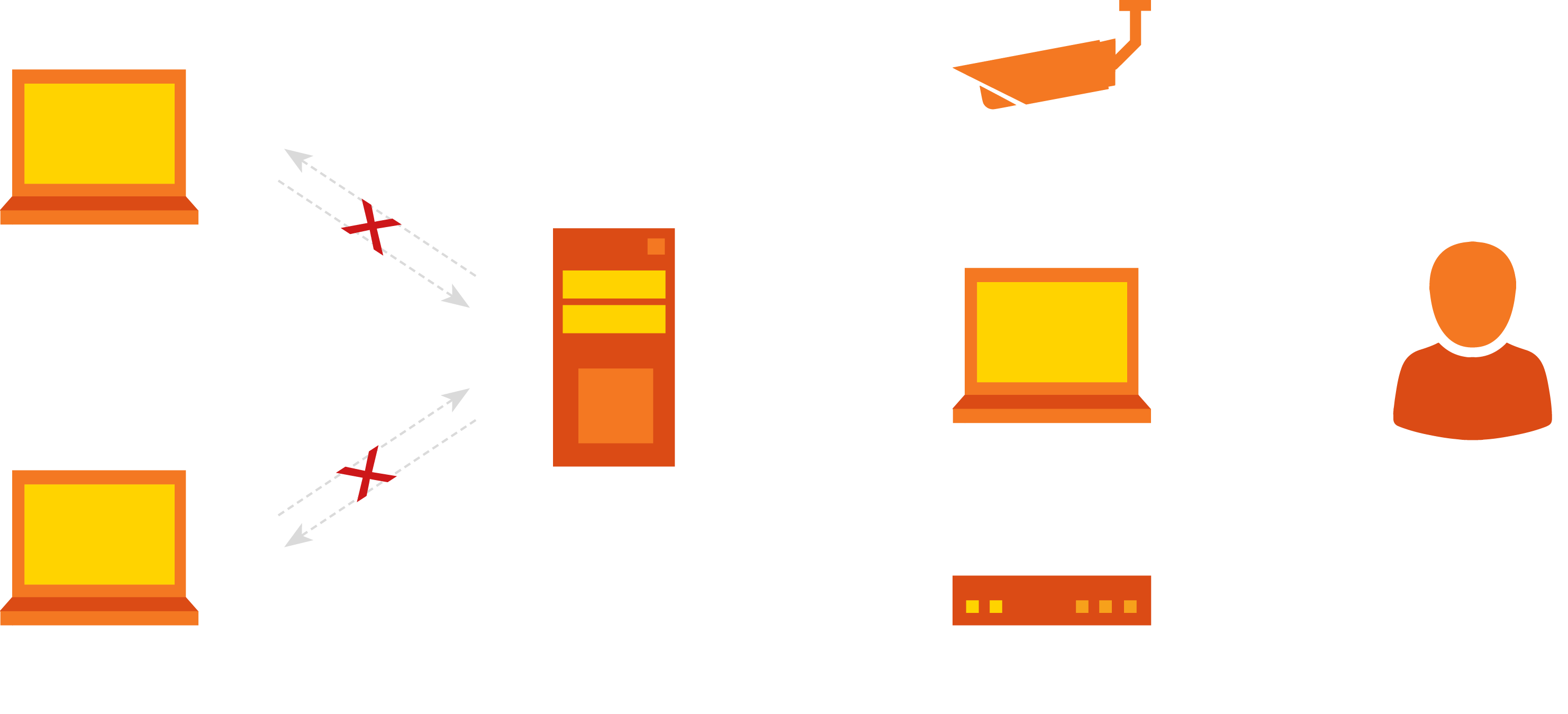

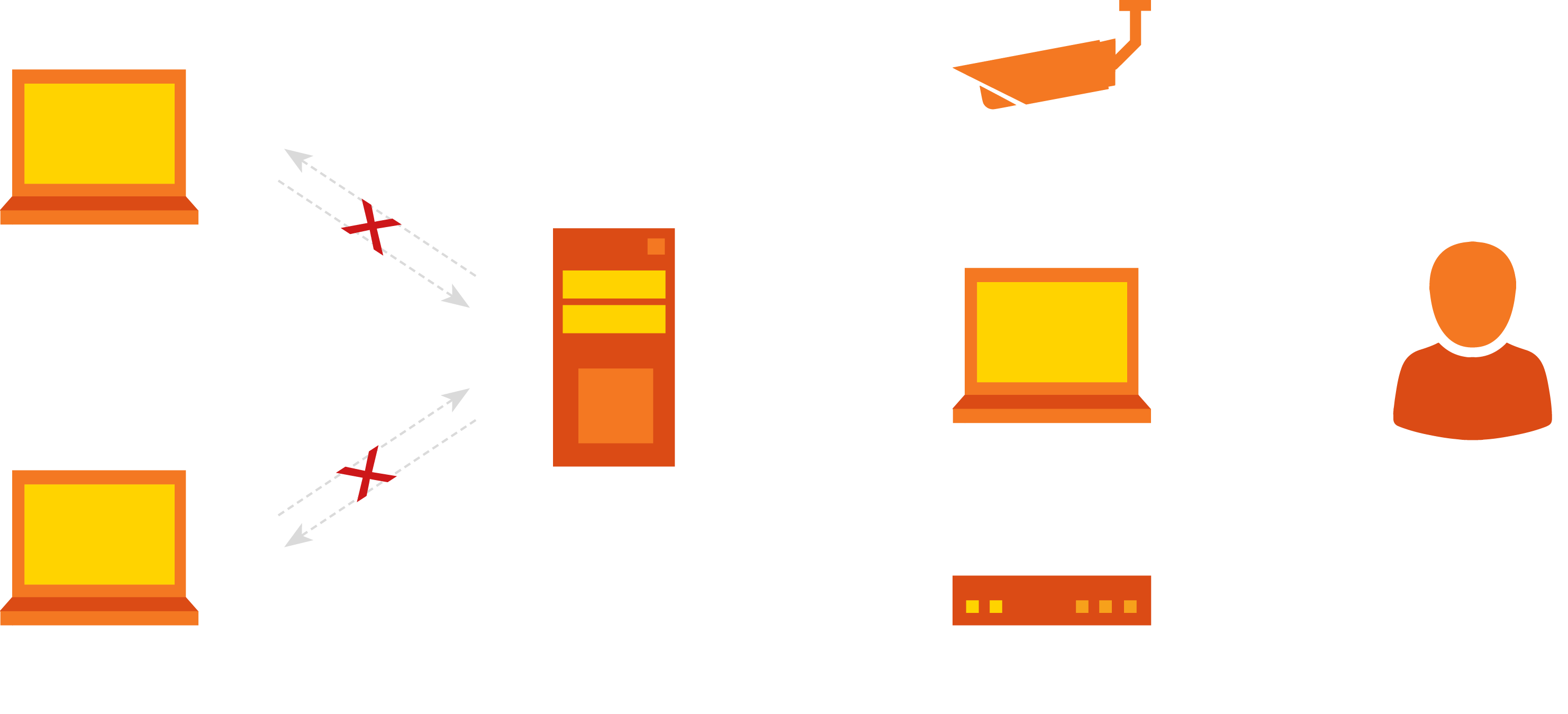

Eine fortgeschrittene Variante des Angriffs ist die Nutzung von mehreren Quellen. Dann spricht man auch von einem Distributed Denial-of-Service (DDoS). Diese Quellen können z.B. viele Computer sein, die mit Trojanern infiziert sind und so von einer zentralen Stelle aus koordiniert werden können.

Bei diesem Angriff werden häufig Funktionen der Netzwerkprotokolle ausgenutzt, um einen Angriff durchzuführen und ihn zu verschleiern. So kann ein Angreifer Netzwerkpakete mit gefälschten IP-Adressen als Absender an verschiedene Server schicken. Diese schicken wiederum eine Antwort an das Opfer. Dadurch kann nicht mehr nachvollzogen werden, woher der Angriff ursprünglich stammt. Eine andere Methode ist das Öffnen einer Kommunikationsverbindung, die nicht korrekt fertiggestellt wird, sodass das Opfer noch weiter auf Nachrichten wartet. Wird dies oft genug durchgeführt, stehen keine Verbindungen mehr für korrekte Anfragen zur Verfügung. Dadurch kann ein Angreifer mit einer niedrigeren Bandbreite einen Server mit einer größeren Bandbreite erfolgreich angreifen.

Gleichzeitig existieren auch verschiedene Angriffsszenarien auf der Anwendungsschicht. Hier werden Funktionen massenhaft aufgerufen, die eine große Last hervorrufen, wodurch wieder die Erreichbarkeit des Dienstes eingeschränkt wird. Zum Beispiel können Webserver mit der Methode Slowlories angegriffen werden. Dabei werden möglichst viele Verbindungen aufgebaut, die aber niemals beendet werden. In möglichst langen Abständen werden immer wieder kleine Inhalte übertragen, damit die Verbindungen nicht beendet werden. Wenn die maximale Anzahl erreicht wurde, kann der Webserver keine neue Verbindung mehr aufbauen.

DDoS-Attacken durch verschiedene Angreifer

DDoS-Attacken durch verschiedene Angreifer

Die Angriffsart Denial-of-Service kann mit einfachen Tools realisiert werden. Im Vortrag zeige ich Live-Angriffe in einer virtuellen Laborumgebung. Dabei demonstriere ich, welche Tools von Angreifern verwendet werden und welche Auswirkungen diese auf die verschiedenen Dienste haben. Hierbei ist es wichtig zu wissen, dass nicht nur Webserver angegriffen werden können, sondern jede Art von Netzwerkteilnehmern, darunter auch Router und VPN-Gateways. Zusätzlich werden Gegenmaßnahmen vorgestellt, um Denial-of-Service-Angriffe abzublocken , unter anderem die Methoden Filterung nach Quelladressen (Blackholing) und Filterung nach Zieladressen (Sinkholing).

Anmeldung (Hybrid-Vortrag)

Der Cyber Security Vortrag „DDoS-Attacken, ein reales Risiko – Netzsicherheit” findet hybrid im Rahmen des Programms des VDI Zollern-Baar am 25. Mai 2022 von 19:15 Uhr bis 20:30 Uhr statt. Ich halte den Vortrag vor Ort (Hochschule Albstadt-Sigmaringen, 72458 Albstadt, Poststr. 6, Gebäude 205 im Raum 205-018) und gleichzeitig wird er online übertragen. Alle können sowohl in Präsens als auch online kostenlos teilnehmen. Allgemeines Wissen über Netzwerktechnik sollte bereits vorhanden sein, um den Ausführungen folgen zu können. Sie können sich einfach über das Anmeldeformular des VDI Zollern-Baar für den Vortrag eintragen. Ich freue mich auf Ihre Teilnahme.