IT-Sicherheit in Deutschland

Die Lage der IT-Sicherheit in Deutschland 2015

Die Lage der IT-Sicherheit in Deutschland 2015

Mit diesem jährlichen Bericht informiert das BSI über Art und Umfang der einschlägigen IT-Gefährdungen und den daraus resultierenden Risiken für private Anwender und Unternehmen. Die Auswertung der Informationen über Schwachstellen und Verwundbarkeiten der Informationstechnik sowie über Angriffe auf IT-Systeme und Netzwerke zeigt, dass die Anzahl der Schwachstellen und Verwundbarkeiten in IT-Systemen weiterhin auf einem hohen Niveau liegt, also leider kein Rückgang verzeichnet werden konnte.

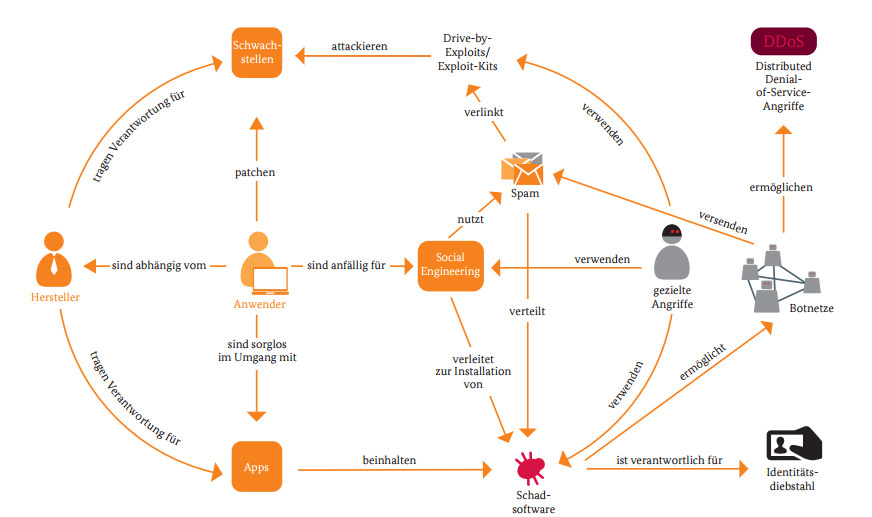

Das Jahr 2015 ist geprägt durch eine Reihe von IT-Sicherheitsvorfällen, die eine fortschreitende Professionalisierung der Angriffsmittel und -methoden verdeutlichen. Dies gilt insbesondere für die Angriffe, die als Advanced Persistent Threat (APT) bezeichnet werden. Diese sind aktuell und zukünftig eine große Bedrohung für Unternehmen und Verwaltungseinrichtungen. 2015 zählten der Cyber-Angriff auf den Deutschen Bundestag im Mai sowie der Cyber-Angriff auf den französischen Fernsehsender TV5 Monde im April zu dieser Kategorie. Gerade der Bereich Ransomware zeigt, dass Angreifer immer stärker gewinnorientiert handeln. Die Macher des Berichtes haben auf eine interessante Weise die Beziehung zwischen den Akteuren aufgezeigt. Die obige Grafik zeigt, wie die Sicherheitslandschaft eine Verkettung von Aktionen und Eigenschaften untereinander darstellt.

Kausalität der aktuellen Gefährdungslage

Kausalität der aktuellen Gefährdungslage

Die außergewöhnlich hohe Innovationsgeschwindigkeit der Informationstechnik wird auch in den kommenden Jahren die IT-Sicherheit vor neue Herausforderungen stellen. Eine weitere Zunahme von erfolgreichen Angriffen auf Systeme und Dienste aller Anwendergruppen ist abzusehen. Rahmenbedingungen sowie Maßnahmen der Prävention, Detektion und Reaktion müssen sich in gleicher Geschwindigkeit weiterentwickeln. Bereits heute trägt jeder Anwender mit seinem Verhalten Verantwortung für die IT-Sicherheit in Deutschland.

Die digitalen Verwundbarkeiten unserer Industrie und Gesellschaft werden in den kommenden Jahren durch die fortschreitende Digitalisierung weiter zunehmen. Der Bericht bietet dafür einige Handlungsfelder, um dieser Gefährdung strukturiert begegnen zu können.

Quelle: BSI – Die Lage der IT-Sicherheit in Deutschland 2015