AirDrive Forensic Keylogger Cable

USB-Keylogger als USB-Verlängerungskabel getarnt

USB-Keylogger als USB-Verlängerungskabel getarnt

Die Hardware AirDrive Forensic Keylogger Cable (Hersteller) kann von Angreifenden und Cyberkriminellen verwendet werden, um unbemerkt Tastatureingaben aufzuzeichnen und vertrauliche Informationen wie Passwörter, Kreditkarteninformationen und andere vertrauliche Daten zu stehlen. Um einen Hardware-Keylogger anzuschließen, wird die vorhandene Tastatur ausgesteckt und der Keylogger zwischen Computer und Tastatur geschaltet. Da der Keylogger in einem USB-Verlängerungskabel versteckt ist, kann er selbst von Experten nicht als schädliche Hardware erkannt werden.

Die zusätzlich angeschlossene Hardware kann weder vom System noch von einer Sicherheitssoftware erkannt werden, da Hardware-Keylogger selbst nicht mit dem System interagieren. Sie greifen lediglich das Datensignal der Tastatur ab, ohne es zu verändern. Daher sind auch alle Betriebssysteme betroffen, egal ob Windows, macOS oder Linux.

Ich habe mir die Hardware AirDrive Forensic Keylogger Cable bestellt und näher angeschaut, um das Gefahrenpotential dieser Hacking-Hardware einschätzen zu können. Das Hacking Gadget gehört zur Kategorie Screen- & Keylogger in meinem Buch Hardware & Security.

Angriffsszenario

Angriffe durch Innentäter mit Keylogger

Angriffe durch Innentäter mit Keylogger

Für den Einsatz dieser Hacking Hardware müssen die Angreifenden vor Ort sein und Zugang zu einem Computersystem haben. Ein klassisches Szenario ist die Bestechung des Reinigungspersonals, das in der Regel Zugang zu fast allen Räumen hat, um eine Hardware zu platzieren. Oder, wenn entsprechende Subunternehmer*innen eingesetzt werden, kann ein Angreifer*in versuchen, sich direkt dort einzuschleusen. Aber auch ehemalige oder frustrierte Mitarbeiter*innen haben entsprechende Motive, einen Keylogger zu platzieren.

Ziel ist häufig das Ausspähen von Anmeldedaten. Da Hardware-Keylogger direkt nach dem Einschalten eines Rechners aktiv sind, können auch BIOS/UEFI-Passwörter oder Passwörter für eine Vollverschlüsselung abgefangen werden. Da die Keylogger jedoch mehrere Wochen angeschlossen bleiben können, werden grundsätzlich alle Eingaben abgefangen.

Keylogger-Angriffe werden oft gezielt durchgeführt, was zu einer sehr geringen Berichterstattung führt. Kein Unternehmen würde an die Öffentlichkeit gehen, wenn auf dem eigenen System ein Keylogger gefunden wird. Daher gibt es auch keine Statistiken über die Häufigkeit.

Dennoch gibt es einige Berichte darüber. So wurde ein Hardware-Keylogger bei der Tageszeitung taz (heise) oder sogar bei der Berliner Polizei (heise) gefunden.

Funktionsweise

Von diesem getarnten Keylogger gibt es zwei Varianten. In der Standard-Version ist das AirDrive Forensic Keylogger Cable ein gewöhnlicher Keylogger mit lokalem Speicher, in der Pro-Version ist ein WLAN-Modul integriert. Dies ermöglicht Angreifenden den Fernzugriff auf die aufgezeichneten Daten. Ich habe mir die Pro-Version angeschaut.

Der Hardware Keylogger sieht aus wie ein ganz normales schwarzes USB-Verlängerungskabel mit einer Länge von ca. 35cm. Auf meiner Variante befindet sich ein Aufkleber mit einem CE-Zeichen und dem Text AirDrive, dieser kann aber leicht entfernt werden.

Sobald der Keylogger AirDrive Forensic Keylogger Cable Pro angeschlossen wird, startet er einen WLAN Access Point. Der Name (SSID) des WLAN ist in den Standardeinstellungen „AIR_012345“, wobei der Teil 012345 für jedes Gerät unterschiedlich ist. In der Standardeinstellung ist kein Passwort vergeben und Sie können sich direkt verbinden.

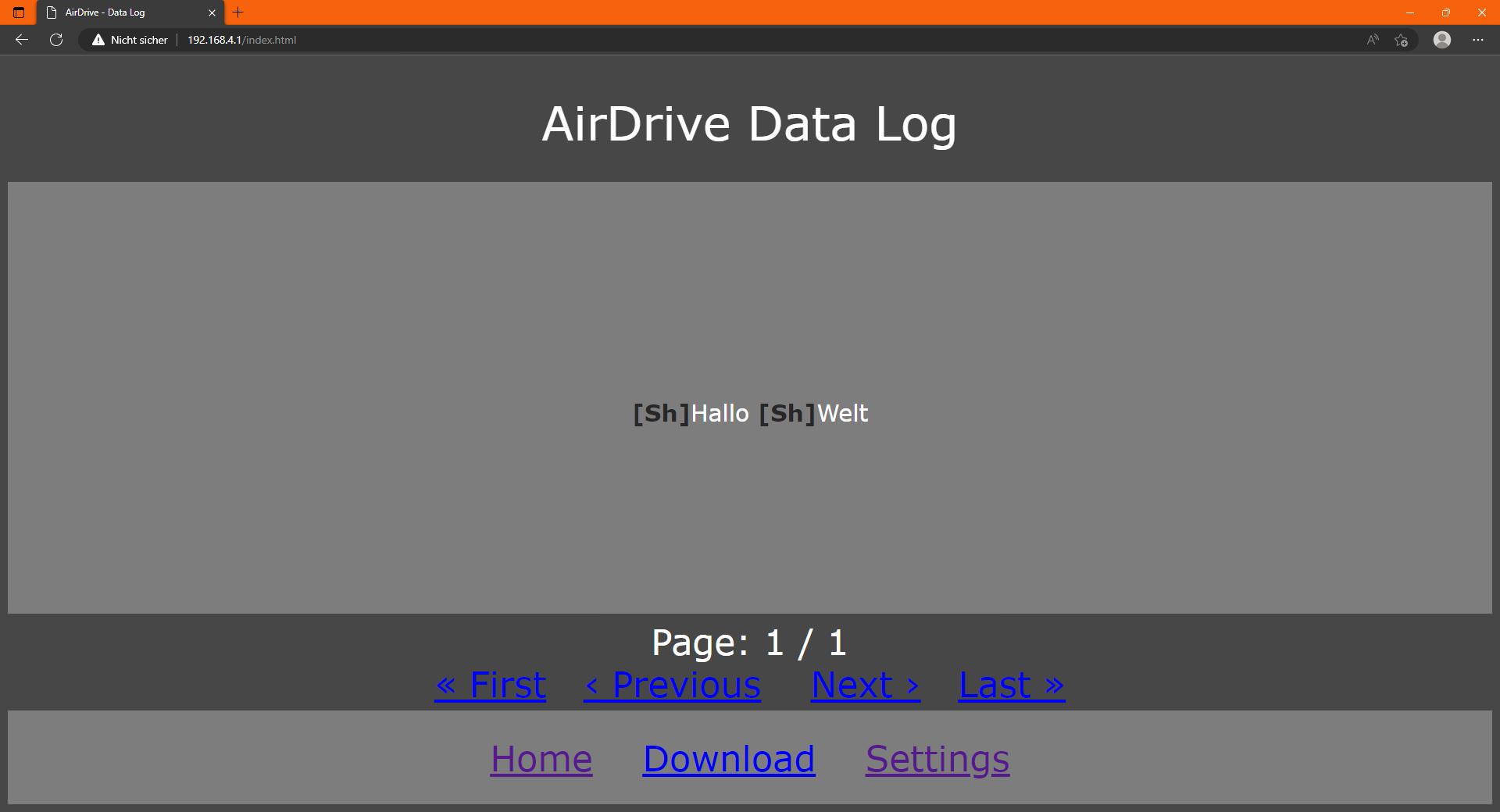

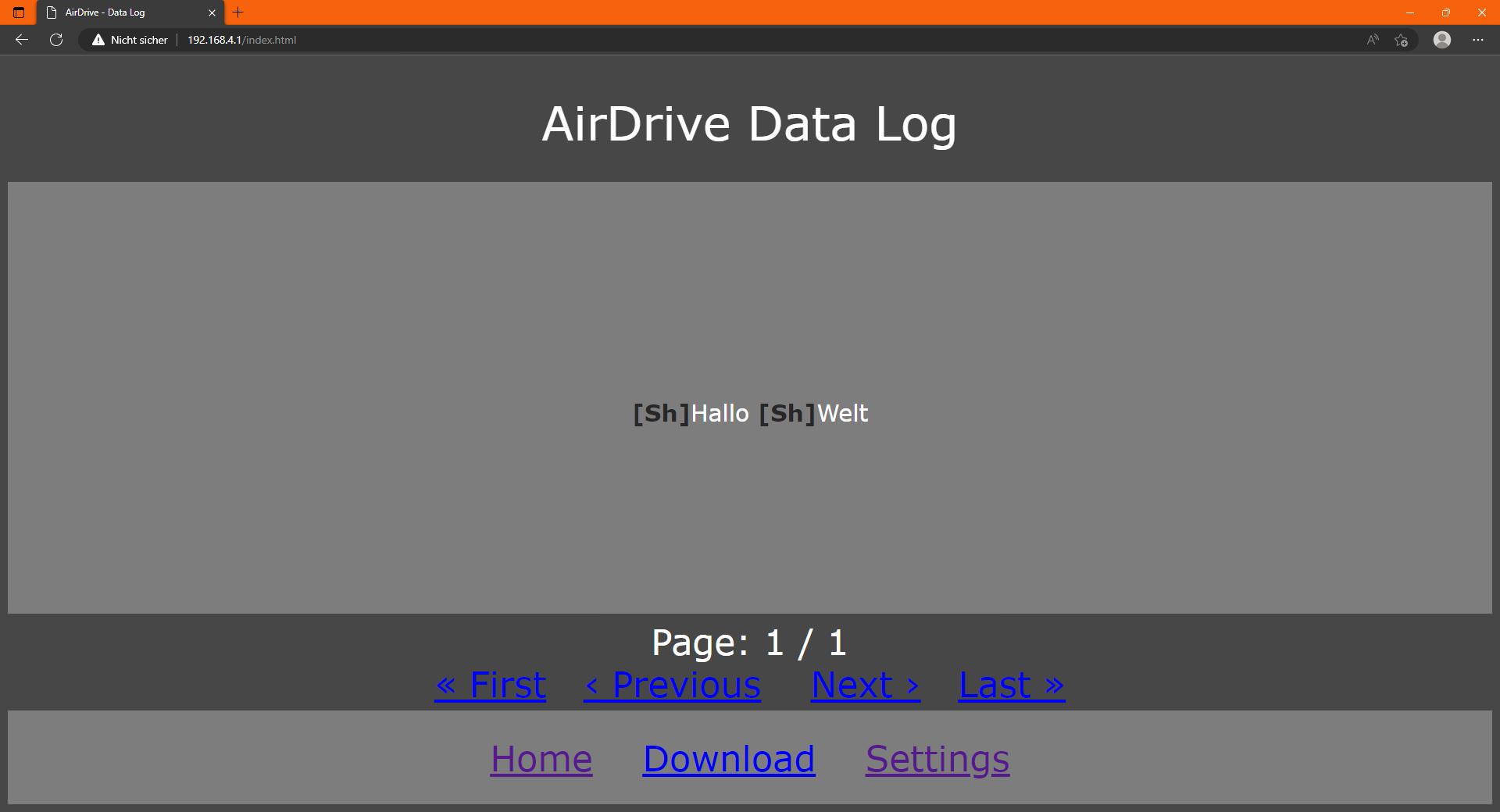

Rufen Sie nun im Webbrowser die IP-Adresse 192.168.4.1 auf. Daraufhin erscheint die Startseite des Keyloggers und damit die Oberfläche, über die der Keylogger gesteuert wird. Direkt auf der Startseite mit der Bezeichnung „Data Log“ werden die gespeicherten Tastatureingaben direkt angezeigt. Neben den abgefangenen Buchstaben, Zahlen und Sonderzeichen werden auch Steuertasten wie STRG oder ENTER aufgezeichnet. Über den Button „Download“ kann der Inhalt als TXT-Datei heruntergeladen werden.

Aufgezeichnete Tastatureingaben – AirDrive Forensic Keylogger Cable

Aufgezeichnete Tastatureingaben – AirDrive Forensic Keylogger Cable

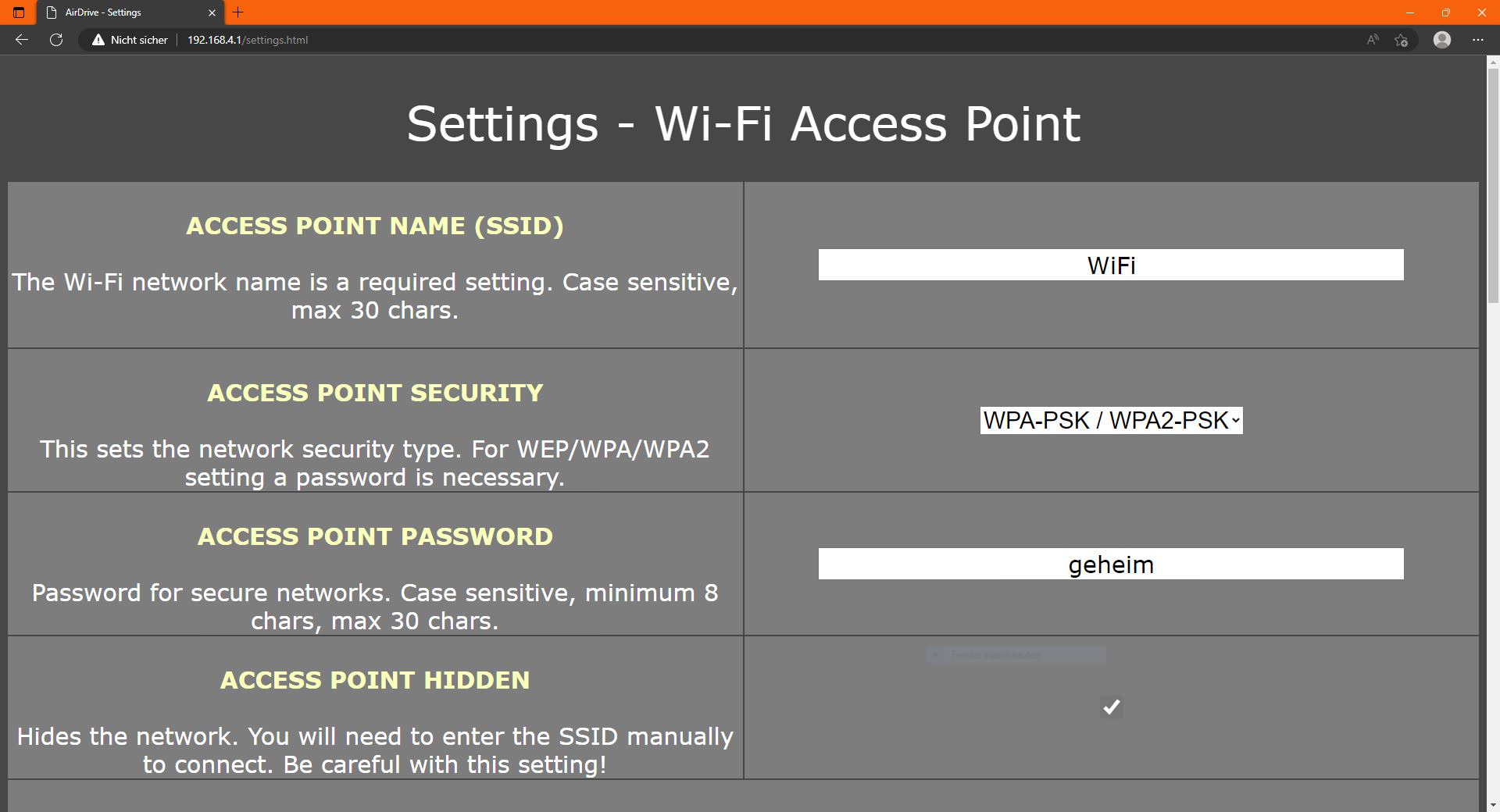

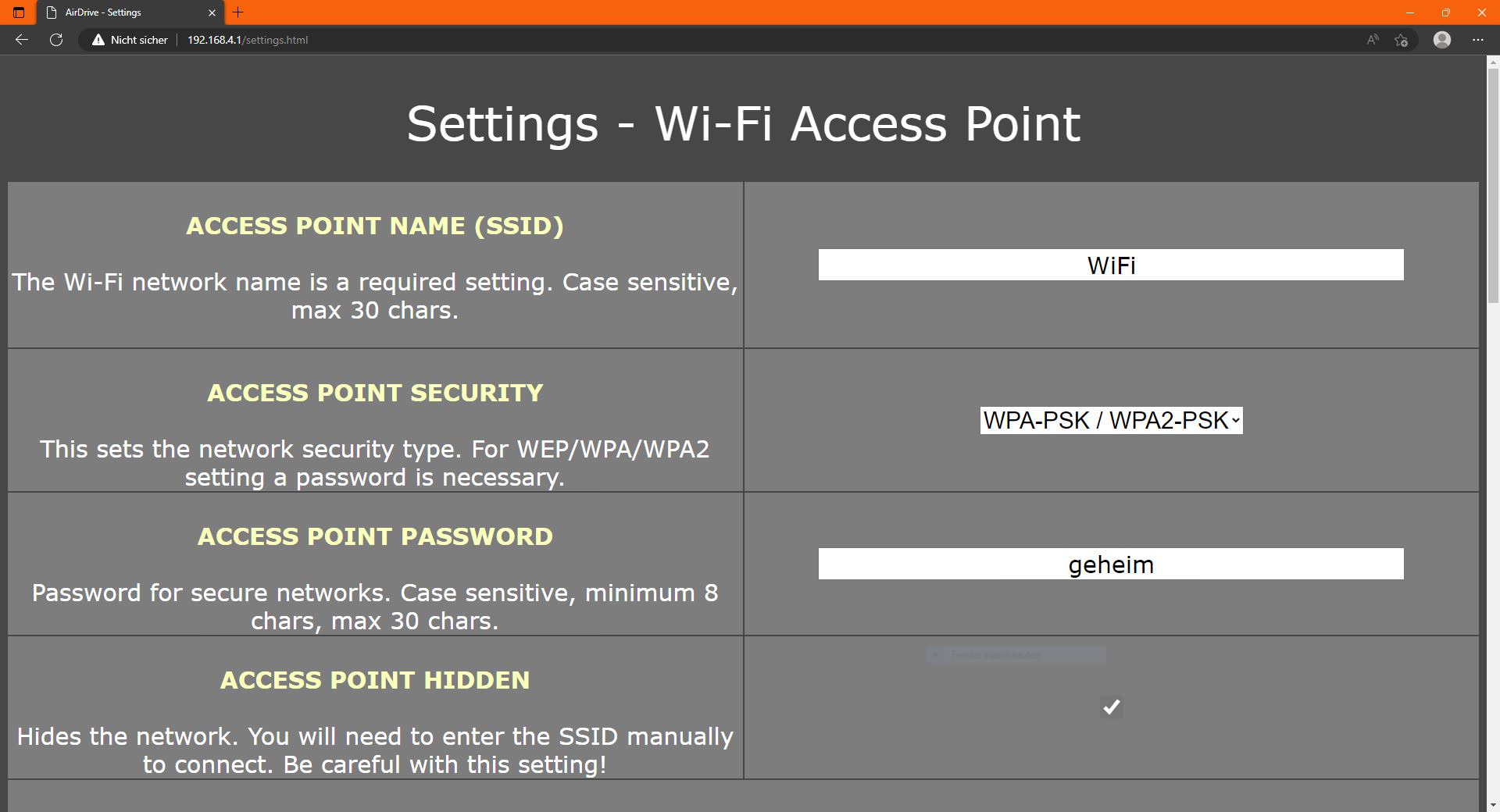

Über den Link „Settings“ gelangen Sie zu den Einstellungen. Hier können Sie eine neue Bezeichnung für das Netzwerk (SSID) vergeben, ein Passwort festlegen und die Optionen zum Verstecken der SSID einstellen. Dadurch wird das WLAN-Netzwerk nicht mehr mit seinem Namen im Betriebssystem angezeigt – es kann dann nur noch mit spezieller Hard- oder Software identifiziert werden. Über die erweiterten Einstellungen kann der Keylogger auch in ein bestehendes WLAN eingebunden werden. Dies ermöglicht es den Angreifenden, die Tastatureingaben live über das Netzwerk zu streamen oder regelmäßig einen Bericht per E-Mail zu versenden.

Einstellungen – AirDrive Forensic Keylogger Cable

Einstellungen – AirDrive Forensic Keylogger Cable

Gegenmaßnahmen

USB-Schlösser zum verschließen von USB-Ports

USB-Schlösser zum verschließen von USB-Ports

Klassische Gegenmaßnahmen, die sonst im Bereich der Endpoint Security eingesetzt werden, haben hier keine Schutzwirkung, da das AirDrive Forensic Keylogger Cable nicht direkt mit dem Rechner interagiert. Da die Angreifer*in jedoch die Hardware vor Ort platzieren muss, sollten die üblichen Sicherheitsmaßnahmen wie physische Zugangsbeschränkungen strikt umgesetzt werden. Zusätzlich müssen alle Rechner, die dem Publikumsverkehr ausgesetzt sind, durch bauliche Maßnahmen geschützt werden. Dazu gehört z.B. die Verwendung von Tastaturen mit langen Kabeln, die über einen Kabelkanal in einen abschließbaren Bereich des Schreibtisches führen, in dem sich der Rechner befindet.

Notebooks sind, solange nur die eingebaute Tastatur verwendet wird, nicht gefährdet, da kein Keylogger angeschlossen werden kann. Auch kabellose Tastaturen sind gegen diese Angriffsart sicher, solange eine integrierte Bluetooth-Funktion verwendet wird. Wird jedoch eine Funktastatur mit USB-Dongle verwendet, kann der Keylogger einfach zwischen Rechner und USB-Dongle angeschlossen werden.