Ankündigung: Hacking & Pentest Workshop

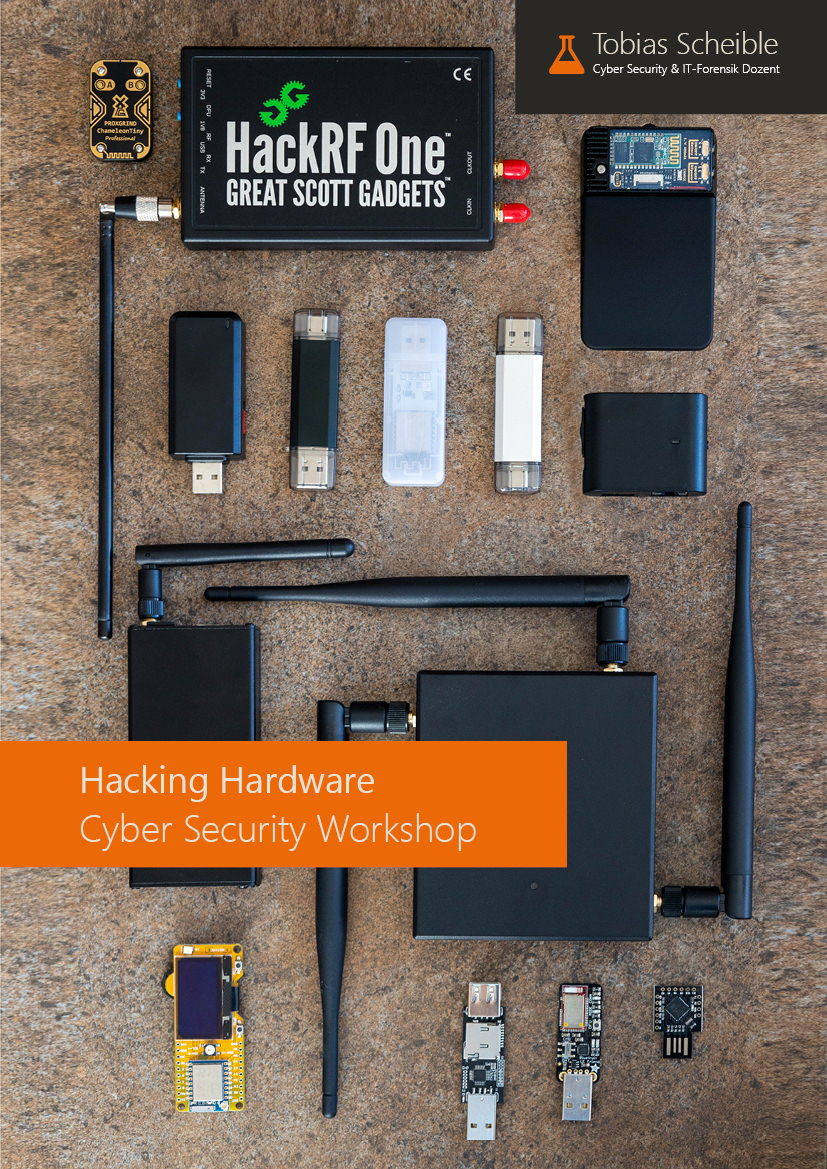

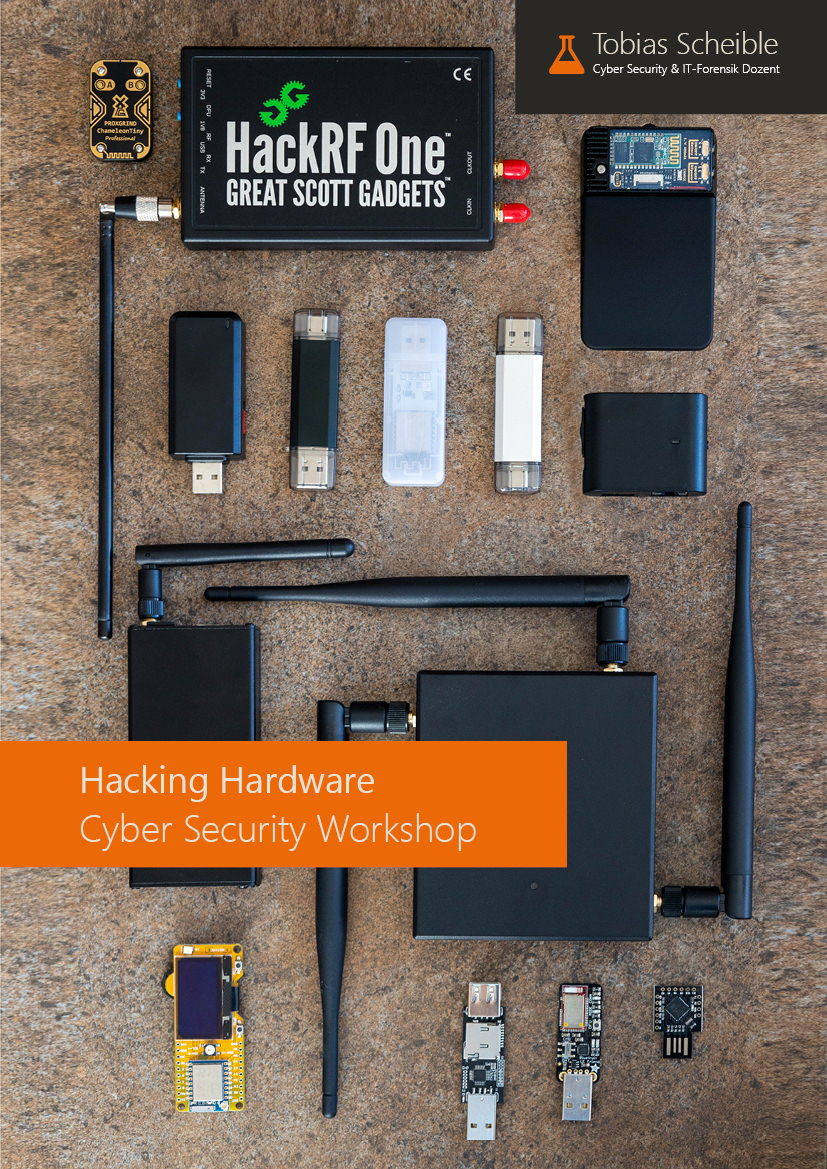

Hacking- und Pentest-Hardware (auch Hacking Gadgets oder IT Security Hardware/Tools genannt) sind kleine Geräte, mit denen Rechnersysteme oder Kommunikationsverbindungen angegriffen werden können. Diese Hardware-Tools werden vorab programmiert und sind damit in der Lage, direkt nach dem Anschluss automatisierte Angriffe auszuführen. Es handelt sich dabei nicht um optisch auffällige Geräte wie beispielsweise Laptops, sondern um unauffällige, kleine Tools, die auch leicht z. B. in der Hosentasche versteckt werden können.

Angreifer können Systeme vor Ort mithilfe von Hacking-Hardware gezielt angreifen, jedoch gibt es effektive Maßnahmen, um sich davor zu schützen. Dazu ist es wichtig, die am häufigsten genutzten Tools zu kennen und zu verstehen. Im Workshop lernen Sie als Teilnehmende, welche Angriffe mit Hacking-Hardware möglich sind und wie die Bedrohungsszenarien aussehen. Sie werden selbst die Pentest-Hardware konfigurieren, einsetzen und Angriffe exemplarisch zur Überprüfung durchführen. Mit Ihrem neuen Wissen können Sie im Anschluss potenzielle Angriffe erkennen und somit Ihre Systeme besser absichern.

Workshop

An wen richtet sich dieser Workshop?

Der Cyber Security Workshop richtet sich an alle Personen, die sich intensiver mit dem Thema IT-Sicherheit / Cyber Security auseinandersetzen möchten. Es handelt sich um ein Seminar auf Einsteigerniveau. Jede Hardware wird von Grund auf erklärt und die konkrete Anwendung wird Schritt für Schritt erläutert. Allerdings sollten Vorkenntnisse mit dem Umgang der Shell unter Linux vorhanden sein.

Unterlagen des Hacking Hardware – Cyber Security Workshops

Unterlagen des Hacking Hardware – Cyber Security Workshops

Was wird in diesem Workshop vermittelt?

In diesem Workshop lernen Sie die am häufigsten eingesetzte Hacking-Hardware praxisorientiert kennen. Dadurch sind Sie in der Lage, Bedrohungsszenarien richtig einzuordnen und entsprechende Gegenmaßnahmen zu entwickeln. Hierzu lernen Sie die Hardware Tools aus unterschiedlichen Perspektiven kennen: Zum einen aus Sicht der Angreifer, um zunächst nachvollziehen zu können, welche Ziele mit dem Angriff verfolgt werden und wie möglicherweise vorgegangen wird. Zum anderen aus Sicht eines Systembetreibers, um einschätzen zu können, welche Risiken bestehen und welche Schäden angerichtet werden können. Außerdem wird gezeigt, wie Sicherheitsanalysen mit Pentest-Hardware durchgeführt werden.

Wie läuft der Workshop ab?

Der Workshop hat einen sehr hohen Praxisanteil. Nach einem kompakten Impulsvortrag starten Sie direkt mit den praxisbezogenen Übungen. Die Hardware-Tools werden in verschiedenen Stationen unterteilt und Sie können in ihrem eigenen Lerntempo die verschiedenen Geräte kennenlernen und selbst ausprobieren. Währenddessen erkläre ich Hintergrundinformationen zu den Hacking-Gadgets, stelle Angriffsszenarien vor und stehe natürlich immer für Fragen zur Verfügung. Zusätzlich bekommen Sie ausführliche Schulungsunterlagen mit den Details über die vorgestellte Hacking-Hardware.

Inhalte

Wie ist dieser Workshop aufgebaut?

Im Rahmen des Cyber Security Workshops werden Sie mit Hacking- und Pentest-Hardware aus den folgenden Kategorien praxisnahe Übungen durchführen:

Mit Gadgets zu Spionagezwecken werden Informationen ausspioniert, um im Nachgang mit diesem Wissen Rechnersysteme anzugreifen. Mit Spionage Gadgets können beispielsweise unauffällig Audio- oder Videoaufnahmen angefertigt oder die Position erfasst werden. Audioaufnahmen werden hierbei mit kleinen oder getarnten Aufnahmegeräten oder GSM-Wanzen angefertigt. Für Foto- und Videoaufnahmen kommen Spionagekameras, ebenfalls in alltägliche Gegenstände getarnt, zum Einsatz. GPS-Tracker werden eingesetzt, um die Position eines Gegenstandes oder einer Person zu bestimmen.

Hacking- und Pentest-Hardware: Spionage-Gadgets

Hacking- und Pentest-Hardware: Spionage-Gadgets

Bei Screen- & Keyloggern handelt es sich um Geräte, die unbemerkt Informationen mitschneiden, die ein Benutzer eingibt oder ein Computer ausgibt. Keylogger werden zwischen einem Rechner und einer Tastatur angeschlossen, um somit alle Eingaben auf der Tastatur aufzuzeichnen. Sie sind sehr klein und einige Modelle haben zusätzlich WLAN integriert. Screenlogger können wie Keylogger eingesetzt werden, protokollieren jedoch das Videosignal vom Rechner zum Bildschirm.

Hacking- und Pentest-Hardware: Screen- & Keylogger

Hacking- und Pentest-Hardware: Screen- & Keylogger

Wenn ein Rechnersystem über eine USB-Schnittstelle angegriffen wird, wird dieser Angriff als Keystroke Injection oder auch als BadUSB Angriff bezeichnet. Hierfür gibt sich die Hardware als Tastatur aus und führt vorab programmierte Tastenkombinationen und Befehle rasch aus. Dadurch können Programme geöffnet und Konfigurationen geändert werden. Über die USB-Schnittstelle können jedoch auch noch weitere Geräte simuliert werden, dazu gehören etwa Netzwerkschnittstellen und Speichermedien. Die USB-Schnittstelle kann jedoch auch noch für eine andere Angriffsart genutzt werden: den USB Kill – hierzu wird ein sogenannter USB-Killer eingesetzt, der durch einen Stromschlag die elektronischen Bauteile eines Rechners zerstört.

Hacking- und Pentest-Hardware: USB-Tools

Hacking- und Pentest-Hardware: USB-Tools

LAN-Netzwerke verbinden Rechnersysteme miteinander und sind das Rückgrat der modernen Informationsgesellschaft. In diesen Computernetzwerken kann etwa unverschlüsselter Datenverkehr einfach aufgezeichnet oder ausgeleitet werden, indem ein LAN-USB-Adapter in das Netzwerk eingebracht wurde. Mit einer zusätzlichen Mobilfunkverbindung kann sich ein Angreifer dann nahezu unbemerkt im gesamten Netzwerk bewegen.

Hacking- und Pentest-Hardware: LAN-Netzwerke

Hacking- und Pentest-Hardware: LAN-Netzwerke

WLAN-Verbindungen werden in nahezu jedem Bereich und auch in vielen Unternehmen eingesetzt. Es gibt mehrere mögliche Angriffsszenarien: Zum Beispiel können mit spezieller WLAN-Hardware vorhandene Netze imitiert werden und so Opfer dazu verleitet werden, sich mit dem bösartigen Access Point (Evil Twin) zu verbinden. Außerdem lassen sich WLAN-Verbindungen gezielt stören, um etwa die Signalübertragung von Überwachungskameras und Alarmanlagen zu unterbrechen.

Hacking- und Pentest-Hardware: WLAN-Netzwerke

Hacking- und Pentest-Hardware: WLAN-Netzwerke

Durch die große Flexibilität hat sich Bluetooth als Funkverbindung im näheren Umfeld durchgesetzt. Mit entsprechender Hardware können Bluetooth Verbindungen analysiert und Geräte getrackt werden. Insbesondere Geräte, die Bluetooth Low Energy verwenden wie Smart Watches oder Fitness Tracker. Diese kommunizieren sehr offen und können dadurch von Fremden relativ leicht ausgelesen werden.

RFID ist eine flexible Funktechnologie, die primär dafür bekannt ist, nur über kurze Distanzen zu funktionieren und selbst keinen Energiespeicher verwendet. Damit werden beispielsweise Zuordnungen in der Logistik, automatische Kassensysteme oder Diebstahlsicherungen in Geschäften oder Ausweise für Mitarbeiter realisiert. Einfache RFID-Tags können mittels RIFD-Cloner dupliziert werden. Werden RFID-Standards mit Sicherheitsfunktionen verwendet, können veraltete Algorithmen häufig mit speziellen Lesegeräten analysiert und anschließend geknackt werden.

Hacking- und Pentest-Hardware: RFID und NFC

Hacking- und Pentest-Hardware: RFID und NFC

Neben den weitverbreiteten Funktechnologien WLAN, Bluetooth und RFID gibt es noch weitere Funkstandards, die von Alarmanlagen oder Funkfernbedienungen verwendet werden. Funkübertragungen können mittels Software Defined Radio Hardware analysiert werden. Liegen nur schwache oder gar keine Schutzmaßnahmen vor, kann ein Signal einfach aufgezeichnet und erneut gesendet werden – dieses Vorgehen wird als Replay Attack bezeichnet. Alternativ können mittels Störsender Verbindungen einfach unterbrochen werden.

Hacking- und Pentest-Hardware: Funkübertragungen

Hacking- und Pentest-Hardware: Funkübertragungen

Welches neue Wissen haben die Teilnehmenden nach dem Workshop erlangt?

Nach dem Bearbeiten der Aufgaben haben Sie ein breit gefächertes Wissen über die häufigsten Angriffsarten mit Hacking Hardware. Außerdem wissen Sie, wie Sie diese Art von Geräten erkennen und wie diese von Angreifern genutzt werden können. Mit diesem neuen Wissen sind Sie in der Lage Systeme besser abzusichern und Sie können die Wirksamkeit von Schutzmaßnahmen besser einschätzen oder selbst testen.

Anmeldung

Das Seminar „Hacking Hardware – Cyber Security Workshop” findet im Rahmen des VDI Zollern-Baar am 11. Juni 2022 von 09:30 Uhr bis 17:30 Uhr an der Hochschule Albstadt-Sigmaringen (Gartenstraße 15, 72458 Albstadt) statt. Für die Teilnahme sollten Vorkenntnisse mit dem Umgang der Shell unter Linux vorhanden sein. Die Anmeldung erfolgt Online. Noch Fragen zum Cyber Security Workshop?