Anonym Surfen mit dem Tor Browser Bundle

Funktionsweise von Tor

Tor basiert auf der Anonymisierungstechnik Onion Routing, daher auch die Zwiebel im Logo. Bei dieser Technik werden die Inhalte mehrmals verschlüsselt und über verschiedene Stationen geleitet, wobei die Route über die verschiedenen Stationen ständig wechselt. Jede Station kann dabei nur die eigene Schicht entschlüsseln und erfährt so die nächste Station, an die die Daten weitergeleitet werden müssen. Nur die letzte Station kann die Daten vollständig entpacken und leitet sie an das Ziel weiter. Dadurch, dass keine der Zwischenstationen die Inhalte vollständig entschlüsseln kann und die Routen ständig wechseln, kann die wahre Identität des Absenders verschleiert werden.

Das Tor Browser Bundle

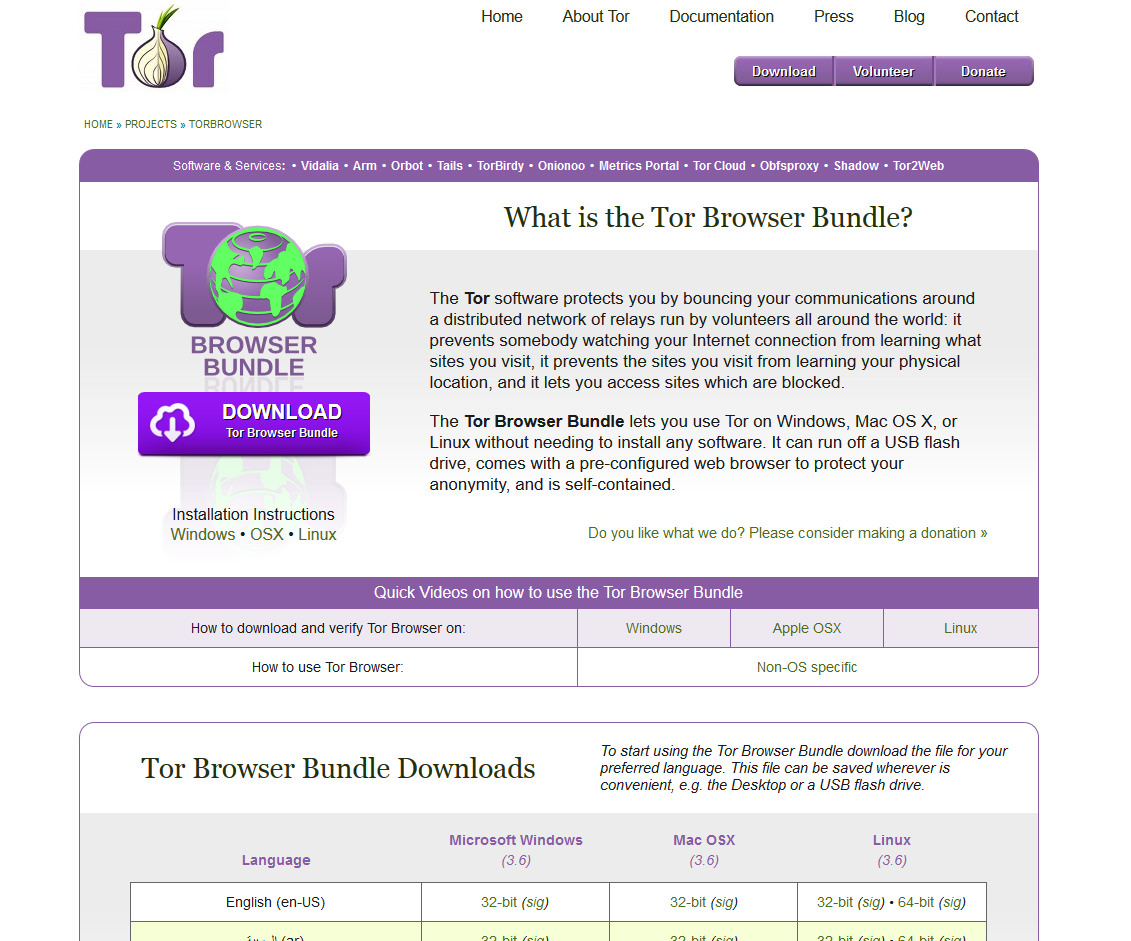

Tor Browser Bundle Download-Website

Tor Browser Bundle Download-Website

Auf der offiziellen Projekt-Website gibt es den Download zum Tor Browser Bundle. Ich wähle immer die englischsprachige Version (32-bit) aus, da Englisch eine größere Verbreitung als Deutsch hat.

Nach dem Download kann die Exe-Datei “torbrowser-install-3.X_en-US.exe” einfach aufgerufen werden. Das Browser Bundle entpackt sich selbst und wird direkt auf dem Desktop gespeichert. Der Browser kann von dort aus direkt gestartet werden. Beim ersten Start wird noch eine Konfiguration abgefragt, hier könnt ihr einfach die Option “Connect” auswählen. Bei dem verwendeten Web-Browser handelt es sich um einen portablen Firefox. Er muss also nicht fest installiert werden und kann einfach auf einem USB-Stick mitgenommen werden.

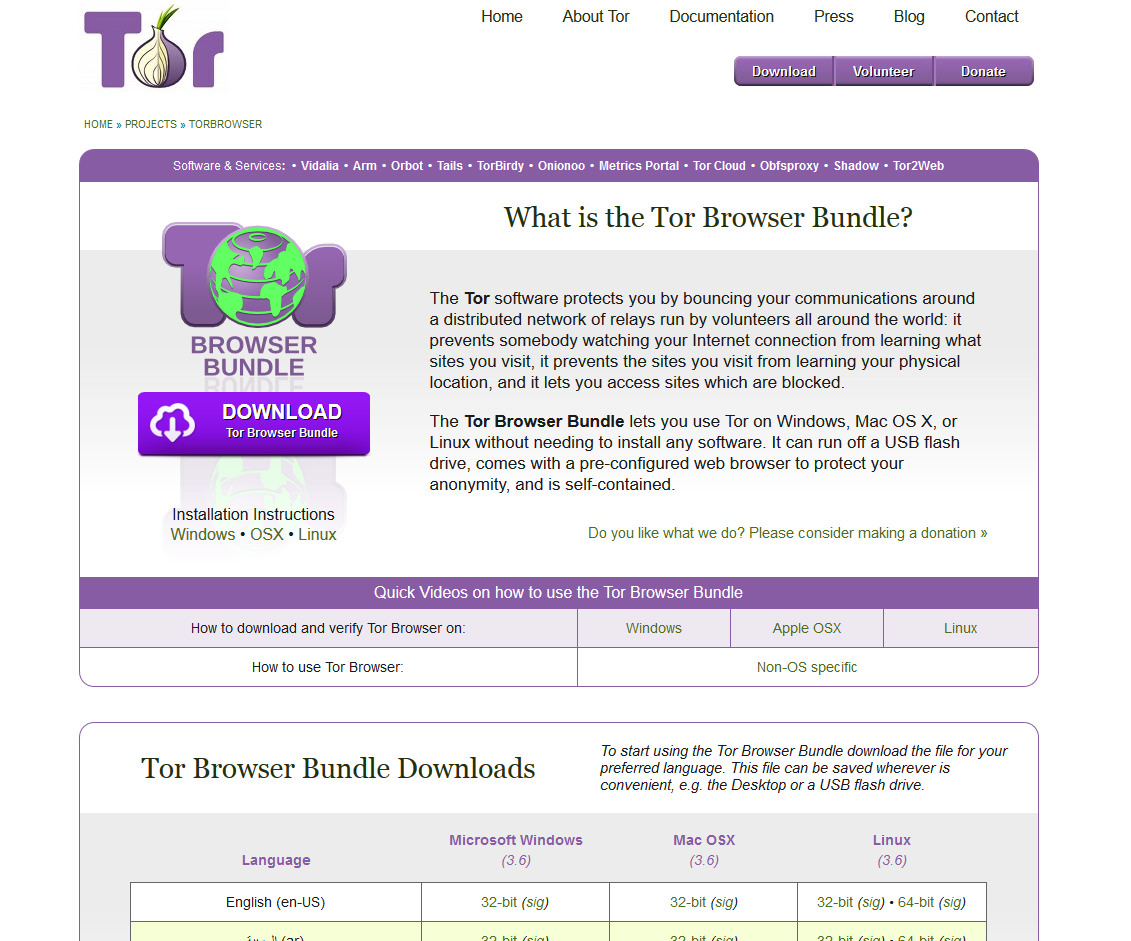

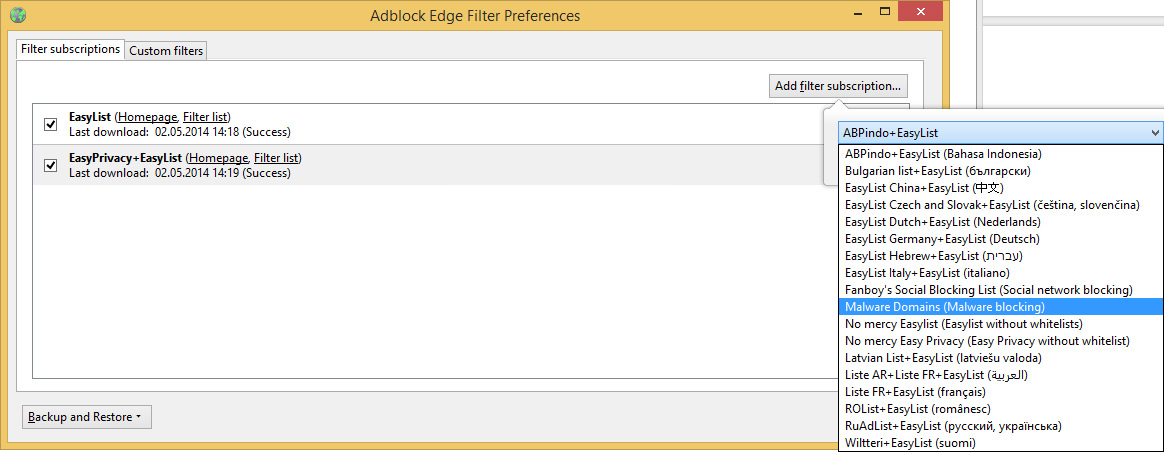

Firefox Add-on – AdBlock Edge

Firefox Add-on – AdBlock Edge

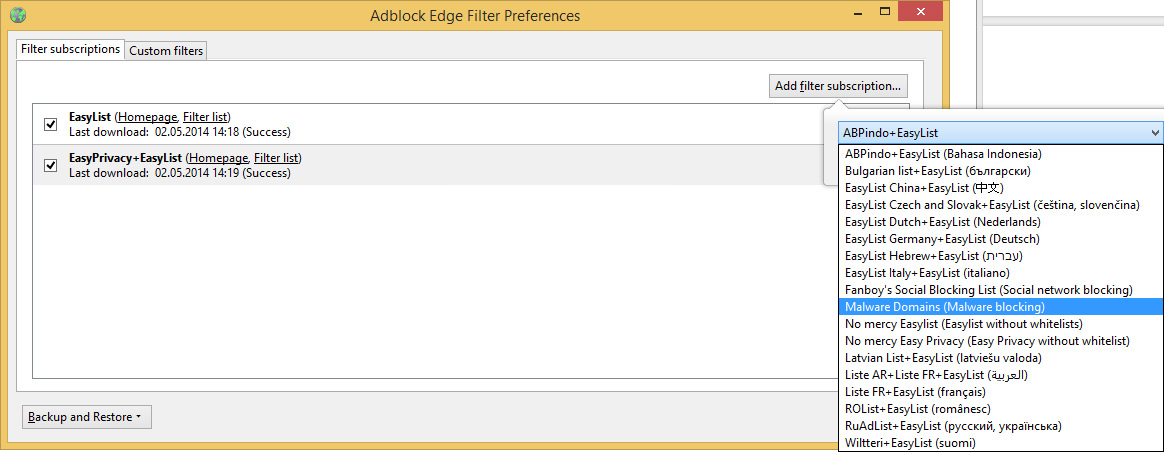

Um die Geschwindigkeit zu erhöhen und (Werbe-)Schnüffler zu blockieren, installiere ich immer noch das Add-on AdBlock Edge. Ruft dazu einfach die Seite auf und klickt auf “Add to Firefox” und dann auf “Allow” und “Install now”. Nach einer erfolgreichen Installation kommt die Bestätigungsseite, hier klickt ihr auf “Filter Preferences”. Standardmäßig ist nur die “EasyList” hinzugefügt. Um weitere hinzuzufügen, klickt rechts oben auf “Add filter subscription…” und wählt anschließend die Liste “EasyPrivacy+EasyList” aus und fügt sie mit einem Klick auf den Button “Add” hinzu. Die Liste “Fanboy’s Social Blocking List” könnt ihr genau gleich hinzufügen. Durch diese Liste werden noch mehr Inhalte geblockt, was die Ladezeit erhöht und die Tracking-Scripte reduziert.

Firefox Add-on – NoScript

Firefox Add-on – NoScript

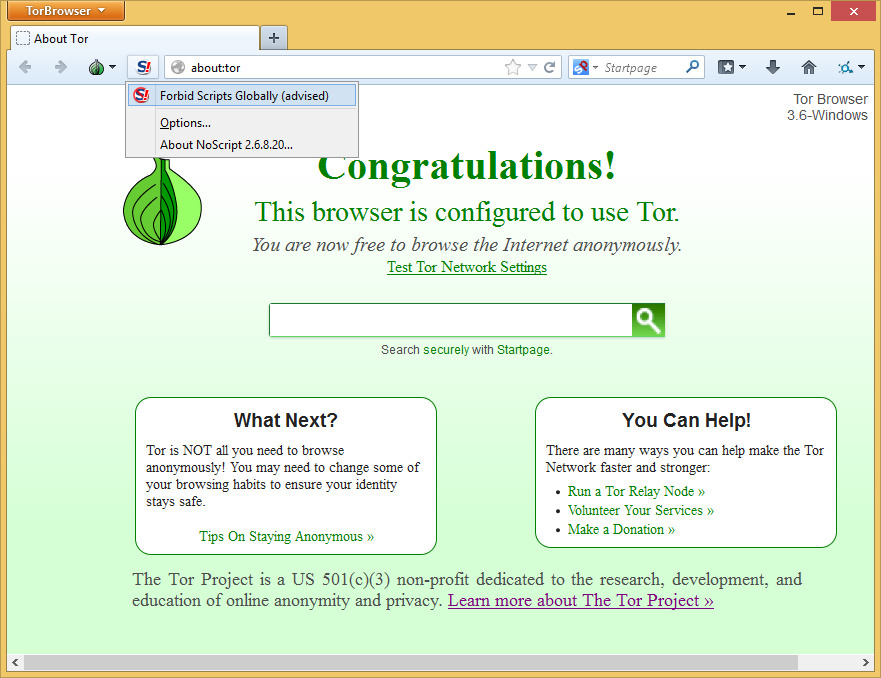

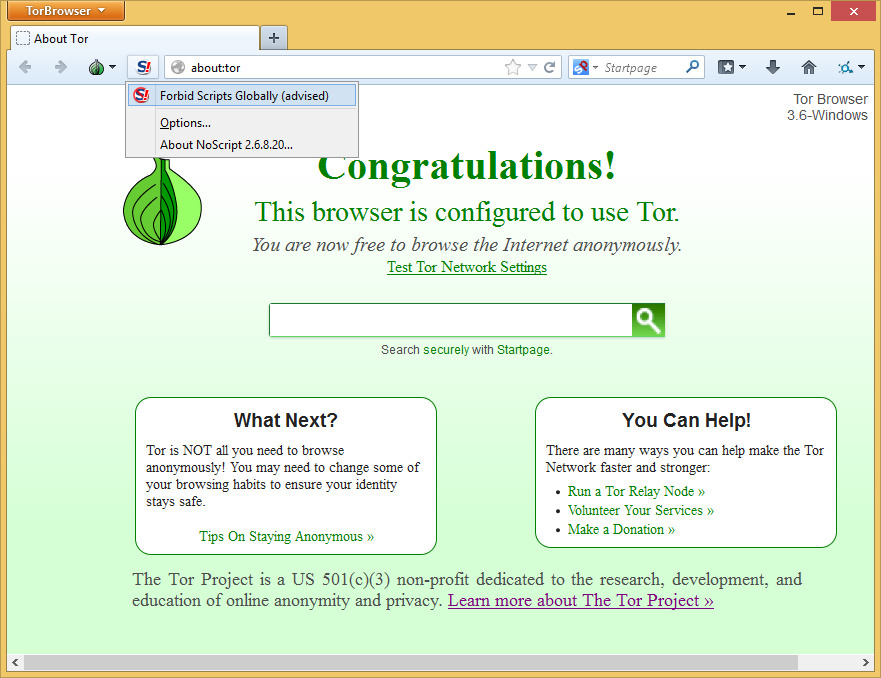

Von Haus aus ist das Add-on NoScript im Tor Browser Bundle installiert. Um die Sicherheit und Anonymität weiter zu steigern, sollte JavaScript generell verboten werden und nur bei bekannten Seiten – wenn notwendig – aktiviert werden. Klickt dazu einfach auf das Icon von NoScript direkt neben der Adressleiste und wählt die Option “Forbid Scripts Globally (advised)” aus. Benötigt ihr für eine bestimmte Seite wieder JavaSctipt, klickt einfach erneut auf das Icon und wählt die Option “Temporarily allow all this page” aus.

Sicherheit von Tor

Das Hauptproblem bei Tor sind die Endpunkte (Exit Nodes), da hier die Daten unverschlüsselt vorliegen müssen. Immer wieder gibt es Gerüchte, dass Geheimdienste mehrere Exit Nodes selbst betreiben, um die Daten abfangen zu können. Gleichzeitig gibt es auch Theorien, dass Kriminelle versuchen, Login-Daten abzufangen.

In den von Edward Snowden veröffentlichten Dokumenten wurde allerdings der Hinweis gefunden, dass sich die NSA schwer tut mit der Analyse des Tor-Projektes. Und im Blog-Eintrag von Mike Kuketz gibt es eine Anleitung, wie manuell vertrauenswürdige Exit Nodes manuell konfiguriert werden können.

Ihr solltet aber immer im Hinterkopf behalten, dass das Tor-Netzwerk nur ein Anonymisierungsdienst und kein Verschlüsselungsdienst ist. Daher gilt auch hier, immer bevorzugt eine TLS/SSL (HTTPS) Verbindung zu verwenden.

Super toller Beitrag. Vielen Dank für diese hilfreichen Tipps. Werde versuchen sie umzusetzten. 🙂