Ghidra – Reverse-Engineering-Framework

Das Tool wurde ursprünglich durch den US-Geheimdienst NSA entwickelt. Die Nutzung der Analyse-Software war schon vor der Veröffentlichung bereits bekannt seit Jahren durch WikiLeaks. Die Software wurde auf der RSA Conference im März 2019 von der NSA selbst veröffentlicht und die Quellen wurden einen Monat später auf GitHub veröffentlicht. Ghidra wird häufig als Konkurrent von IDA Pro angesehen.

Ghidra ist ein Software-Reverse-Engineering (SRE) und umfasst eine Reihe von High-End-Softwareanalysetools, mit denen Benutzer kompilierten Code auf einer Vielzahl von Plattformen analysieren können. Zu den Funktionen gehören Disassemblierung, Assemblierung, Dekompilierung, grafische Darstellung und Skripterstellung sowie Hunderte weiterer Funktionen. Ghidra unterstützt eine Vielzahl von Prozessorbefehlssätzen und ausführbaren Formaten und kann sowohl im benutzerinteraktiven als auch im automatisierten Modus ausgeführt werden. Benutzer können auch ihre eigenen Ghidra-Erweiterungskomponenten und/oder Skripte mit Java oder Python entwickeln.

Installation von Ghidra

Die Software ist in Java geschrieben und verwendet das Swing-Framework für die grafische Benutzeroberfläche. Dadurch ist Ghidra für Microsoft Windows, macOS und Linux erhältlich. Die Decompiler-Komponente ist in C++ geschrieben. Ghidra-Plug-ins können in Java oder in Python (über Jython) entwickelt werden.

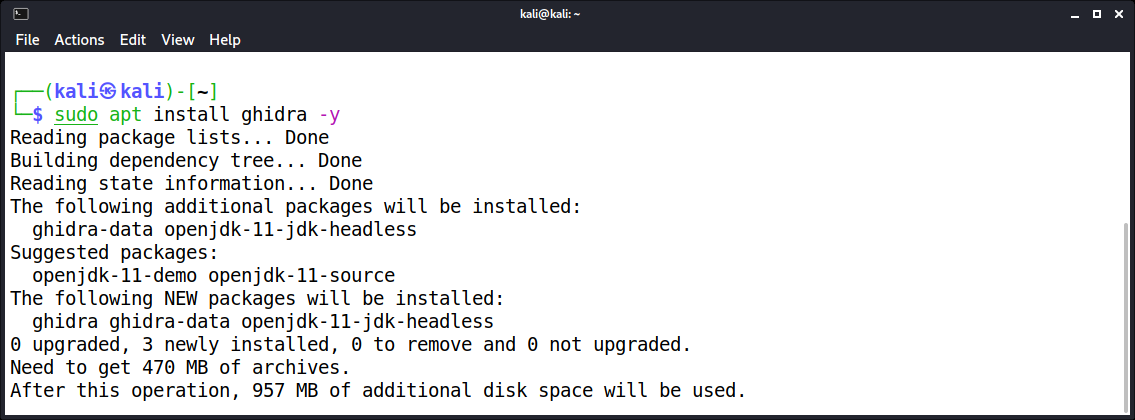

Durch die Integration in die Version von Kali Linux 2021.2 kann Ghidra wie gewohnt installiert werden:

$ sudo apt install ghidra -y

Die Installation dauert einen Moment, da die Java Runtime Environment (JRE) installiert werden muss und insgesamt das Setup fast 1 GB Speicherplatz belegt.

Installation von Ghidra unter Kali Linux

Installation von Ghidra unter Kali Linux

Aufruf von Ghidra

Nach der Installation von Ghidra kann das Tool wie gewohnt über das Terminal gestartet werden:

$ ghidra

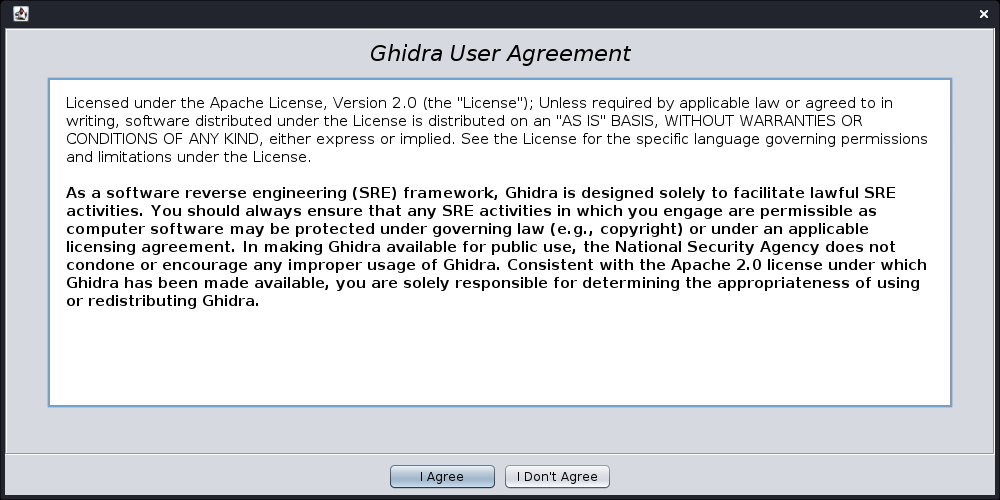

Nach dem ersten Start erscheinen die Nutzungsvereinbarungen von Ghidra, denen zugestimmt werden muss:

Nutzungsvereinbarungen von Ghidra

Nutzungsvereinbarungen von Ghidra

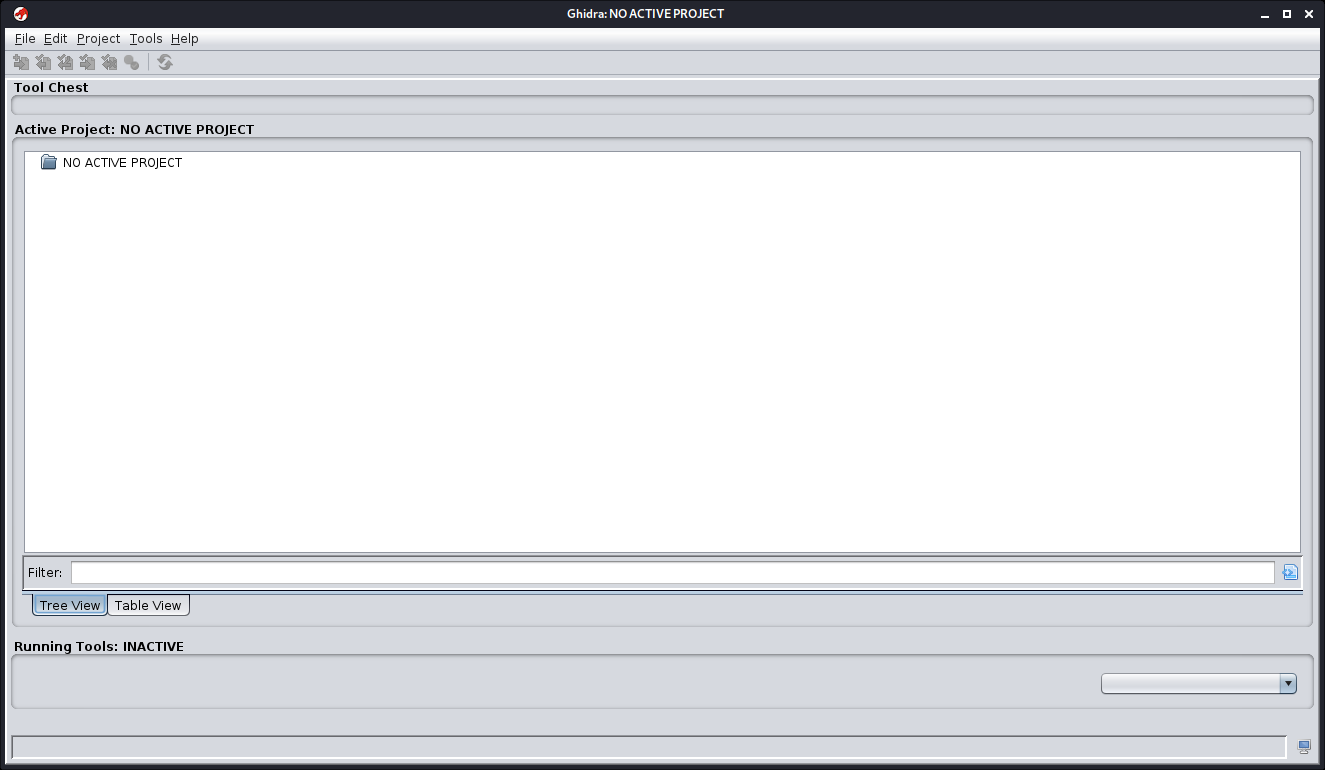

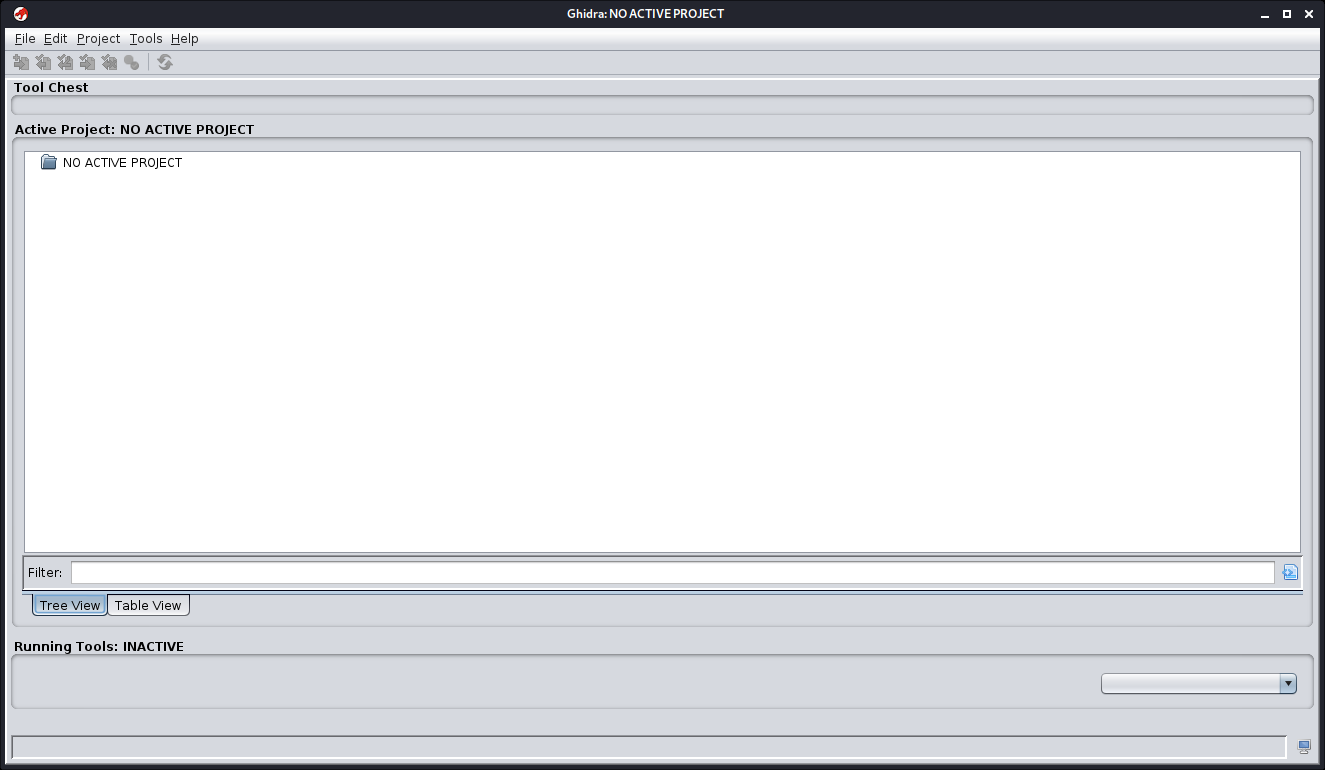

Danach erscheint das Hauptfenster von Ghidra. Die eigentliche Arbeit findet in Form von Projekten statt.

Hauptfenster von Ghidra

Hauptfenster von Ghidra

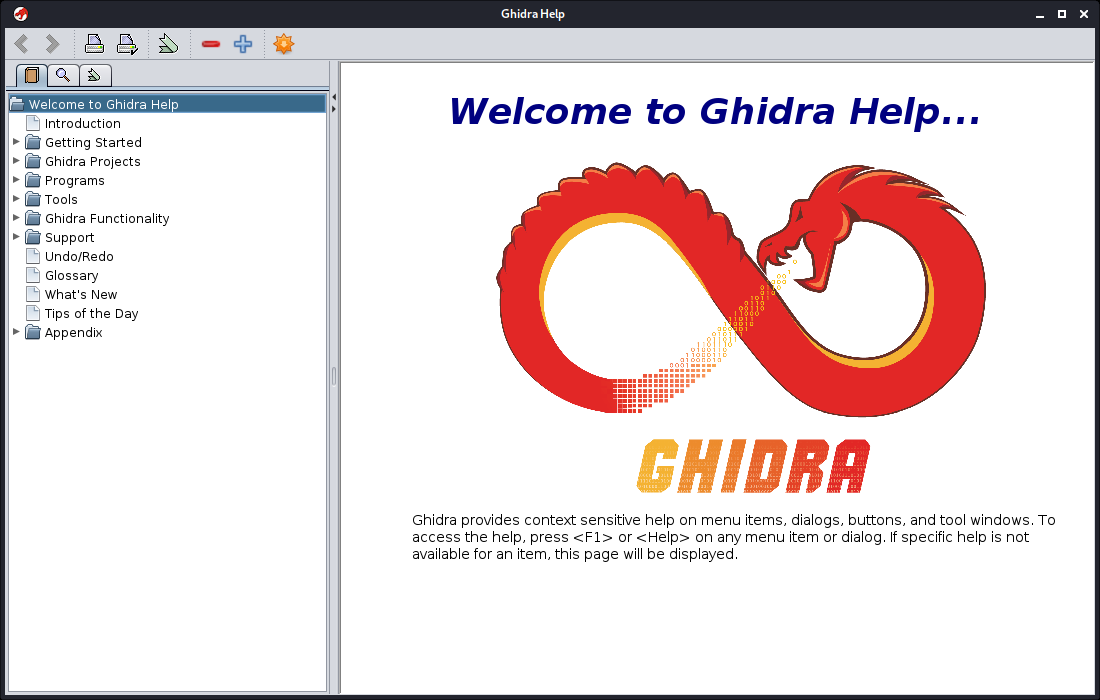

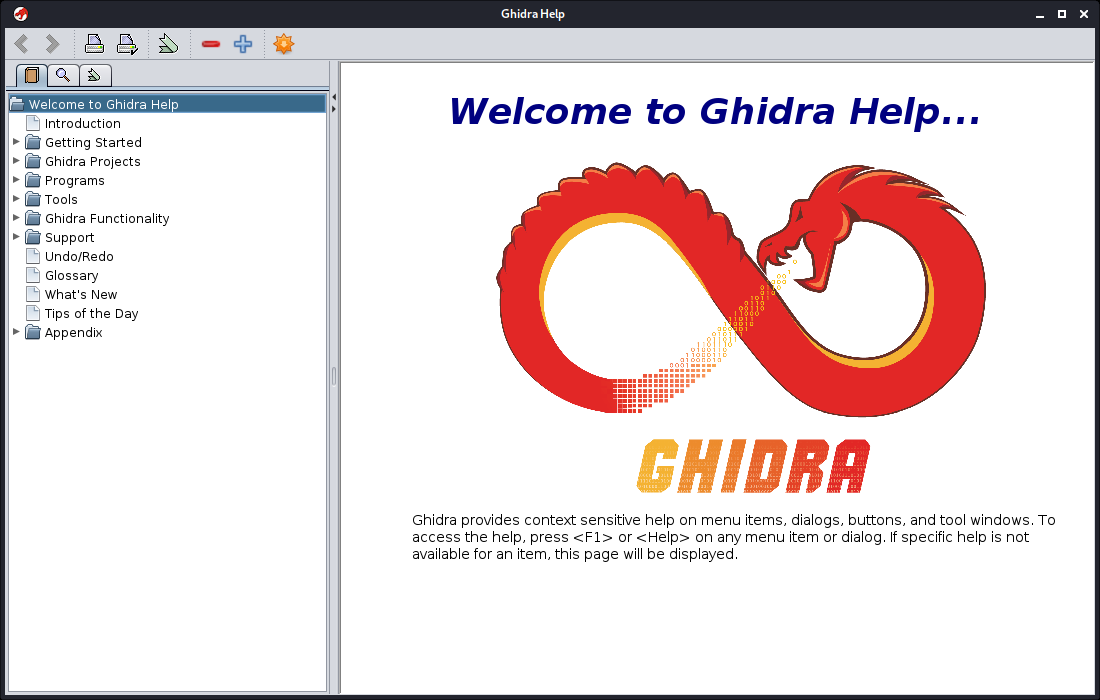

Nach dem ersten Start erscheint automatisch die ausführliche Hilfe von Ghidra in einem extra Fenster, die auch über das Menü Help > Contents aufgerufen werden kann. Sie ist für neue Benutzer die erste Anlaufstelle und dort werden alle Funktionen ausführlich erläutert.

Ausführliche integrierte Ghidra Hilfe

Ausführliche integrierte Ghidra Hilfe

Weitere Ressourcen zu Ghidra:

- Anleitung für Einsteiger: Ghidra tutorial in reverse engineering for window (absolute begineer)

- Ausführliche Erklärung: Here Be Dragons: Reverse Engineering with Ghidra – Part 0 [Main Windows & CrackMe]

- Aktuelle Diskussion: Patch me if you can: Soll man einem NSA-Hacking-Tool vertrauen? Eindeutig jein!

Kali Linux 2021.2 Artikelserie

Dieser Blog-Artikel ist Teil der Kali Linux 2021.2 Artikelserie, bei der ich mich intensiver mit den neuen Anwendungen der aktuellen Version beschäftige.

- CloudBrute – Gezieltes Suchen von Dateien und Apps in der Cloud

- dirsearch – Brute-Force-Verzeichnisse und -Dateien auf Webservern

- Feroxbuster – Einfache, schnelle, rekursive Inhaltssuche

- Ghidra – Reverse-Engineering-Framework

- Pacu – AWS-Exploitation-Framework

- Peirates – Kubernetes Sicherheitsanalyse

- Quark-Engine – Android-Malware-Bewertungssystem