Pacu – AWS-Exploitation-Framework

Pacu ist ein Open-Source-AWS-Exploitation-Framework, das für offensive Sicherheitstests in Cloud-Umgebungen entwickelt wurde. Pacu wurde von Rhino Security Labs entwickelt und gepflegt und ermöglicht Penetrationstestern die Ausnutzung von Konfigurationsfehlern innerhalb eines AWS-Kontos, wobei die Funktionalität mithilfe von Modulen leicht erweitert werden kann.

Pacu verwendet eine Reihe von Plug-in-Modulen, um einen Angreifer bei Enumeration, Privilegienerweiterung, Datenexfiltration, Service-Exploitation und Protokollmanipulation in AWS-Umgebungen zu unterstützen. Derzeit verfügt Pacu über 36 Module für die Ausführung von AWS-Angriffen. Eine einheitliche Syntax und Datenstruktur sorgen dafür, dass Module einfach zu erstellen und zu erweitern sind – es ist nicht notwendig, AWS-Regionen zu spezifizieren oder redundante Berechtigungsprüfungen zwischen Modulen durchzuführen. Zur Verwaltung und Bearbeitung der abgerufenen Daten wird eine lokale SQLite-Datenbank verwendet, wodurch API-Aufrufe (und damit verbundene Protokolle) minimiert werden. Pacu unterstützt den Dokumentationsprozess durch die Protokollierung und den Export von Befehlen und hilft dabei, eine Zeitleiste für den Testprozess zu erstellen.

Installation

Mit der Integration von Pacu in Kali Linux 2021.2 kann die Anwendung direkt installiert werden:

$ sudo apt install pacu

Für andere Systeme stehen verschiedene Installationsmethoden bereit, wie zum Beispiel per PIP oder universell per Docker Image. Anschließend kann die korrekte Installation von Pacu überprüft werden:

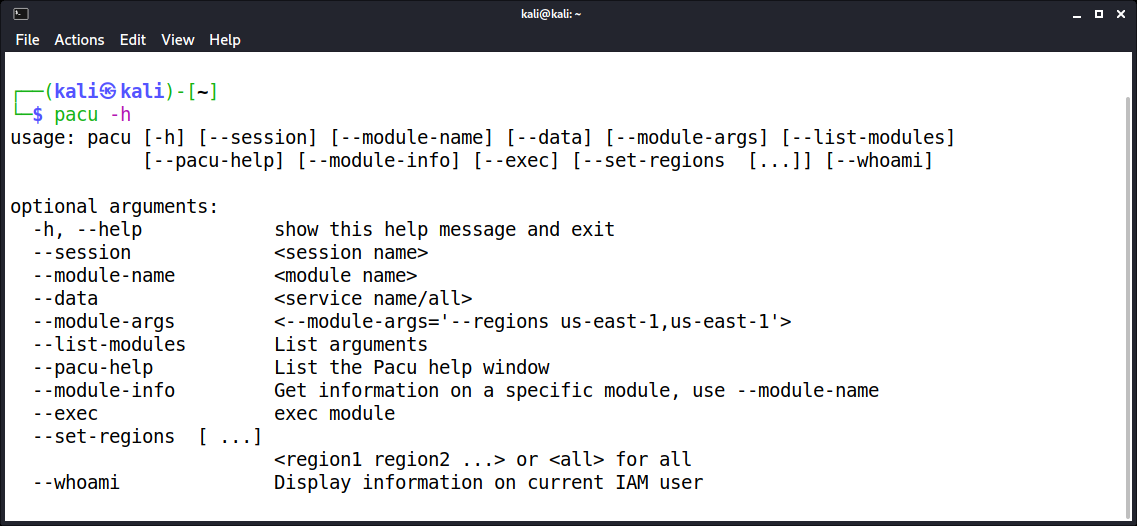

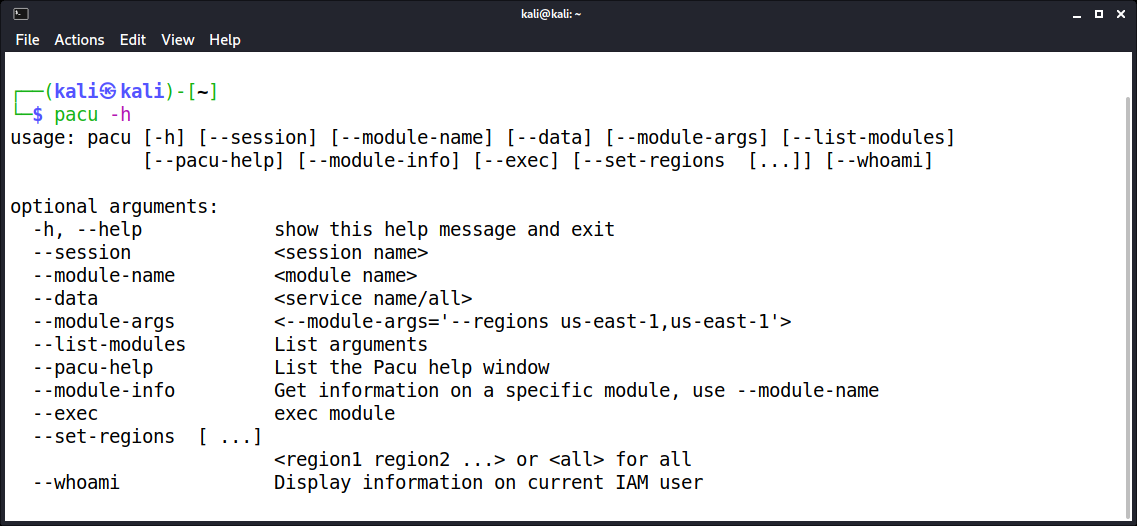

$ pacu -h

usage: pacu [-h] [--session] [--module-name] [--data] [--module-args] [--list-modules]

[--pacu-help] [--module-info] [--exec] [--set-regions [...]] [--whoami]

optional arguments:

-h, --help show this help message and exit

--session < session name >

--module-name < module name >

--data < service name/all >

--module-args < --module-args='--regions us-east-1,us-east-1' >

--list-modules List arguments

--pacu-help List the Pacu help window

--module-info Get information on a specific module, use --module-name

--exec exec module

--set-regions [ ...]

< region1 region2 ... > or < all > for all

--whoami Display information on current IAM user

Ausgabe der Hilfe von Pacu

Ausgabe der Hilfe von Pacu

Anwendung

Wenn Pacu zum ersten Mal gestartet wird, werden Sie aufgefordert, eine neue Sitzung zu starten und zu benennen. Diese Sitzung wird verwendet, um AWS-Schlüsselpaare sowie alle Daten zu speichern, die durch die Ausführung verschiedener Module gewonnen werden. Sie können eine beliebige Anzahl verschiedener Sitzungen in Pacu haben, jede mit ihren eigenen AWS-Schlüsseln und Daten, und eine Sitzung jederzeit wieder aufnehmen. Dazu ist ein Neustart erforderlich, um zwischen Sitzungen zu wechseln.

Starten Sie als Nächstes Pacu, es erscheint als Erstes das ASCII-Logo. Beim ersten Start werden die notwendigen SQlite Datenbanken automatisch angelegt.

$ pacu

ASCII-Logo von Pacu beim Start

ASCII-Logo von Pacu beim Start

Als Nächstes werde Sie aufgefordert, einen Namen für eine neue Session einzugeben.

Die Module benötigen einen AWS-Schlüssel, der Ihnen minimalen Zugang zu einer AWS-Umgebung gewährt und aus einer key ID und einem geheimen access key besteht. Um die Schlüssel Ihrer Sitzung festzulegen, verwenden Sie den Befehl set_keys und befolgen Sie die Aufforderungen zur Angabe eines Alias (Name als Referenz), einer AWS key ID, eines geheimen AWS access key und eines AWS-Sitzungstokens, falls Sie einen verwenden.

Anschließend können Sie aus der Liste der zur Verfügung stehenden Module auswählen. Die Liste der Module können Sie mit dem Befehl ls abrufen.

Weitere Informationen zur Nutzung von Pacu gibt es im offiziellen Wiki auf Github.

Kali Linux 2021.2 Artikelserie

Dieser Blog-Artikel ist Teil der Kali Linux 2021.2 Artikelserie, bei der ich mich intensiver mit den neuen Anwendungen der aktuellen Version beschäftige.

- CloudBrute – Gezieltes Suchen von Dateien und Apps in der Cloud

- dirsearch – Brute-Force-Verzeichnisse und -Dateien auf Webservern

- Feroxbuster – Einfache, schnelle, rekursive Inhaltssuche

- Ghidra – Reverse-Engineering-Framework

- Pacu – AWS-Exploitation-Framework

- Peirates – Kubernetes Sicherheitsanalyse

- Quark-Engine – Android-Malware-Bewertungssystem