Subjack – Suche nach verwundbaren Subdomains

Subdomain Takeover, also die Übernahme von Subdomains, bezeichnet die Nutzung von verwaisten DNS-Einträgen, um eine fremde Subdomain zu übernehmen. Dabei wird ausgenutzt, dass Firmen Konten bei Cloud-Dienstleister nutzen und eine Subdomain dafür nutzen. Die Firma erstellt dazu einen DNS-Eintrag für eine Subdomain, der auf den Server des Cloud-Anbieters zeigt. Meist handelt es sich um einen CNAME DNS-Eintrag. Wird nun das Konto gelöscht und der DNS-Eintrag vergessen, kann ein Angreifer einen neuen Account anlegen und die Subdomain durch den noch vorhandenen DNS-Eintrag hinzufügen. Darüber können illegale Shops betrieben werden oder Phishing E-Mails an die Hauptdomain geschickt werden.

Mit dem Tool Subjack können Sie nach solchen verwundbaren Subdomains suchen. Subjack ist ein in der Programmiersprache Go geschriebenes Tool zur Übernahme von Subdomains, das eine Liste von Subdomains gleichzeitig scannt und diejenigen identifiziert, die gekapert werden können. Dank der Geschwindigkeit und Effizienz von Go ist dieses Tool für Massentests besonders gut geeignet.

Installation

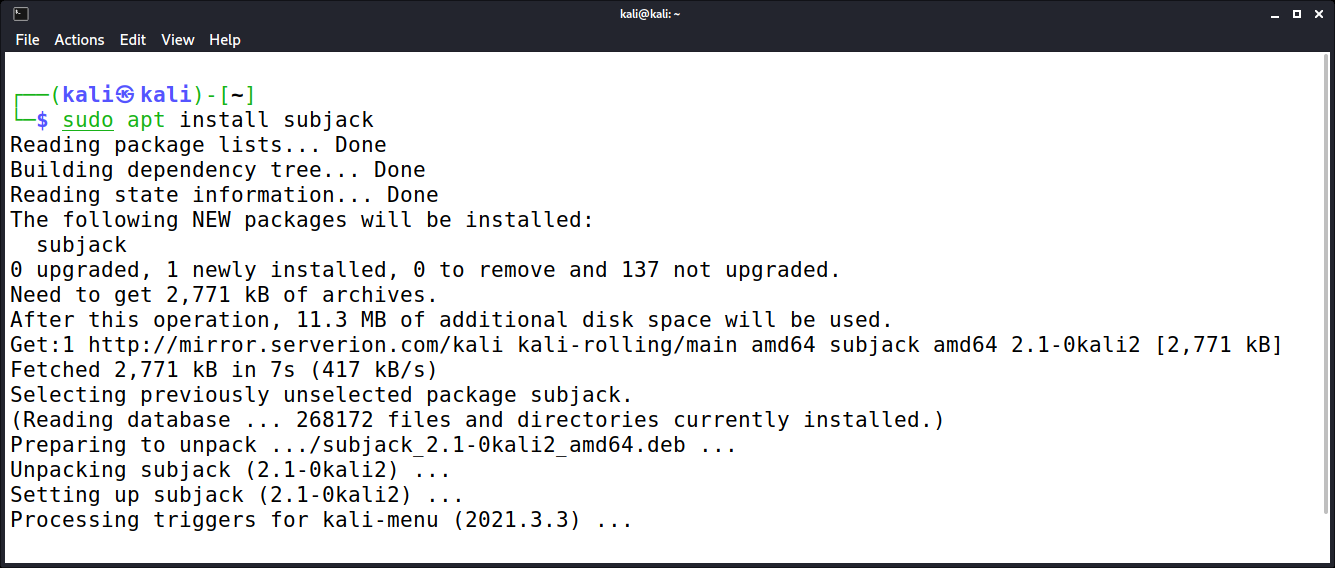

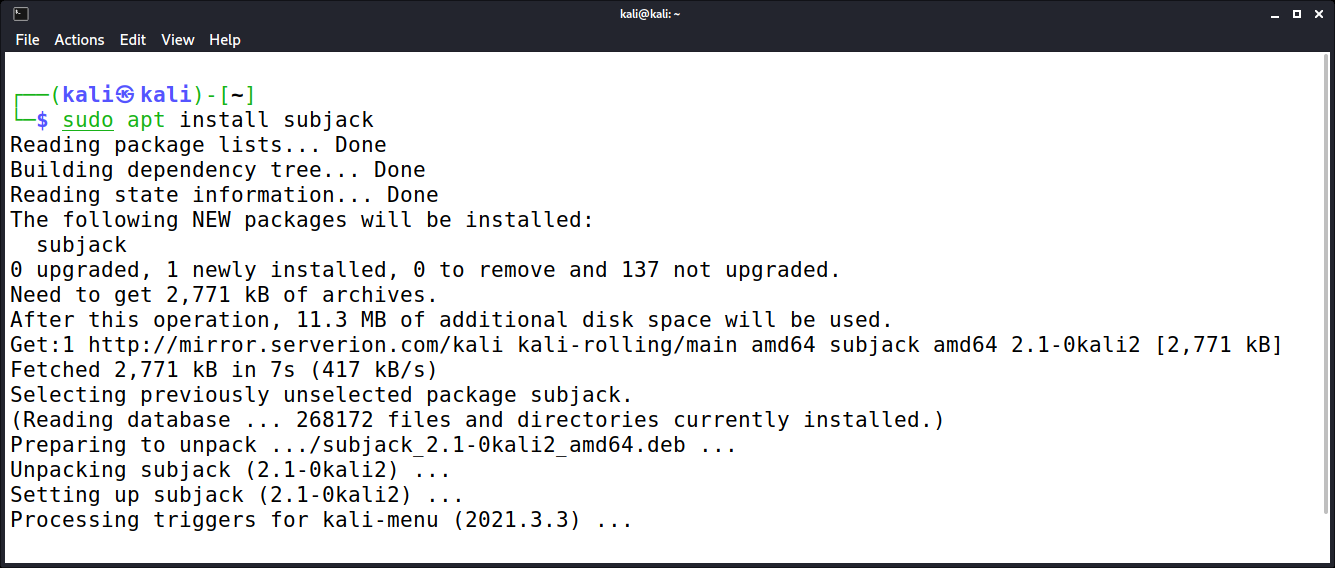

Unter Kali Linux wurde das Tool Subjack in der Version 2021.3 integriert und Sie können es wie gewohnt installieren:

$ sudo apt install subjack

Installation von Subjack unter Kali Linux 2021.3

Installation von Subjack unter Kali Linux 2021.3

Anwendung

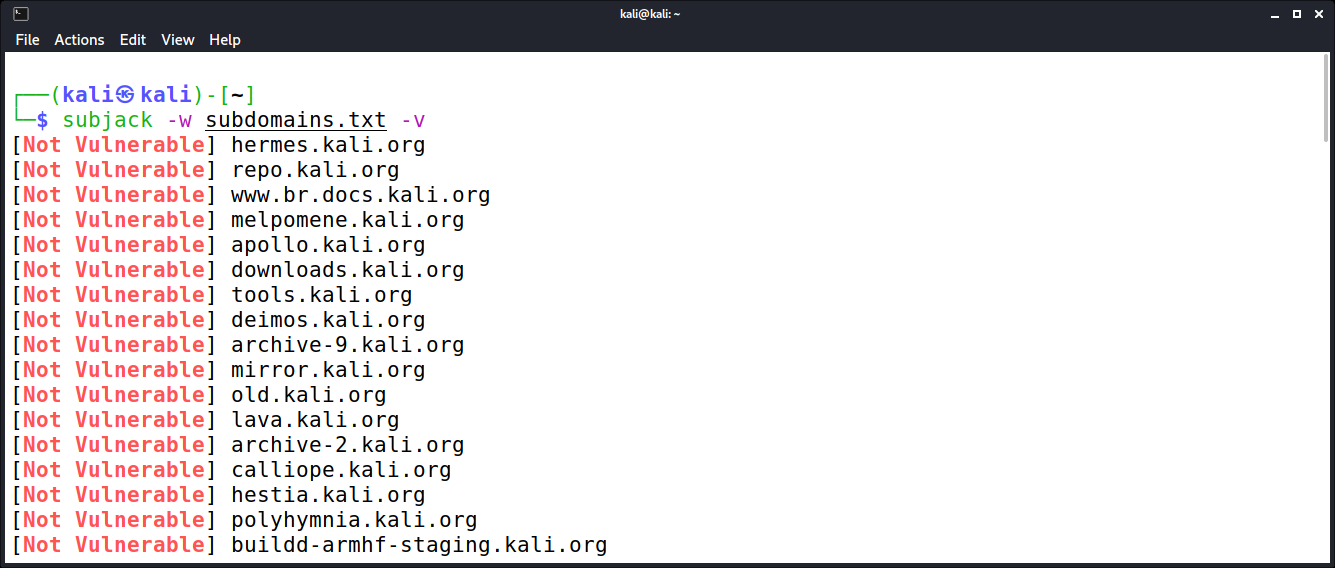

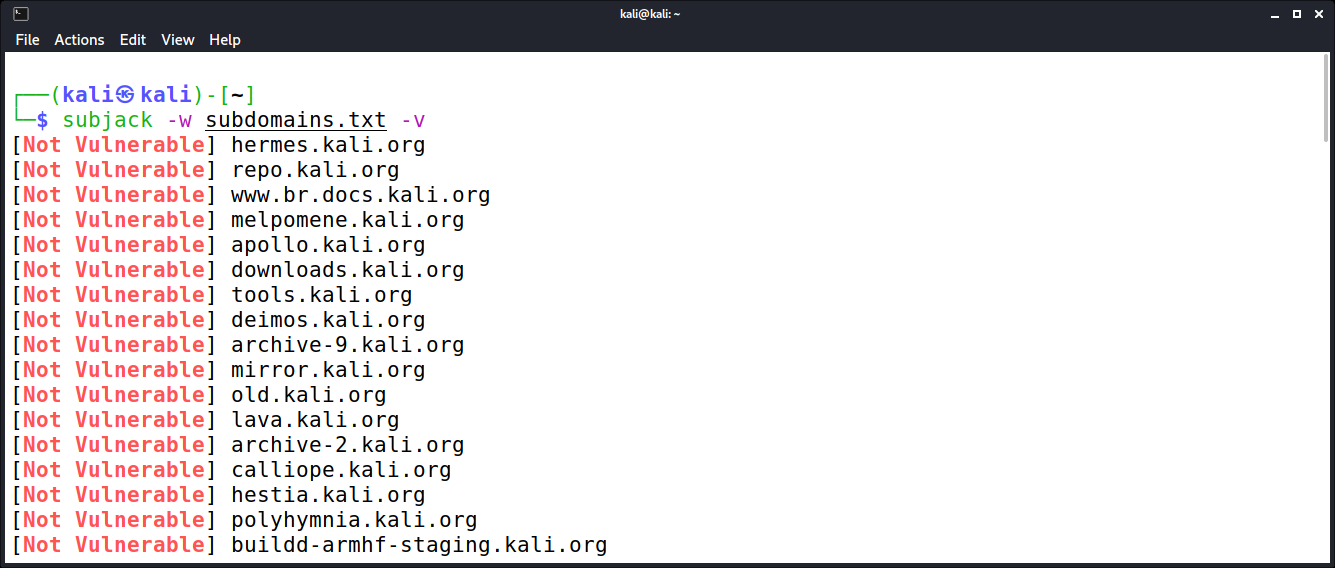

Die Subdomains, die Sie überprüfen möchten, müssen als Liste in einer Datei vorhanden sein. Für diesen Test suchte ich nach Subdomains der Domain kali.org mit dem Online-Tool DNSDumpster und speicherte die Ergebnisse in der Datei subdomains.txt.

Diese Datei wird mit dem Parameter -w an Subjack übergeben. Im Standardmodus werden nur positive Funde angezeigt. Für diesen Test habe ich den Verbose-Modus mit dem Parameter -v aktiviert:

$ subjack -w subdomains.txt -v

Ausgabe der Suche mit Subjack unter Kali Linux

Ausgabe der Suche mit Subjack unter Kali Linux

Fazit Subjack

Mit Subjack können Sie sehr schnell nach verwundbaren Subdomains suchen. In Kombination mit Tools wie DNSRecon oder Sublist3r können Sie nach vorhandenen Subdomains suchen und diese anschließend mit Subjack überprüfen. Dies sollte zum Standard für jeden Pentest gehören und lässt sich automatisiert in die eigene Sicherheitsüberprüfung einbinden.

Kali Linux 2021.3 Artikelserie

Dieser Blog-Artikel ist Teil der Kali Linux 2021.3 Artikelserie, in der ich mich mit den neuen Anwendungen der aktuellen Version des Kali Linux Betriebssystems für Pentester und Forensiker beschäftige.

- Berate_ap – Erstellung und Verwaltung von rogue WLAN Access Points

- CALDERA – Universelles Framework für verschiedene Sicherheitstests

- EAPHammer – Evil Twin Angriffe gegen WPA2-Enterprise WLAN-Netzwerke

- HostHunter – Suche nach Host-Namen in einem IP-Bereich

- RouterKeygenPC – Generierung von Standard-WLAN-Schlüsseln

- Subjack – Suche nach Subdomains, die übernommen werden können

- WPA_Sycophant – Durchführung von Relay-Angriffen auf EAP-WLANs