WPA_Sycophant – Relay-Angriffe auf EAP-WLANs

Diese Art der Authentifizierung wird in Unternehmens-WLANs (Enterprise/RADIUS) eingesetzt, wobei sich die Benutzer nicht mit einem zentralen Passwort, sondern mit individuellen Zugangsdaten anmelden. Um mit dem Tool WPA_Sycophant einen Angriff auf diesen Verbindungsaufbau durchzuführen, wird ein Rogue AP mit derselben SSID betrieben. Verbindet sich ein Client mit diesem, wird der erste Teil des Vorgangs protokolliert und an einen legitimen AP weitergereicht. Daraufhin können die übertragenen Informationen analysiert werden.

Installation

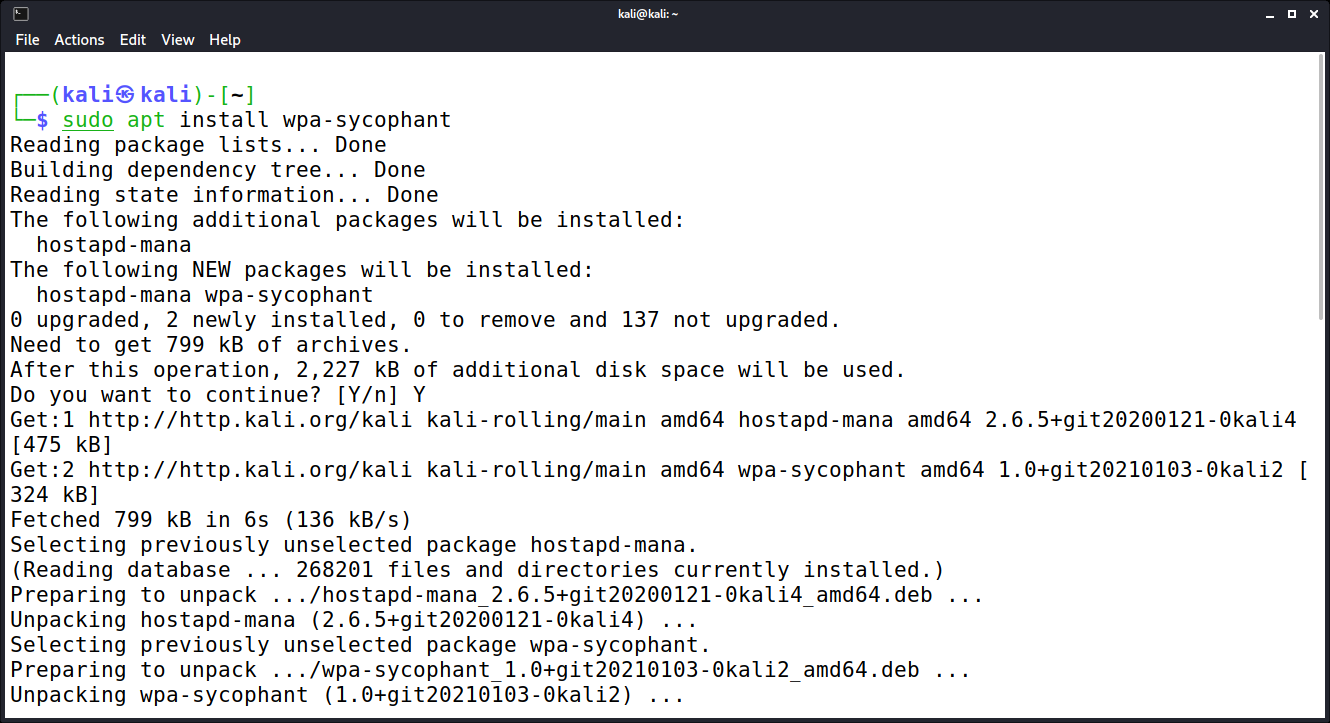

Mit der Integration von WPA_Sycophant in Kali Linux 2021.3 kann das Tool direkt installiert werden:

& sudo apt install wpa-sycophant

Installation von WPA_Sycophant unter Kali Linux 2021.3

Installation von WPA_Sycophant unter Kali Linux 2021.3

Anwendung

WPA_Sycophant wird nicht mit einzelnen Parametern konfiguriert, sondern es wird eine Konfigurationsdatei verwendet. Ein Beispiel wird bereitgestellt und muss auf die eigene Umgebung angepasst werden:

network={

ssid="TestingEAP"

# The SSID you would like to relay and authenticate against.

scan_ssid=1

key_mgmt=WPA-EAP

# Do not modify

identity=""

anonymous_identity=""

password=""

# This initialises the variables for me.

# -------------

eap=PEAP

phase1="crypto_binding=0 peaplabel=0"

phase2="auth=MSCHAPV2"

# Dont want to connect back to ourselves,

# so add your rogue BSSID here.

bssid_blacklist=00:14:22:01:23:45

}

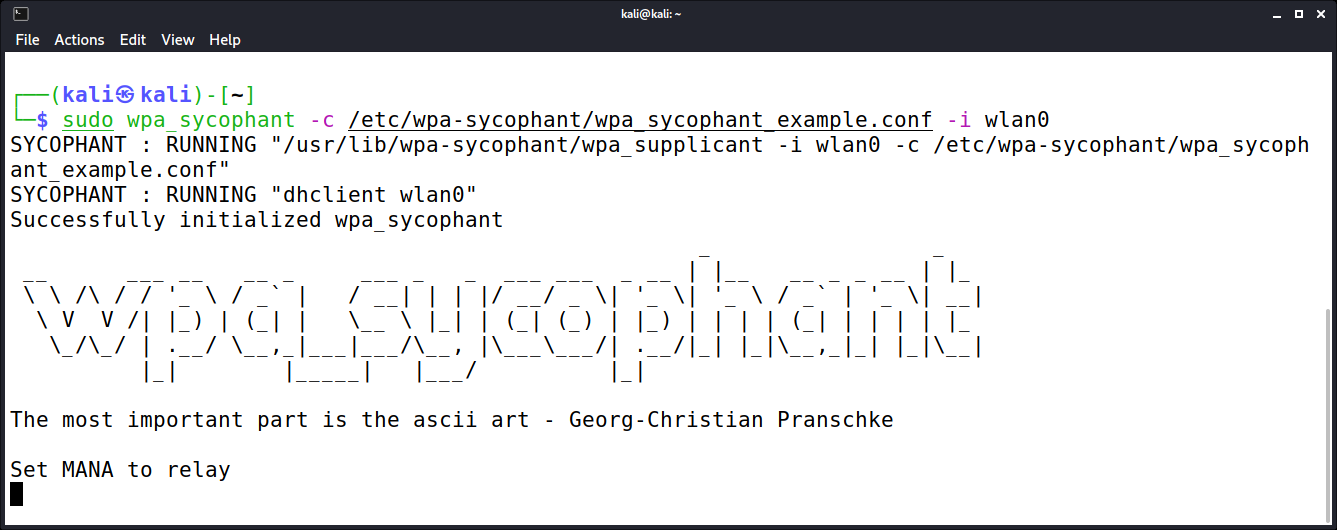

Beim Aufruf von WPA_Sycophant muss die Datei mit dem Parameter -c und das zu nutzende WLAN-Interface mit dem Parameter -i übergeben werden:

$ sudo wpa_sycophant -c /etc/wpa-sycophant/wpa_sycophant_example.conf -i wlan0

Aufruf von WPA_Sycophant unter Kali Linux 2021.3

Aufruf von WPA_Sycophant unter Kali Linux 2021.3

Kali Linux 2021.3 Artikelserie

Dieser Blog-Artikel ist Teil der Kali Linux 2021.3 Artikelserie, in der ich mich mit den neuen Anwendungen der aktuellen Version des Kali Linux Betriebssystems für Pentester und Forensiker beschäftige.

- Berate_ap – Erstellung und Verwaltung von rogue WLAN Access Points

- CALDERA – Universelles Framework für verschiedene Sicherheitstests

- EAPHammer – Evil Twin Angriffe gegen WPA2-Enterprise WLAN-Netzwerke

- HostHunter – Suche nach Host-Namen in einem IP-Bereich

- RouterKeygenPC – Generierung von Standard-WLAN-Schlüsseln

- Subjack – Suche nach Subdomains, die übernommen werden können

- WPA_Sycophant – Durchführung von Relay-Angriffen auf EAP-WLANs