HostHunter – Suche nach Host-Namen

Das Tool HostHunter ist ein Werkzeug zum effizienten Auffinden und Extrahieren von Host-Namen, die zu einem Satz von Ziel-IP-Adressen gehören. HostHunter nutzt einfache OSINT-Techniken, um die Host-Namen zu finden. Häufig entspricht der Host-Namen dem Domainnamen, unter dem das Ziel erreichbar ist. Als Ergebnis wird eine CSV- oder TXT-Datei generiert. Zusätzlich können noch Screenshots erstellt werden.

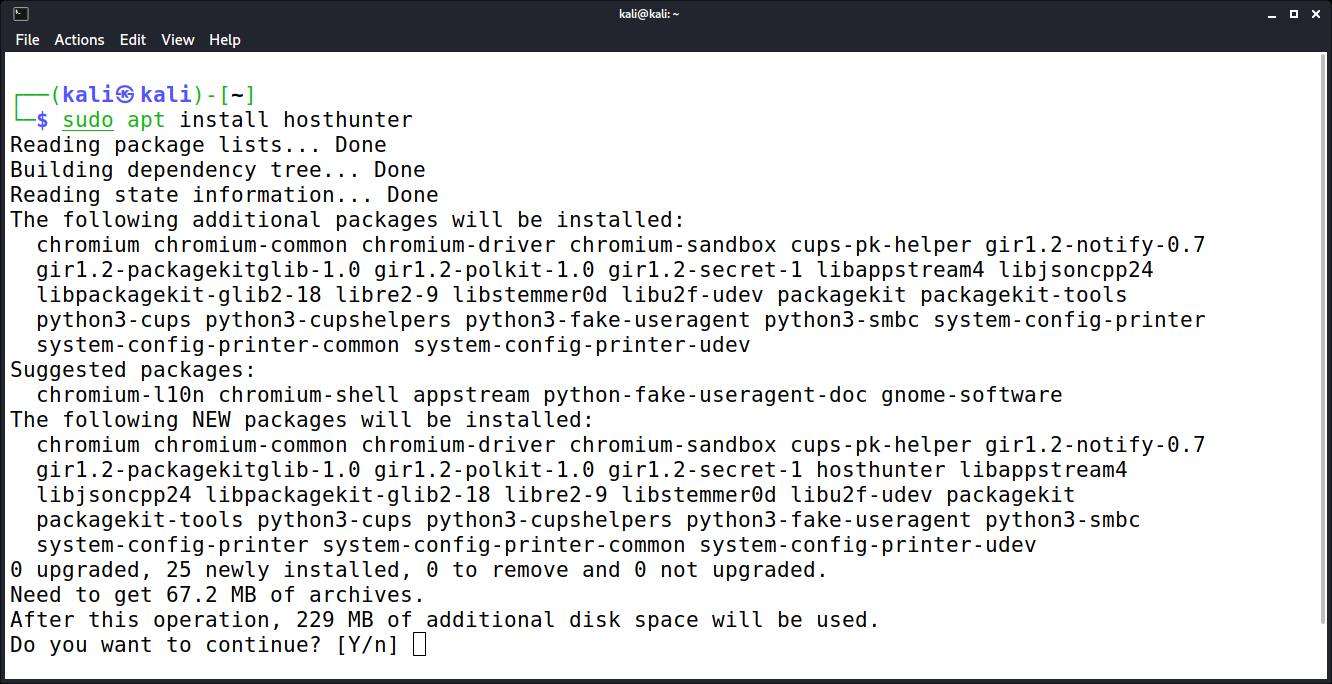

Installation

Mit der Integration von HostHunter in Kali Linux 2021.3 kann das Tool direkt installiert werden:

$ sudo apt install hosthunter

Installation des Tools HostHunter unter Kali Linux

Installation des Tools HostHunter unter Kali Linux

Nach der Installation kann mit dem Parameter -h eine Übersicht der zur Verfügung stehenden Optionen von HostHunter ausgegeben werden:

$ hosthunter -h

usage: hosthunter [-h] [-b] [-f FORMAT] [-o OUTPUT] [-sc] [-t TARGET] [-V] [targets]

|<--- HostHunter v1.5 - Help Page --->|

positional arguments:

targets Sets the path of the target IPs file.

optional arguments:

-h, --help show this help message and exit

-b, --bing Use Bing.com search engine to discover more hostnames associated with the target IP addresses.

-f FORMAT, --format FORMAT

Choose between CSV and TXT output file formats.

-o OUTPUT, --output OUTPUT

Sets the path of the output file.

-sc, --screen-capture

Capture a screen shot of any associated Web Applications.

-t TARGET, --target TARGET

Scan a Single IP.

-V, --version Displays the current version.

Author: Andreas Georgiou (superhedgy)

Anwendung

Als Grundlagen benötigt HostHunter eine Datei mit einer Liste von IP-Adressen, ein Eintrag muss mindesten vorhanden sein. Um beispielhaft eine Liste zu erstellen, kann das Tool dig verwendet werden. Mit dem nachfolgenden Beispiel werden die IP-Adressen der Domain microsoft.de ermittelt und in der Textdatei ip.txt gespeichert.

$ dig +short microsoft.de > ip.txt

Die Datei beinhalten nun fünf IP-Adressen:

$ cat ip.txt 40.112.72.205 40.113.200.201 13.77.161.179 104.215.148.63 40.76.4.15

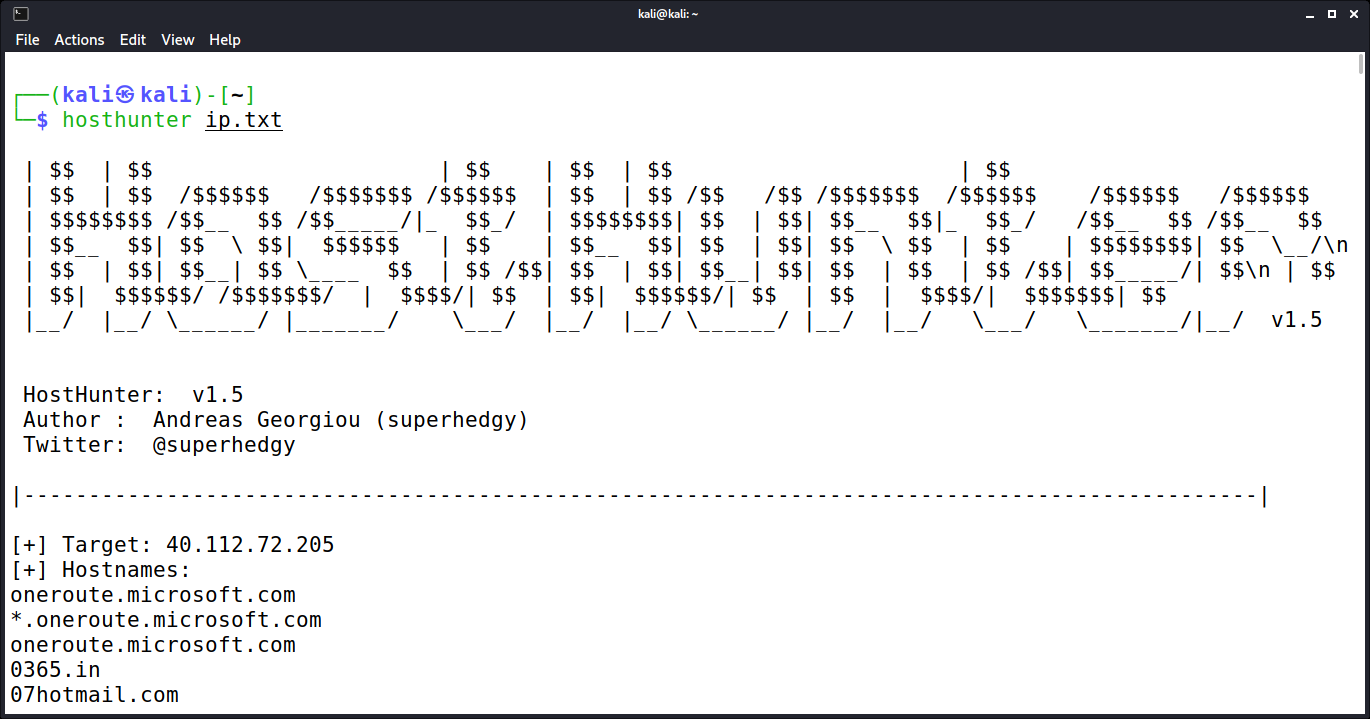

Bei dem eigentlichen Aufruf von HostHunter wird die TXT-Datei als erster Parameter übergeben:

$ hosthunter ip.txt

Beim anschließenden Scan werden 2015 Host-Namen innerhalb von 10,54 Sekunden gefunden.

Scan nach Host-Namen mit dem Tool HostHunter unter Kali Linux

Scan nach Host-Namen mit dem Tool HostHunter unter Kali Linux

Das Ergebnis wird in einer CSV-Datei gespeichert. Zusätzlich werden die Ergebnisse in einem Format gespeichert, dass mit dem Netzwerk- und Vulnerability Scanner Nessus kompatibel ist.

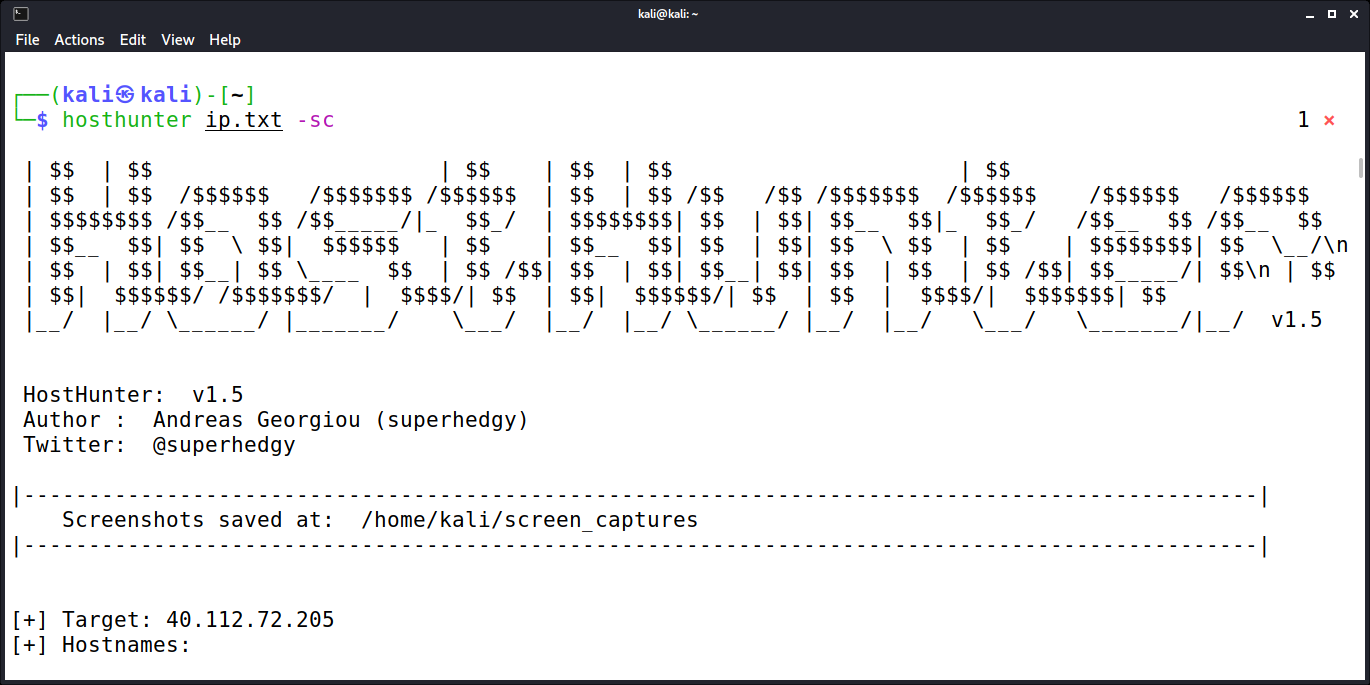

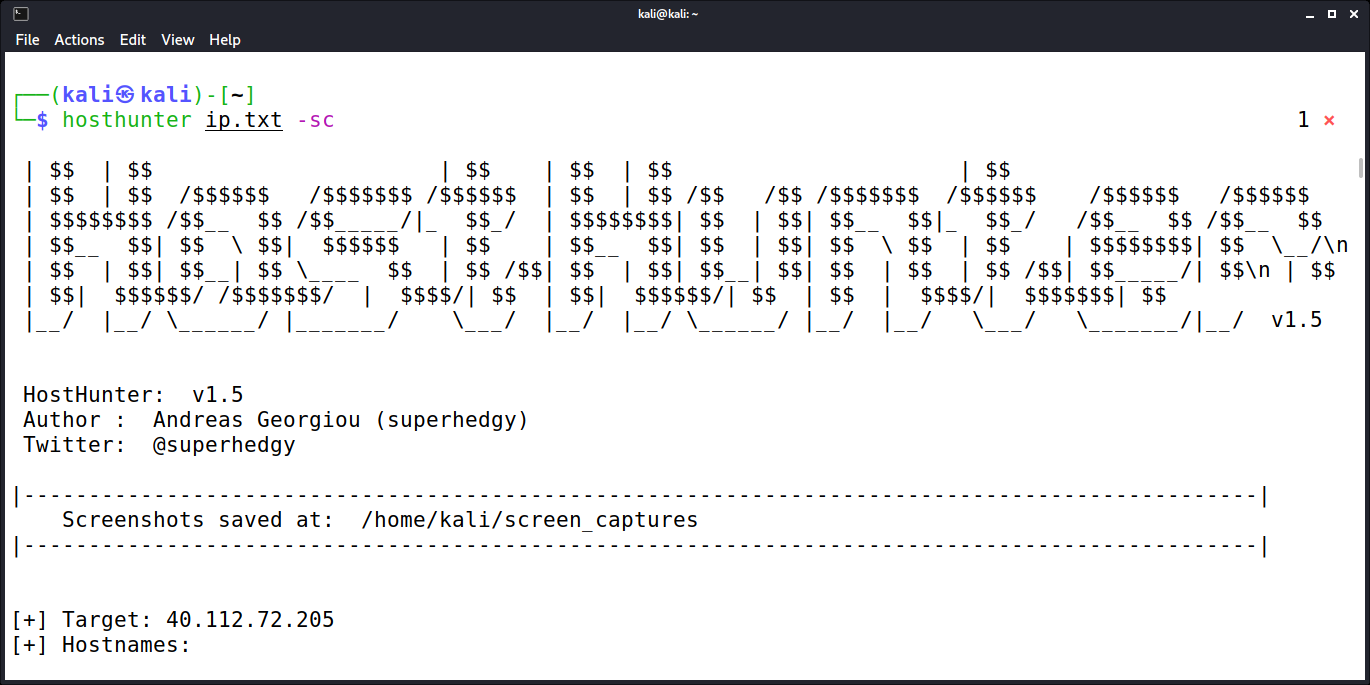

Um Screenshots der Hosts zu erstellen, muss der Parameter -sc übergeben werden. Die Abbildungen werden im Ordner screen_captures gespeichert.

$ hosthunter ip.txt -sc

Erstellen von Screenshots mit HostHunter

Erstellen von Screenshots mit HostHunter

Fazit HostHunter

HostHunter ist kein Tool, das einen riesigen Funktionsumfang besitzt, stattdessen wird die Hauptfunktion, die Zuordnung von Host-Namen zu IP-Adressen, perfekt ausgeführt. Mit der Integration in Kali Linux gehört HostHunter in das Arsenal jedes Penetration Testers.

Kali Linux 2021.3 Artikelserie

Dieser Blog-Artikel ist Teil der Kali Linux 2021.3 Artikelserie, in der ich mich mit den neuen Anwendungen der aktuellen Version des Kali Linux Betriebssystems für Pentester und Forensiker beschäftige.

- Berate_ap – Erstellung und Verwaltung von rogue WLAN Access Points

- CALDERA – Universelles Framework für verschiedene Sicherheitstests

- EAPHammer – Evil Twin Angriffe gegen WPA2-Enterprise WLAN-Netzwerke

- HostHunter – Suche nach Host-Namen in einem IP-Bereich

- RouterKeygenPC – Generierung von Standard-WLAN-Schlüsseln

- Subjack – Suche nach Subdomains, die übernommen werden können

- WPA_Sycophant – Durchführung von Relay-Angriffen auf EAP-WLANs