Kali Linux Netzwerkverkehr komplett über das Tor-Netzwerk leiten

15.05.2021 Hinweis: Das Projekt TorGhostNG wurde eingestellt, der Artikel ist damit nicht mehr gültig.

Das Darknet polarisiert und steht häufig im Fokus der medialen Berichterstattung über Cyberkriminelle. Häufig wird es gleichgesetzt mit dem Tor-Netzwerk, mit dem eine anonyme Nutzung des Internets erfolgen kann. Wie jede Technologie kann es zu guten, aber auch zu bösartigen Zwecken genutzt werden.

Was ist das Tor-Netzwerk?

Das Tor-Projekt, zu dem das Tor-Netzwerk gehört, wurde bereits um die Jahrtausendwende ins Leben gerufen und hat sich seitdem zu einer etablierten Technologie entwickelt, um sich anonym im Internet zu bewegen. Ziel des Projektes ist es, sich gegen Überwachung und Zensur zu schützen sowie vertrauliche Kommunikationen und Anonymität zu gewährleisten.

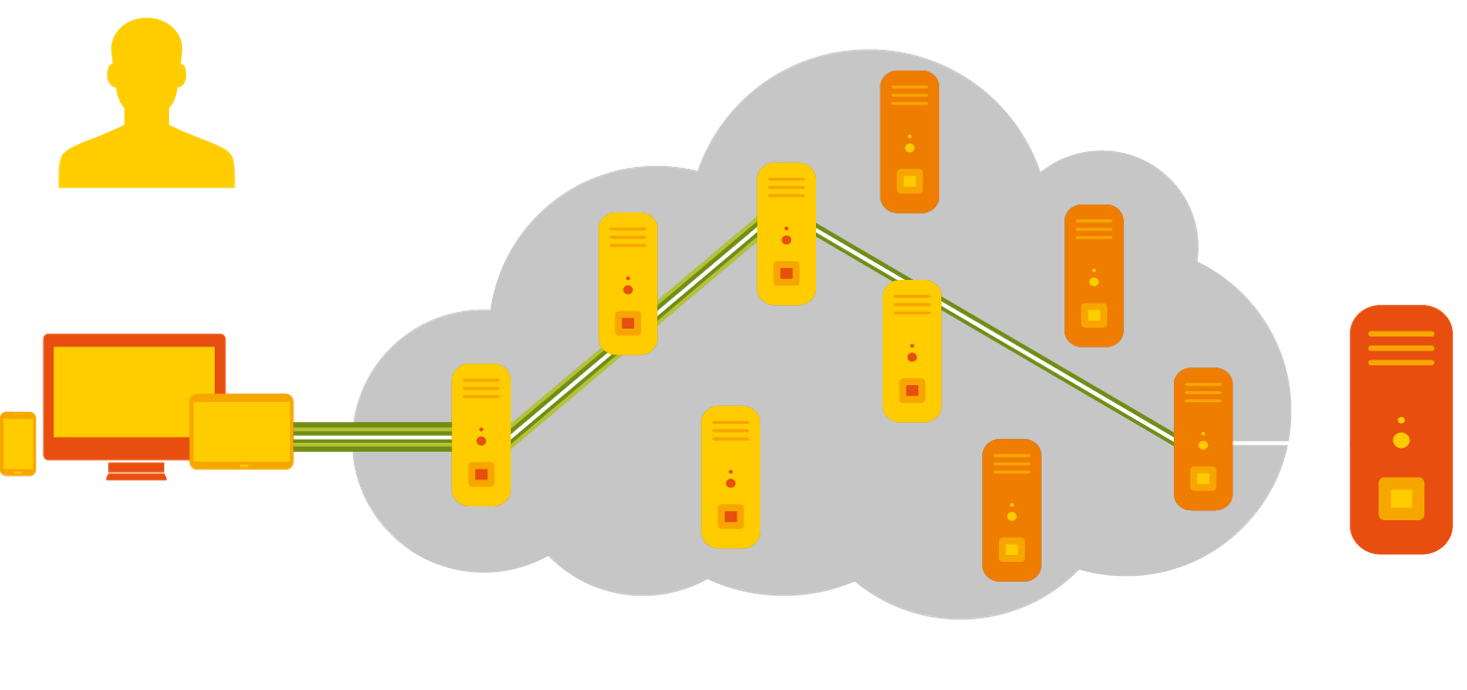

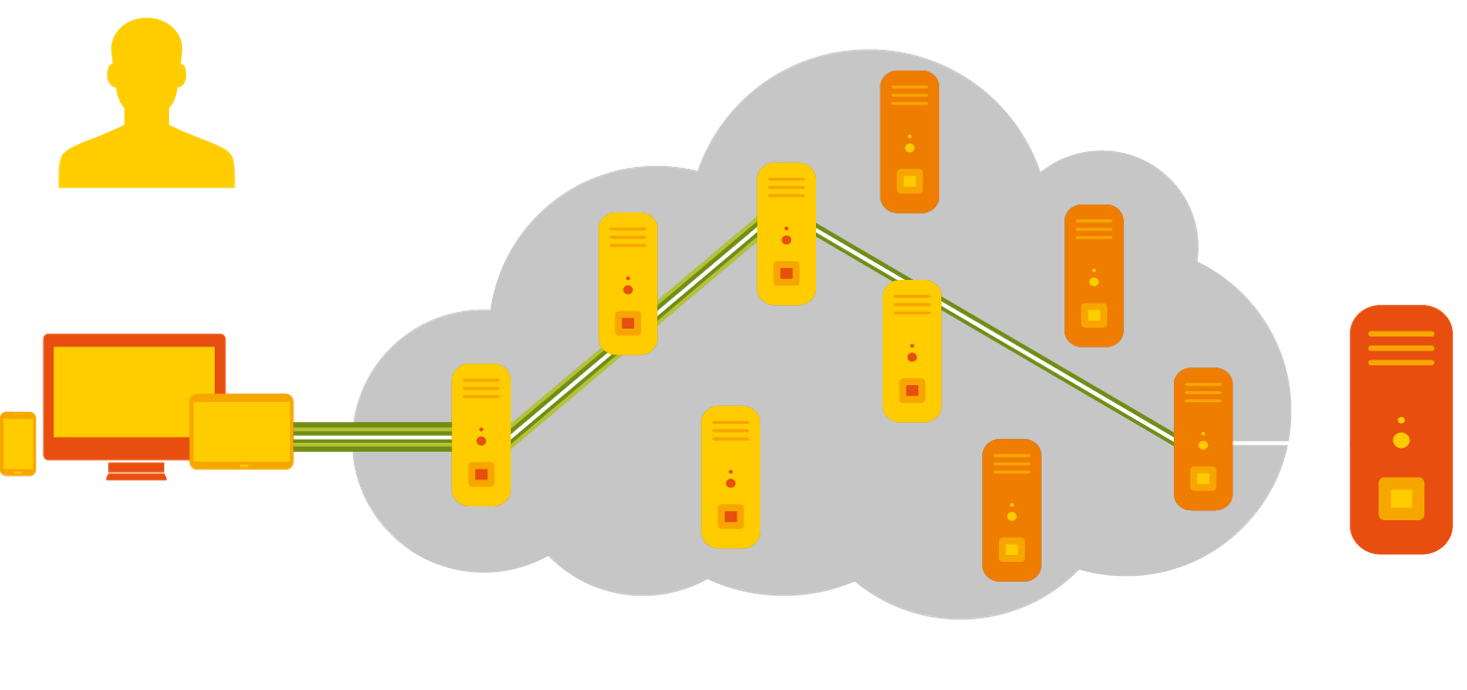

Tor basiert auf der Anonymisierungstechnik Onion Routing, daher auch die Zwiebel im Logo. Bei dieser Technik werden die Inhalte mehrmals verschlüsselt und über verschiedene Stationen geleitet, wobei die Route über die verschiedenen Stationen wechselt. Jede Station kann dabei nur die eigene Schicht entschlüsseln und erfährt so die nächste Station, an die die Daten weitergeleitet werden müssen. Nur die letzte Station kann die Daten vollständig entpacken und leitet sie an das Ziel im Internet weiter. Alternativ kann das Ziel auch selbst im Tor-Netzwerk liegen. Dadurch, dass keine der Zwischenstationen die Inhalte vollständig entschlüsseln kann und die Routen wechseln, kann die wahre Identität des Absenders verschleiert werden.

Funktionsweise des Tor-Netzwerkes

Funktionsweise des Tor-Netzwerkes

Neben der oben dargestellten anonymen Nutzung des Internets ermöglicht Tor auf Betreiberseite auch anonyme Dienste (z. B. Websites, Handelsplattformen, …). Diese Angebote werden auch als versteckte Dienste (engl. hidden services) bezeichnet. Damit soll gewährleistet werden, dass sowohl die Sender- als auch Empfängerseite anonym bleibt. Zum Abruf dieser Dienste wird ein Onion-Link verwendet, dieser besteht aus einem Hashwert und der Domainendung .onion.

Sicherheit im Tor-Netzwerk

Sie sollten immer im Hinterkopf behalten, dass das Tor-Netzwerk nur ein Anonymisierungsdienst und kein Verschlüsselungsdienst ist. Die Verschlüsslung dient nur zur Umsetzung der Anonymisierung. Daher gilt auch hier, dass eine verschlüsselte Verbindung wie TLS/SSL (HTTPS) bei Websites verwendet werden muss. Sobald ein Log-in oder sonstige Informationen, die eine Identifizierung zulassen, verwendet werden, wird die Anonymität gewährt.

Die größten Angriffsflächen im Tor-Netzwerk sind die Endpunkte (Exit Nodes), da hier die Daten unverschlüsselt vorliegen müssen. Immer wieder gibt es Gerüchte, dass Geheimdienste bzw. Ermittlungsbehörden mehrere Exit Nodes im Tor-Netzwerk selbst betreiben, um die Daten abzufangen und analysieren zu können. Gleichzeitig gab es auch schon mehrere Berichte, dass Kriminelle mit bösartigen Exit Nodes versuchen, Log-in-Daten abzufangen oder anderen schadhafte Inhalte einzuschleusen. Sobald solche „Bad Exits“ erkannt werden, werden sie geblockt und damit aus dem Netzwerk geworfen. Eine Gegenmaßnahme ist hier die feste Konfiguration von vertrauenswürdigen Exit Nodes, die als „Good Exits“ bezeichnet werden. Meistens werden diese von großen Verbänden und Initiativen betrieben, die eine Stärkung der Privatsphäre unterstützen und das entsprechende Know-how besitzen. Die Konfiguration wird zum Beispiel im Privacy Handbuch erklärt.

Tor in Kali Linux einsetzen

Die einfachste Möglichkeit, um unter Kali Linux in das Tor-Netzwerk zu gelangen, ist der Tor Browser. Er kann in Kali Linux einfach installiert werden:

$ sudo apt install -y tor torbrowser-launcher

Danach kann der modifizierte Firefox Webbrowser gestartet werden:

$ torbrowser-launcher

Allerdings können damit nur Websites in und über das Tor-Netzwerk aufgerufen werden. Der restliche Netzwerkverkehr von Kali Linux wird nicht umgeleitet. Grundsätzlich kann Tor auch von Hand installiert werden und mit entsprechenden iptables Regeln konfiguriert werden, um das Tor-Netzwerk systemweit zu nutzen.

Einen komfortablen Weg, um den kompletten Netzwerkverkehr von Kali Linux über das Tor-Netzwerk umzuleiten, bietet das Tool TorGhost. TorGhost leitet den gesamten Internetverkehr über den SOCKS5-Tor-Proxy um. Auch DNS-Anfragen werden über das Tor-Netzwerk umgeleitet und verhindern so DNS-Leaks. Das Skript sperrt auch unsichere Pakete, die zu Problemen führen können. Dabei handelt es sich um ein Python-Programm, das die Vorgänge der manuellen Installation automatisiert.

Download und Installation von TorGhost

Von TorGhost gibt es eine neuere Variante, die sich TorGhostNG nennt. Sie wurde komplett in Python3 neu geschrieben. Die aktuelle Version von TorGhostNG installieren Sie direkt von Github:

TorGhostNG wurde eingestellt, stattdessen TorGhost verwenden.

$ git clone https://github.com/githacktools/TorghostNG

Anschließend müssen Sie in das Verzeichnis wechseln, die Berechtigungen für die Installationsdatei setzen und diese ausführen, um TorGhost unter Kali Linux zu installieren:

$ cd TorghostNG $ sudo python3 install.py

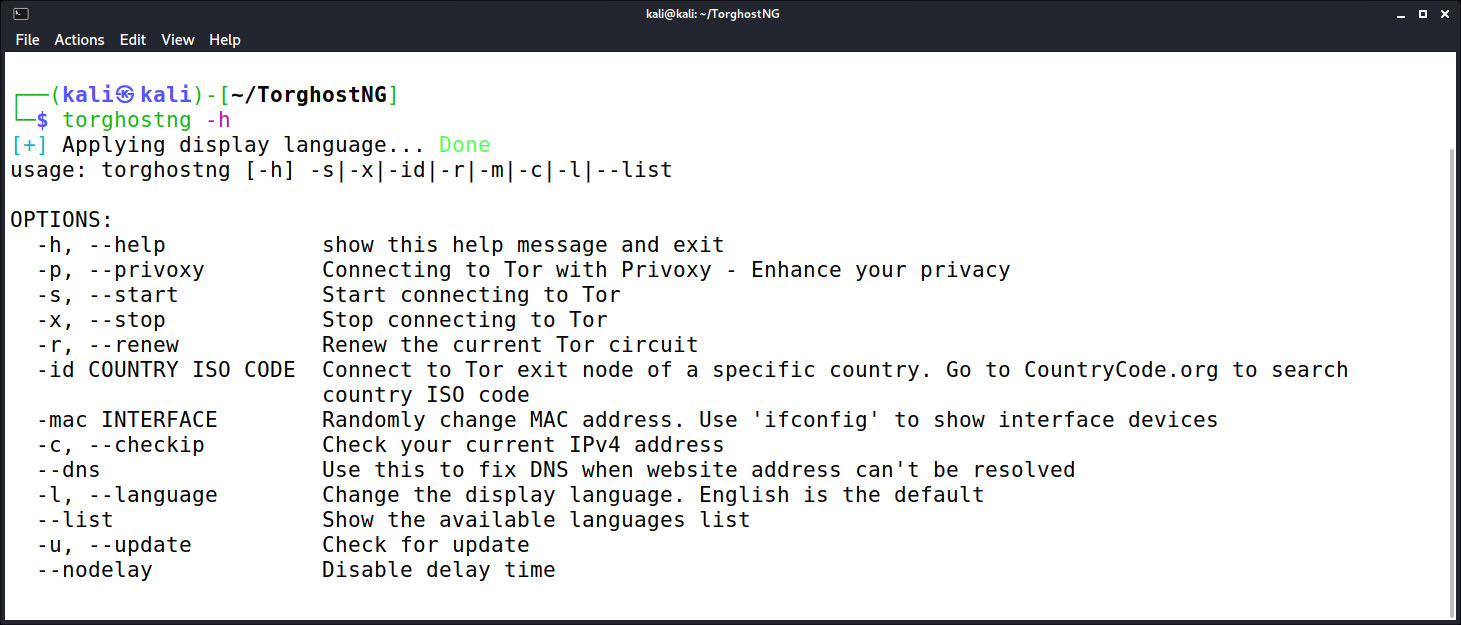

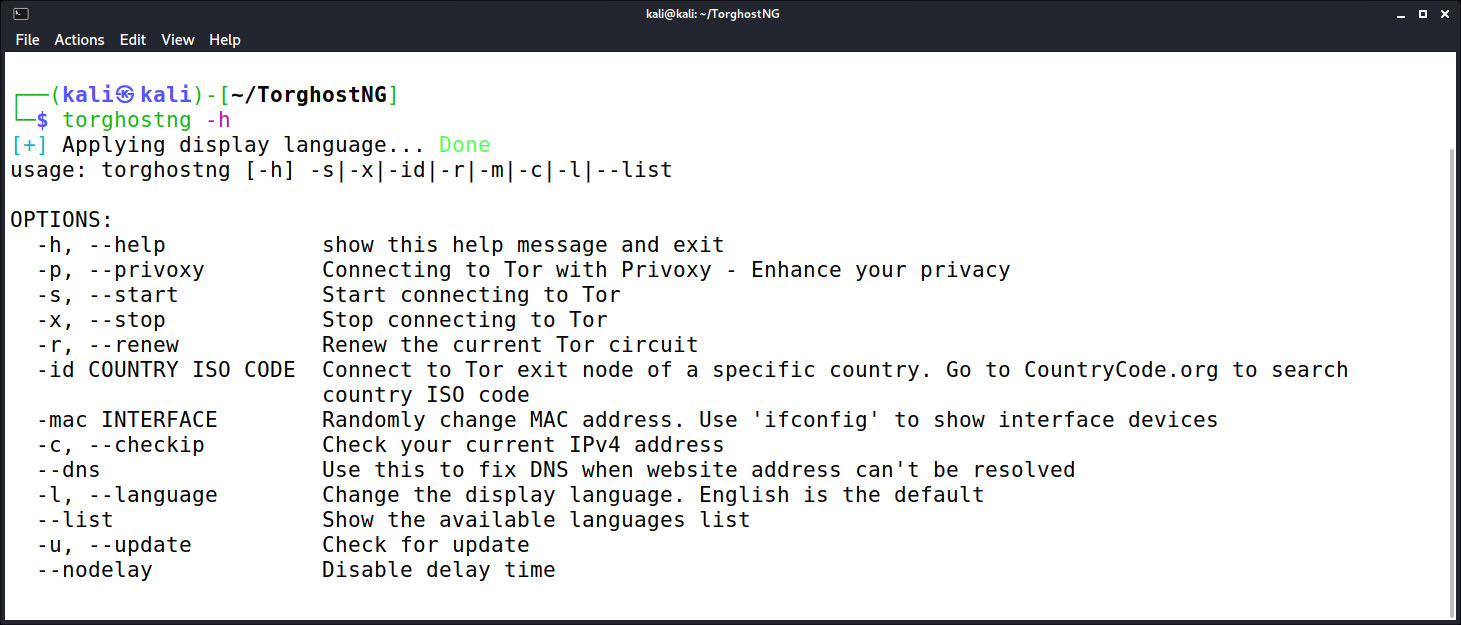

Nun wird die Grundkomponente Tor selbst und weitere Softwarepakete installiert. Die erfolgreiche Installation von TorGhostNG unter Kali Linux können Sie mit dem folgenden Befehl überprüfen:

$ torghostng -h

Ausgabe von TorGhostNG nach der erfolgreichen Installation

Ausgabe von TorGhostNG nach der erfolgreichen Installation

Aktivieren und Deaktivieren von Tor

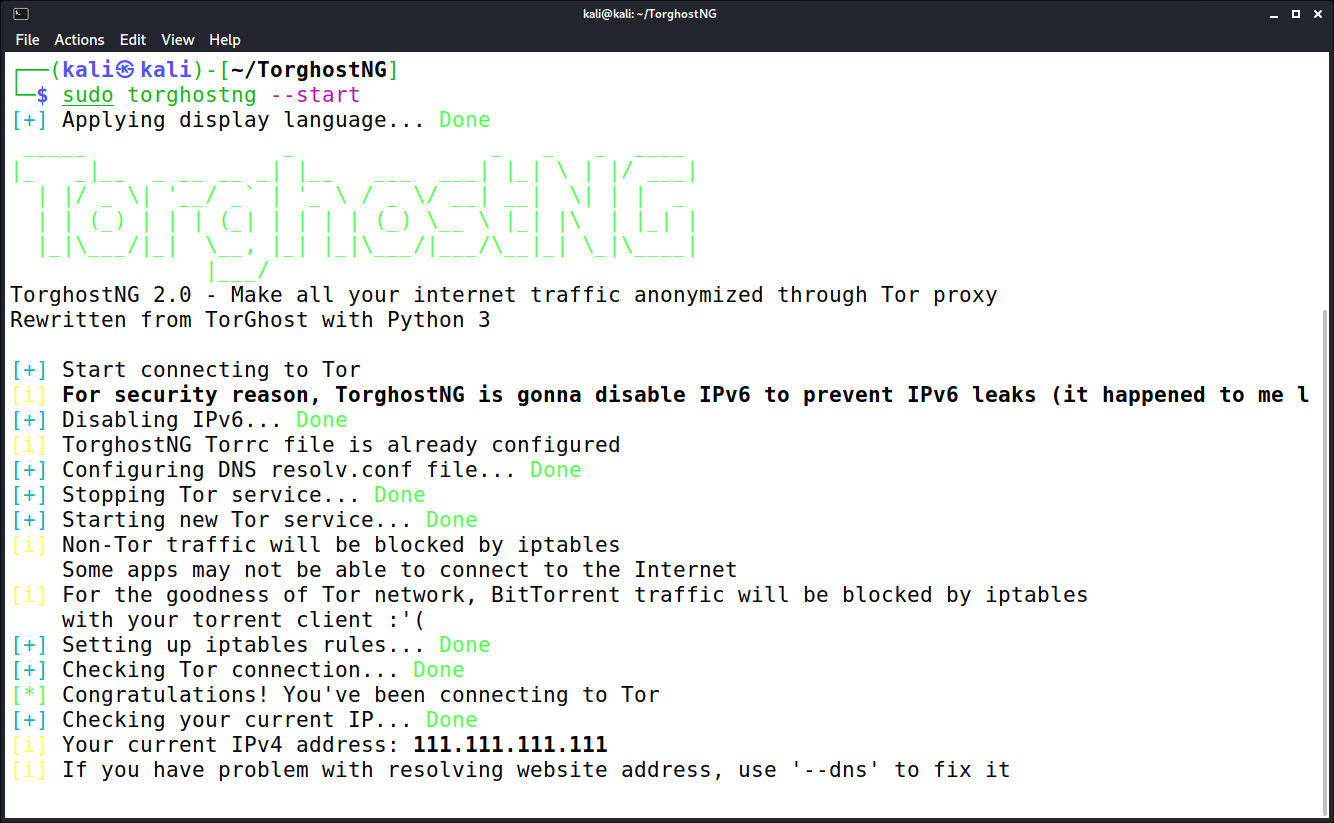

Wird TorGhsotNG mit dem Parameter -s oder –start aufgerufen, wird eine Verbindung mit dem Tor-Netzwerk hergestellt.

$ sudo torghostng --start

Start von TorGhostNG

Start von TorGhostNG

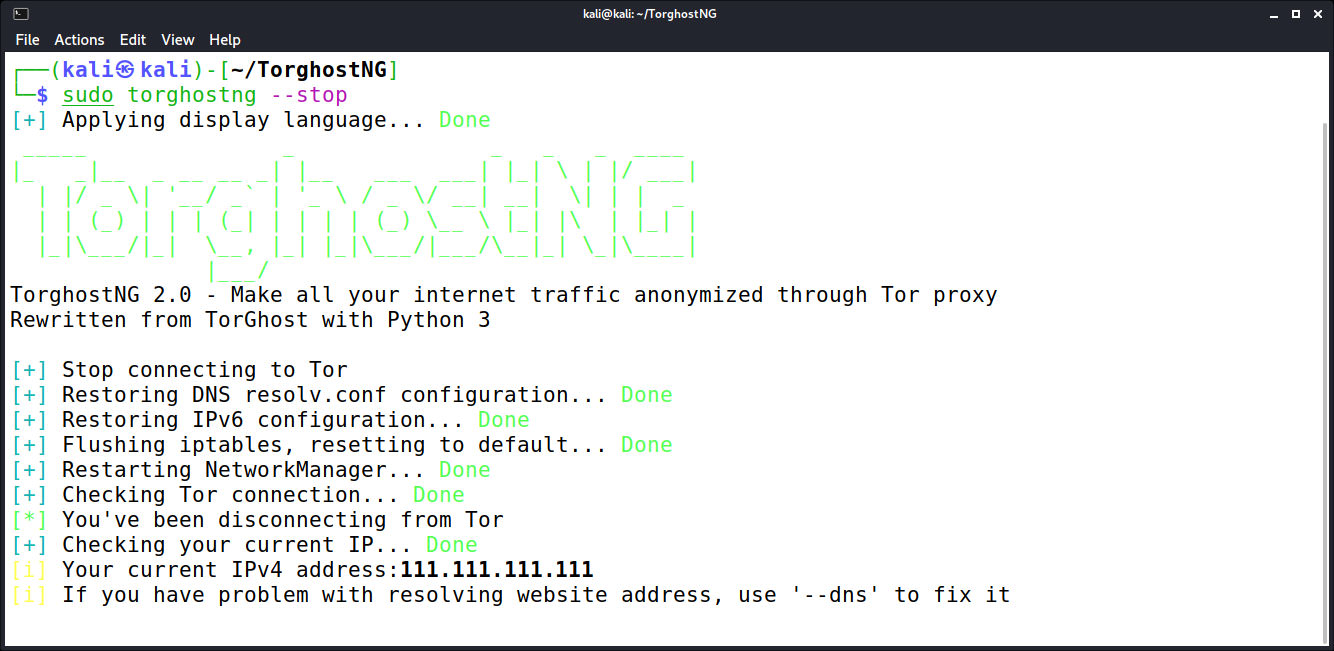

Um die Verbindung zum Tor-Netzwerk zu beenden, wird der Parameter -x oder –stop verwendet.

$ sudo torghostng --stop

Stop von TorGhostNG

Stop von TorGhostNG

Überprüfung der Tor-Netzwerkverbindung

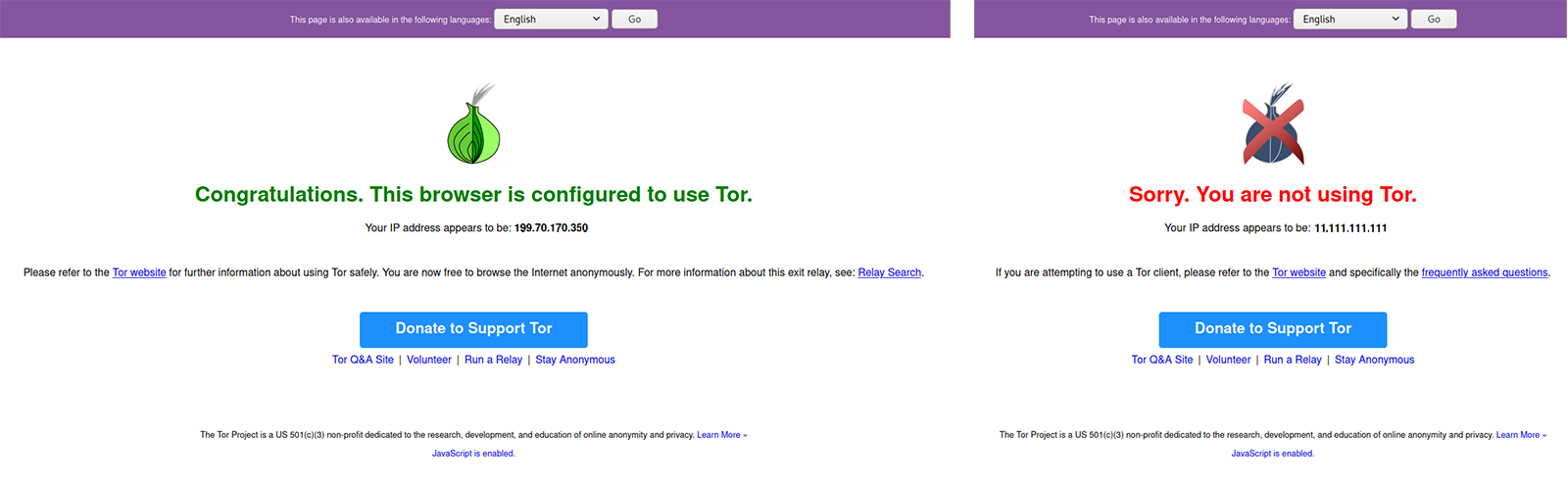

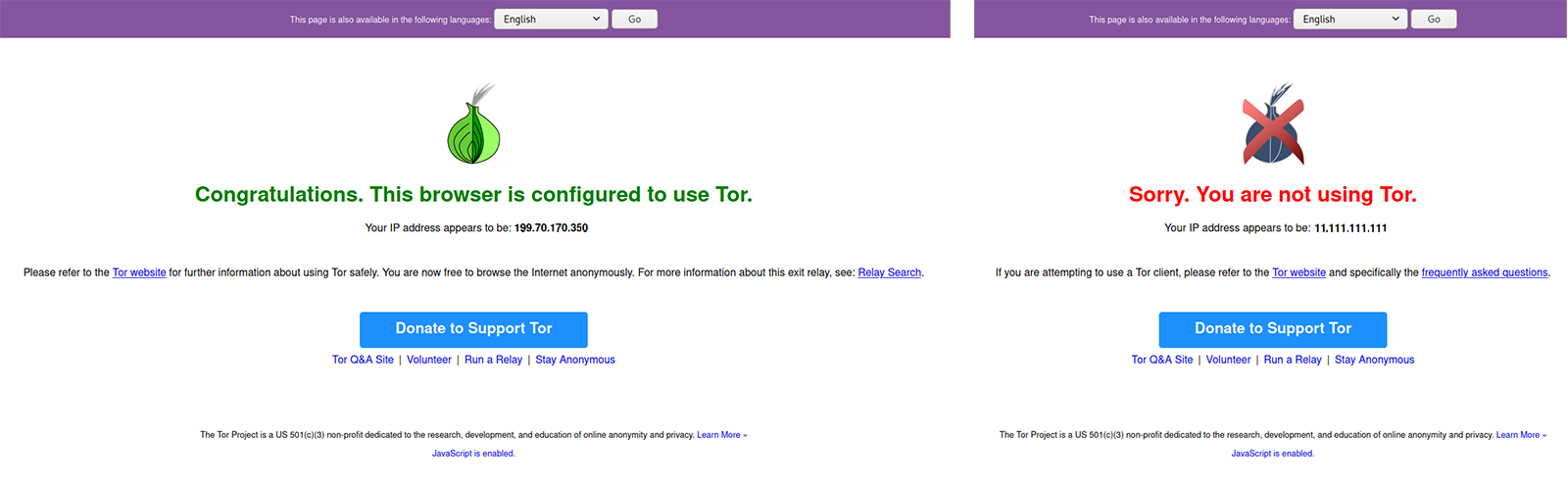

Beim Start von TorGhsotNG wird die neue IP-Adresse aus dem Tor-Netzwerk angezeigt. Um zu überprüfen, ob der Datenverkehr über das Tor-Netzwerk geleitet wird, können Sie den offiziellen Check check.torproject.org in einem beliebigen Webbrowser aufrufen.

Links war der Test erfolgreich – rechts der Aufruf ohne Tor-Verbindung

Links war der Test erfolgreich – rechts der Aufruf ohne Tor-Verbindung

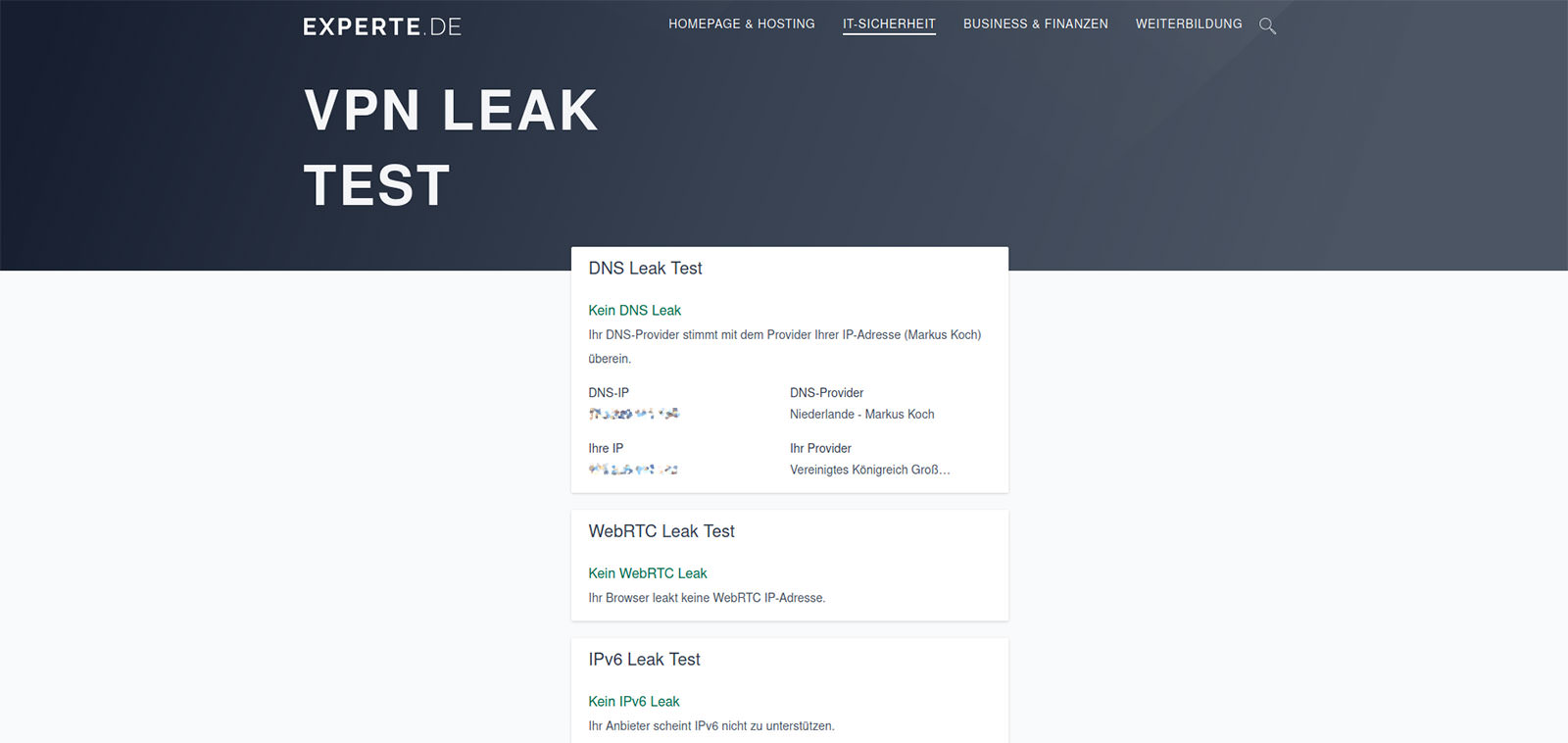

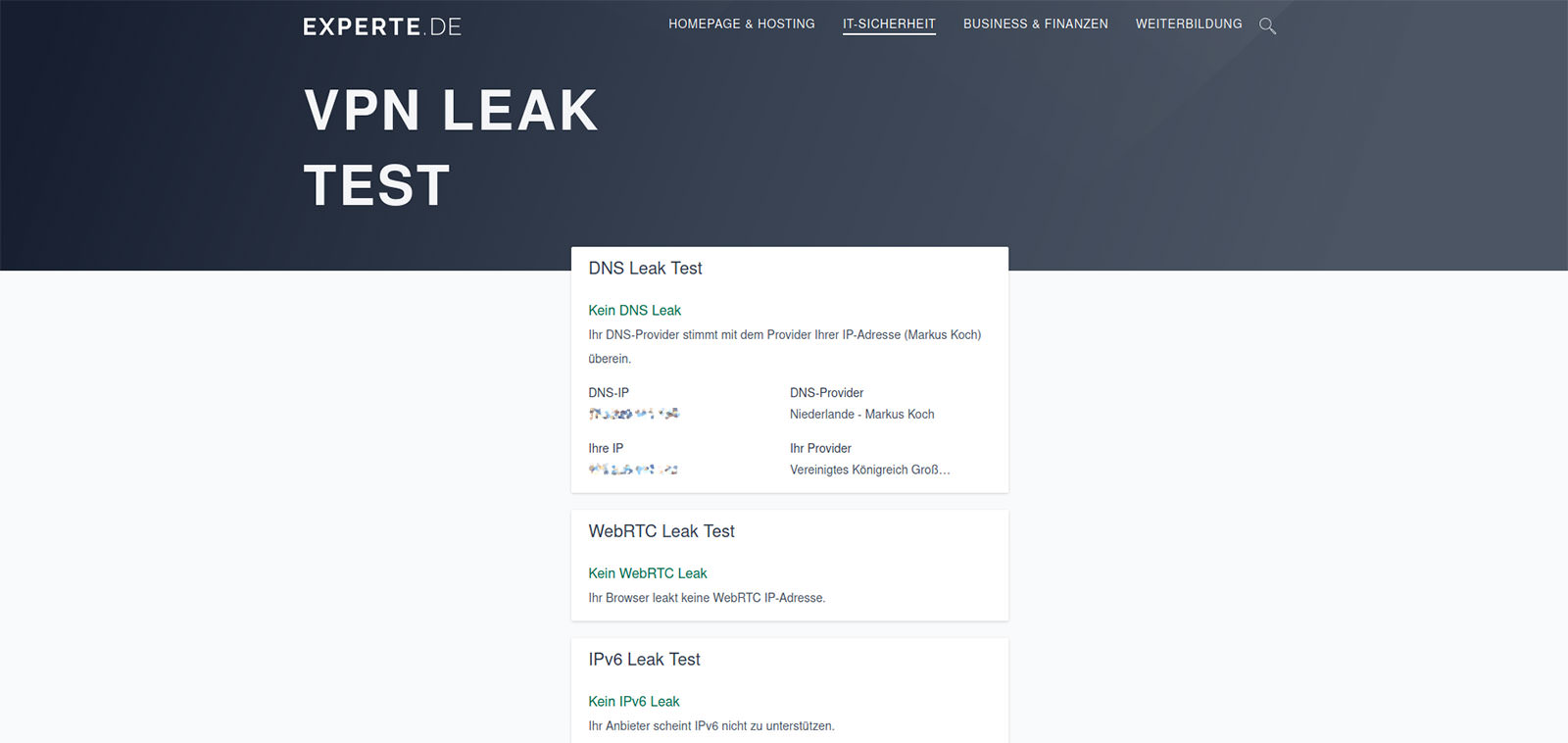

Darüber hinaus gibt es mehrere Websites, um zu testen, ob auf die reale IP-Adresse per Umweg zugegriffen werden kann zum Beispiel per WebRTX, IPv6 oder per WebRTC. Diese Dienste werden als „leak check“, „leaktest“ oder „tor leaks“ bezeichnet.

VPN Leak Test von experte.de (DNS, WebRTC und IPv6 Leak Test)

VPN Leak Test von experte.de (DNS, WebRTC und IPv6 Leak Test)

Fazit Kali Linux und das Tor-Netzwerk

Mit TorGhost kann der komplette Netzwerkverkehr von Kali Linux über das Tor-Netzwerk geleitet werden. Die Einrichtung geht deutlich einfacher und schneller als die manuelle Konfiguration und die vorgefertigten Regeln sind sehr fundiert. Bestimmte Dienste, die die echte IP-Adresse verraten könnten, werden durch TorGhost blockiert. Dadurch stehen auch einige Anwendungen wie Ping oder Traceroute nicht zur Verfügung.

Zum reinen Surfen im Web eignet sich der Tor Browser allerdings besser, da hier zusätzlich noch Funktionen direkt im Webbrowser deaktiviert sind, die die echte IP-Adresse verraten könnten. TorGhost blockiert diese zwar, aber es ist immer besser, etwas gleich deaktiviert zu haben, als es später zu blockieren.

Diese Konfiguration dient zum schnellen Einstieg, um das Tor-Netzwerk unter Kali Linux zu nutzen. Allerdings sollte immer im Hinterkopf behalten werden, dass es viele Arten von Netzwerkübertragungen gibt, und unter Umständen nicht alle umgeleitet werden. Zum Beispiel können einige Pakete wie Ping-Anfragen Ihre Identität kompromittieren. In einem kritischen Bereich sollte daher eine andere Konfiguration gewählt werden wie zum Beispiel die Nutzung eines externen Proxys für das Tor-Netzwerk und die Blockierung des gesamten direkten Internetverkehrs.

Weitere Informationen über das Kali Linux Betriebssystem gibt es in meiner Kali Linux 2021.2 Artikelserie, bei der ich mich intensiver mit den neuen Anwendungen in der aktuellen Version beschäftige.

Super interessanter Beitrag!! Gibt es eine aktuelle Empfehlung? Torghist ist leider seit 2021 im Archiv.

Liebe Grüße!