Vortrag „Live-Hacking: BadUSB Angriffe”

Innentäter nutzen bei gezielten Angriffen häufig spezielle Hardware-Tools, um Rechnersysteme anzugreifen. Hier ist besonders die USB-Schnittstelle im Fokus der Angreifer. Der Universal Serial Bus (USB) ist wie der Name schon sagt, eine universelle Schnittstelle für Rechnersysteme und zudem die am häufigsten genutzte Schnittstelle. An eine USB-Schnittstelle können viele Gerätearten angeschlossen werden, welche direkt vom Betriebssystem ohne Treiberinstallation unterstützt werden.

Zum Beispiel kann ein entsprechender USB-Stick vorab programmiert werden und sobald er angeschlossen wird, wird er vom System als neue Tastatur erkannt. Damit können vorab festgelegte Tastatureingaben sehr schnell ausgeführt werden und somit kann nahezu jede Funktion auf einem Rechner genutzt und beliebige Programme aufgerufen werden. Dies wird als Keystroke Injection Angriff bezeichnet. Da neben Keystroke Injections noch viele weitere verschiedene Angriffe über bösartige USB-Geräte möglich sind, hat sich der Begriff BadUSB für dieses Bedrohungsszenario etabliert. In meinem Cyber Security Vortrag stellte ich daher die verbreitetsten Hardware-Tools vor und erläuterte, welche Schutzmaßnahmen gegen diese Art von Angriffen helfen.

Live-Hacking Vortrag

Viele unterschiedliche Arten von Geräten können per USB mit einem Computer verbunden werden. USB-Ports als universelle Schnittstellen kommen jedoch außer in Rechnersystemen auch in vielen anderen IT-Systemen zum Einsatz – von Netzwerkkomponenten über IoT-Geräte bis hin zu Industrieanlagen.

Um sich effektiv vor BadUSB-Angriffen zu schützen, muss klar sein, wie Angreifer bzw. Innentäter vor Ort vorgehen können. Dazu habe ich in meinem Cyber Security Vortrag verschiedene Hardware-Tools vorgestellt und im Live-Hacking-Stil verschiedene Demonstrationen durchgeführt und effektive Gegenmaßnahmen erläutert.

BadUSB

Heutzutage werden sehr häufig jegliche Angriffe über die USB-Schnittstelle unter dem Begriff BadUSB zusammengefasst. Der Begriff selbst wurde durch den Vortrag „BadUSB – On accessories that turn evil“ geprägt, der auf der BlackHat-Konferenz 2014 gehalten wurde. Hierbei hatten Sicherheitsforscher des Security Research Lab herausgefunden, dass sich die Firmware von klassischen USB-Sticks so manipulieren lässt, dass die Sticks im Anschluss Tastatureingaben ausgeben. Damit wurde gezeigt, dass potenziell alle USB-Geräte, insbesondere durch die Manipulationen der Firmware, als Angriffswerkzeuge verwendet werden können.

Der prominenteste Vertreter aus der Reihe der BadUSB-Hardware ist der Rubber Ducky von Hak5. Er verwendet einen Microcontroller, der als virtuelle Tastatur fungieren kann. Somit kann alles mit ihm gemacht werden, was auch mit einer Tastatur gemacht werden kann. Allerdings deutlich schneller als ein Mensch tippen könnte: es lassen sich mehr als 1000 Wörter pro Minute realisieren. Er wurde ursprünglich als Tool zur Automatisierung von Administrationsaufgaben entwickelt.

Rubber Ducky

Rubber Ducky

Der Rubber Ducky BadUSB-Stick besitzt wie die meisten Hardware Tools ein unauffälliges Gehäuse, welches zum Beispiel dem von USB-Sticks entspricht, die typischerweise auf Messen verteilt werden. Im Inneren befindet sich jedoch ein Micro SD-Kartenleser, auf dem der Angriffscode bzw. Payload auf einer Speicherkarte abgelegt wird. Sobald der Stick an einen Rechner angeschlossen wird, ist der Code aktiv und der Angriff beginnt vollautomatisch.

Der MalDuino ist eine Alternative zum Rubber Ducky und stammt vom Anbieter Maltronics. Das Gehäuse ist elegant in Schwarz gehalten und damit sieht der MalDuino einem ganz normale USB-Speicherstick sehr ähnlich. Das Highlight ist die USB-A- und USB-C-Schnittstelle. Beide Anschlüsse sind verbaut und können flexibel genutzt werden – aber natürlich immer nur eine Schnittstelle gleichzeitig. Damit wurde auch auf Seiten der Hacking Hardware der Entwicklung Rechnung getragen, dass es inzwischen Notebooks gibt, die nur noch mit einer USB-C-Schnittstelle ausgestattet sind.

MalDuino Elite

MalDuino Elite

Die BadUSB-Skripte werden beim MalDuino ebenfalls auf einer microSD-Karte gespeichert. An diese gelangt man, indem der Metallbügel entfernt und dann die beiden Kunststoffteile vorsichtig auseinandergedrückt werden. Der MalDuino ist flexibler, da gleichzeitig bis zu 3 Schadcodes abgespeichert werden können. Unter der Abdeckung befindet sich daher auch ein Schalter mit drei Positionen, mit dem außerdem beeinflusst werden kann, welches Skript ausgeführt wird. An der ersten Stelle des Dateinamens muss sich eine Zahl (1,2 oder 3) befinden, damit die Zuordnung entsprechend erfolgt.

Der Digispark des Anbieters Digistump ist ein Attiny85-basiertes Mikrocontroller-Entwicklungsboard mit sehr kleinen Abmessungen. Das Board ist Arduino- kompatibel, das heißt, es kann einfach über die Arduino IDE programmiert werden. Da der USB-Controller des Digispark auch als Tastatur fungieren kann, kann mit diesem Board ebenfalls ein BadUSB-Angriffsszenario umgesetzt werden.

Digispark

Digispark

Das Digispark-Board besitzt einen USB-Stecker, wodurch es ohne ein weiteres Kabel an einen Rechner angeschlossen werden kann. Eine eingebaute LED zeigt den Status bei einer Stromverbindung an und eine zweite LED kann frei programmiert werden und dient zum Beispiel dazu, ein Feedback zu geben. Der eigentliche Code für den BadUSB-Angriff wird vorab auf den Mikrocontroller geladen.

Getarnte Geräte

Die Hardware-Tools, um einen Rechner über die USB-Schnittstelle anzugreifen, liegen außer in Form von USB-Sticks oder Platinen auch in getarnter Form als Kabel oder sonstige USB-Geräte vor wie z.B. ein USB-Ventilator.

Es ist bekannt, dass USB-Sticks potenziell gefährlich sein können – inzwischen gilt dies jedoch auch für USB-Kabel. Der RFID Research Group, dem Hersteller des USBNinja-Kabels, ist es gelungen, die Bauteile so weit zu verkleinern, dass sie in einen „normalen“ Stecker eines USB-Kabels passen. Von außen ist kein Unterschied zu einem Standardkabel mehr zu erkennen und somit können selbst Spezialisten diese Kabel nur durch eine Demontage erkennen.

USBNinja-Kabel

USBNinja-Kabel

Wie eben beschrieben, kommt hier die Miniaturisierung der Komponenten zu tragen. So kann die komplette Elektronik auf einer kleinen Platine im USB-Stecker untergebracht werden und dabei wird neben dem eigentlichen Chip für den BadUSB-Angriff sogar noch ein weiteres Modul für die Bluetooth-Verbindung integriert. Die Stromübertragung und die Datenkommunikation funktionieren dabei wie bei einem normalen Kabel. Ein Angriff lässt sich entweder mit einer Fernbedienung oder per Smartphone App starten, wobei die Fernbedienung direkt mit dem Kabel erworben werden kann und nur zwei Knöpfe hat. Mit der App können vorab definierte Eingaben gestartet werden oder individuelle weitere Tastatureingaben geschrieben werden. Das Gerät liegt in drei Varianten vor, um die gängigsten Schnittstellen USB C, Micro USB und Lightning, abzudecken.

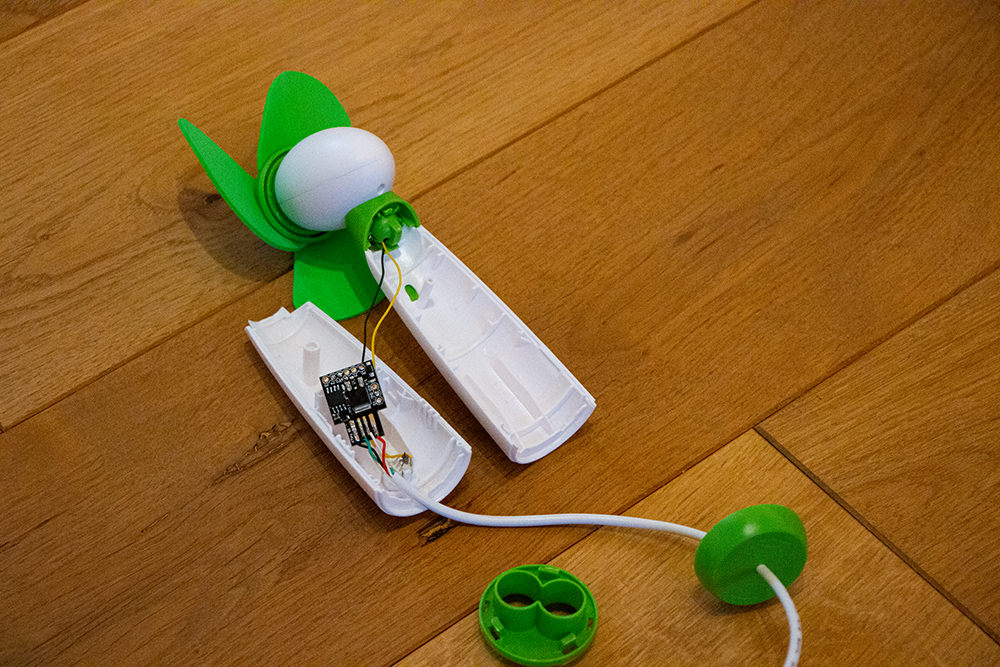

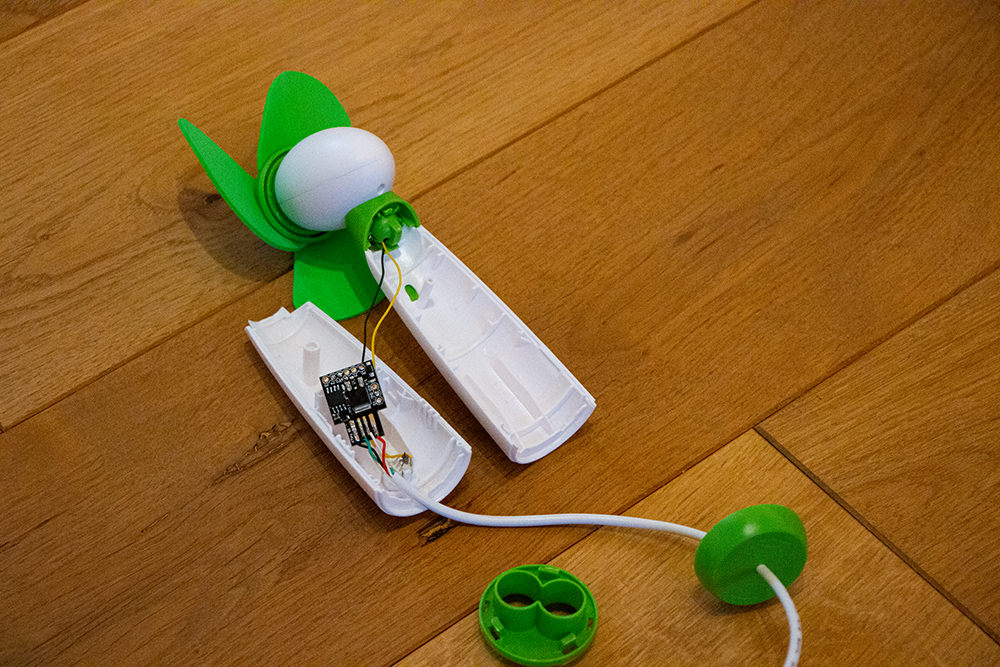

Bei einem typischen Angriffsszenario für einen BadUSB Angriff wird davon ausgegangen, dass ein Benutzer dazu verleitet wird, die Hacking Hardware selbst einzustecken, da er es für ein normales Gerät hält. Der Angreifer muss somit nicht selbst vor Ort sein, um selbst das Gerät einzustecken. Um dieses Szenario vorzuführen, habe ich einen Digispark in einen kleinen Handventilator integriert und damit einen BadUSB-Ventilator geschaffen. Dazu habe ich mir einen mit Batterien betriebenen Handventilator gekauft, damit im Gehäuse genügend Platz vorhanden ist, um einen Digispark zu integrieren. In die untere Batterieabdeckung habe ich ein Loch gebohrt und ein altes abgeschnittenes USB-Kabel durchgeführt. Anschließend habe ich die einzelnen Adern des USB-Kabels abisoliert und an die entsprechenden USB-Kontakte auf dem Digispark gelötet.

BadUSB-Ventilator

BadUSB-Ventilator

Jetzt kann der Ventilator/Digispark über das USB-Kabel an einen Rechner angeschlossen und ein Programm übertragen werden. Als Beispiel lasse ich meine Website öffnen und setze den Pin für den Ventilator auf stromführend. Damit funktioniert der Hardwarebutton des BadUSB-Ventilators auch weiterhin…

Fortgeschrittene Angriffe

Neben den oben vorgestellten BadUSB-Geräten gibt es noch leistungsfähigere Hardware, die verschiedene Gerätearten gleichzeitig emulieren kann.

Mit dem Key Croc hat Hak5 eine Hardware veröffentlicht, die durchaus mehrere Produkte ersetzen, kann. Er kann die gleichen BadUSB-Angriffe wie der Rubber Ducky und bietet nahezu dieselben Funktionen wie der bereits nach nur kurzer Zeit wieder eingestellte Signal Owl . Die Hardware des Key Croc ist leistungsfähiger als die des beliebten Rubber Ducky und bietet durch die USB-A-Buchse mehr Möglichkeiten für Angriffe.

Key Croc

Key Croc

Der Key Croc von Hak5 ist komplett in Schwarz gehalten. Auf der einen Seite ist eine USB-A-Buchse untergebracht und auf der anderen Seite befindet sich ein ca. 11 cm langes Kabel mit einem USB-A-Stecker. Oben auf dem Gehäuse befindet sich eine ovale Aussparung, darunter befindet sich die Status-LED. Auf der anderen Seite des Key Croc ist eine kleine runde Öffnung. Unter dieser befindet sich eine Taste, um damit zwischen den Modi umschalten zu können. Das Gerät selbst hat keine Markierung oder Bezeichnung aufgedruckt, wodurch es als Key Croc identifizierbar wäre. Er kann somit leicht mit einem etwas zu groß geratenen USB-Adapter verwechselt werden.

Der Bash Bunny Mark II, ebenfalls vom Anbieter Hak5, ist eine sehr leistungsstarke BadUSB-Plattform und eröffnet Angriffsszenarien, die bisher nur mit mehreren Geräten möglich waren. Er kann verschiedene USB-Geräte – wie Gigabit-Ethernet, serielle Schnittstellen, Flash-Speicher und Tastaturen – emulieren. Der Bash Bunny verfügt zudem über eine einfache Skriptsprache, die in jedem Texteditor erstellt werden kann.

Bash Bunny – Mark I

Bash Bunny – Mark I

Beim Bash Bunny handelt es sich um einen mini Linux-Computer, der einen ARM Cortex A7 Quad-Core Prozessor sowie einen schnellen Speicher (8 GB SLC NAND Disk) verwendet. Dadurch startet er in weniger als 7 Sekunden. Mit einem Schalter kann zwischen zwei verschiedenen Angriffen gewählt werden. Die dritte Position dient zur Konfiguration des Bash Bunnys. Als Feedback steht eine RGB-LED zur Verfügung, die frei konfiguriert werden kann. Zusätzlich hat er eine Öffnung für ein microSD-Kartenlesegerät und integriertes Bluetooth. Auch bei diesem Gerät erfolgt die Konfiguration des BadUSB-Angriffs vorab.

USB-Killer

Neben den Angriffen mit emulierten USB-Geräten und BadUSB-Tastatureingaben können mit sogenannten USB-Killern sogar komplette Rechnersysteme zerstört werden.

Der USBKill kommt in einem unauffälligen Standard-USB Gehäuse vor. Eine Version ist sogar in einem für günstige Werbe-USB-Sticks typischen Gehäuse verfügbar. Es ist nahezu identisch mit dem Gehäuse, das auch der Rubber Ducky verwendet. Der einzige Unterschied ist ein dunkler Bügel. Der USBKill kann von außen nicht von einem normalen USB-Stick unterschieden werden und ist damit höchst gefährlich.

USBKill

USBKill

Die Gefahr ist groß, obwohl die Funktionsweise simpel ist. Über die Stromanschlüsse des USB-Steckers werden integrierte Kondensatoren (speichert elektrische Ladung) aufgeladen. Sobald diese vollständig geladen sind, geben sie ihren Strom an einen kleinen Generator ab, der dann die Spannung auf 200 Volt erhöht, ähnlich wie bei einem Weidezaun. Diese Entladung wird über den USB-Stecker über die Datenleitung an den Rechner zurückgegeben und es kommt zu einer Überlastung und somit zur Zerstörung des Rechners.

Cyber Security Vortrag

Der Hybrid-Vortrag „Live-Hacking: BadUSB Angriffe“ fand im Rahmen des VDI Zollern-Baar Programms am 20. April 2022 ab 19:15 Uhr in Albstadt statt. Eine Teilnahme am Cyber Security Vortrag war sowohl vor Ort als auch online möglich. Die kompletten Folien des Vortrags gibt es als Download (PDF) oder können hier direkt eingesehen werden: