Deanonymisierung – Einsatzszenarien im Darknet

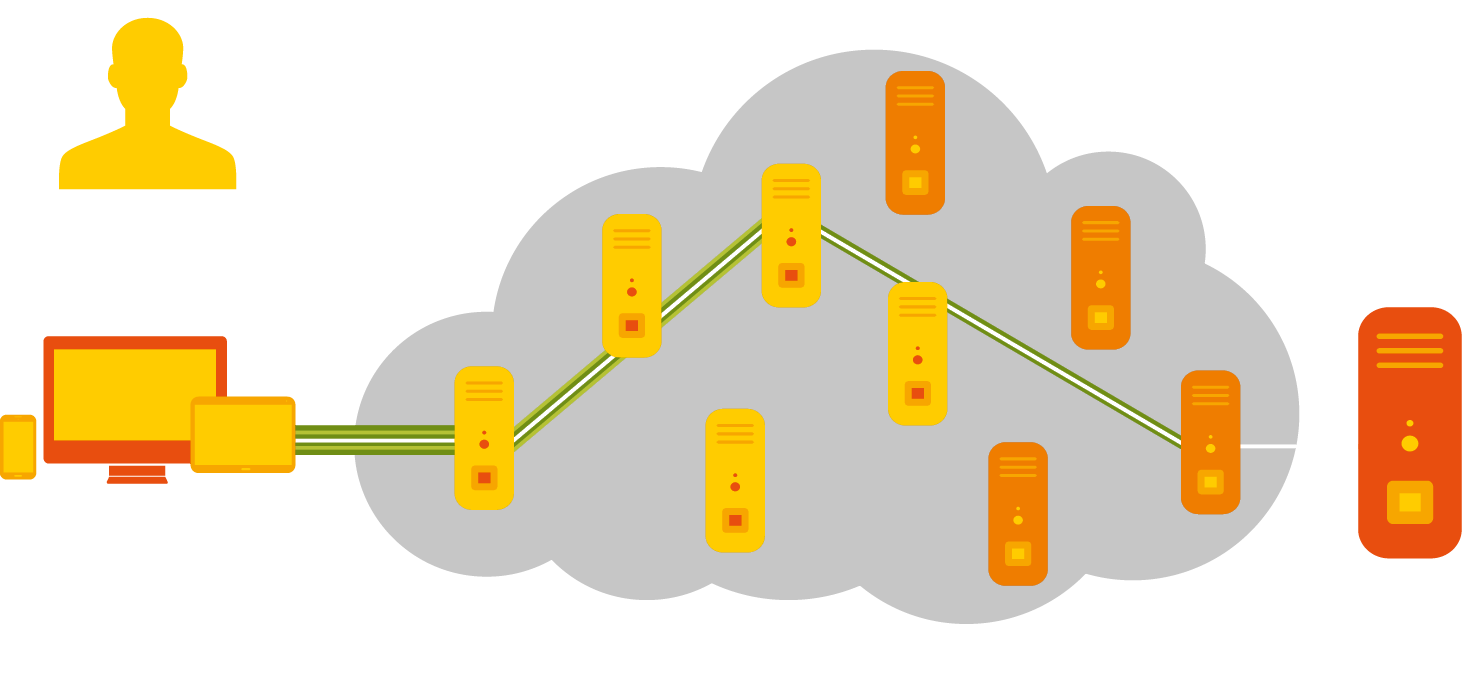

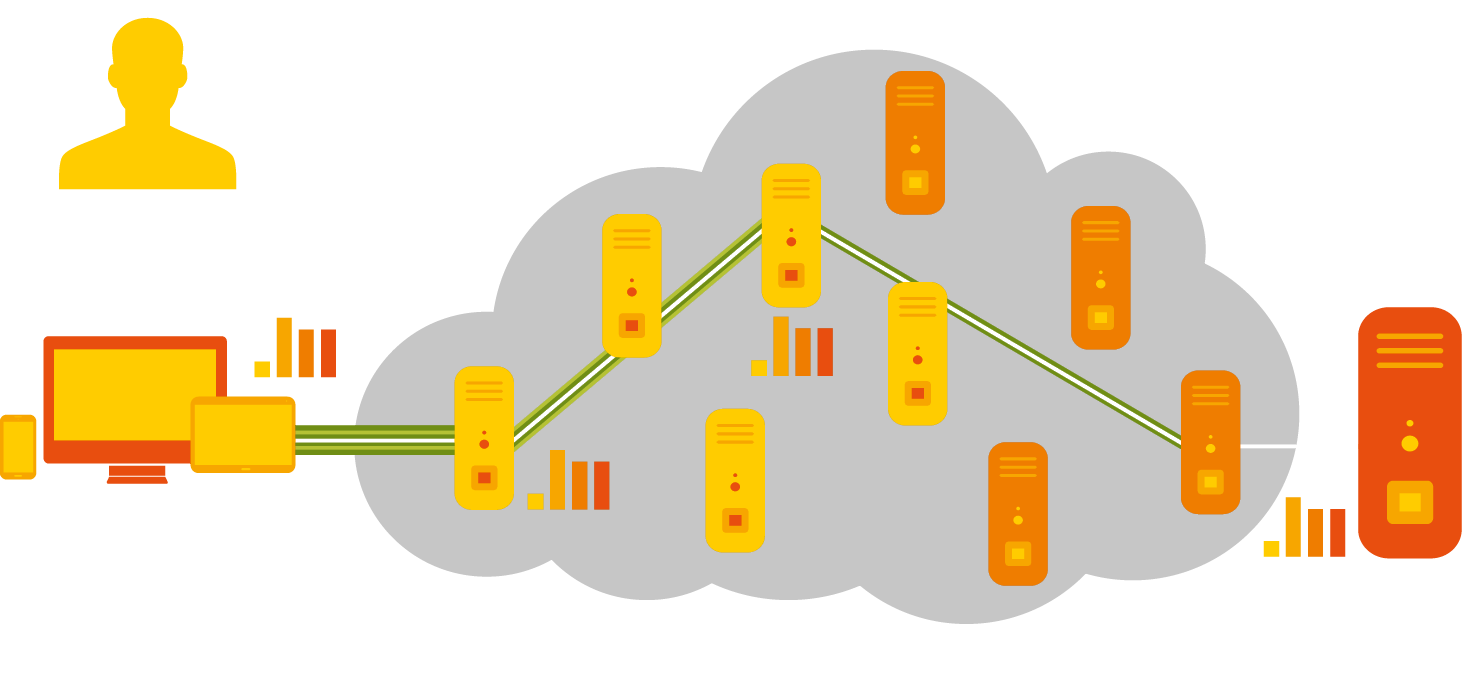

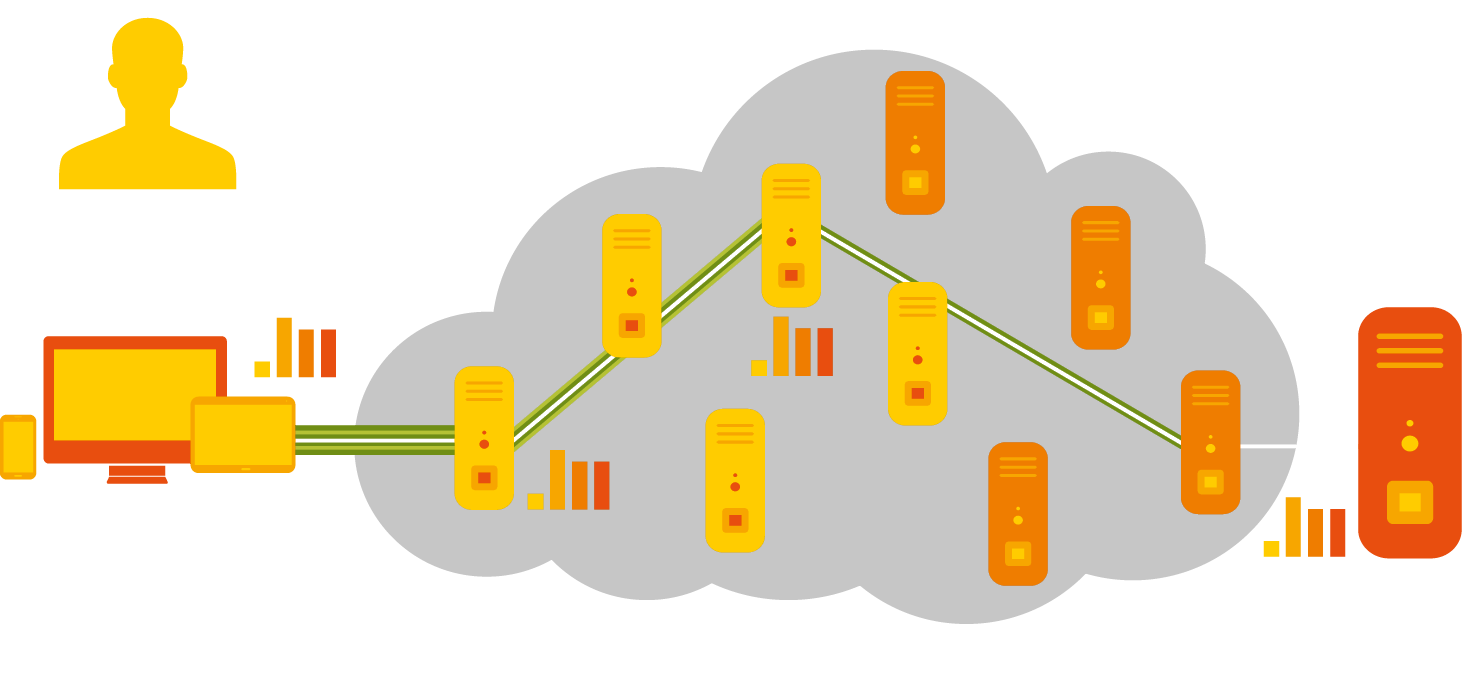

Das Tor-Netzwerk basiert auf dem Prinzip, dass eine Kommunikation nicht wie sonst üblich direkt, sondern über mehrere Stationen (auch Knoten – engl. notes – genannt) erfolgt. In der Standardkonfiguration sind dies drei Stationen. Dabei wird mit jeder Station ein individueller Schlüssel für die Verschlüsselung ausgehandelt und die Daten werden mehrmals verschlüsselt, daher wird auch von Schichten gesprochen. Jede Station kann nur die jeweilige eigene Schicht entschlüsseln und erhält damit die Informationen, welches die nächste Station ist. Dadurch kann keine der übermittelnden Stationen auf die eigentlichen Daten zugreifen und jede Station kennt in der Kommunikationskette immer nur die Stationen davor und dahinter.

Durch diese Verkettung können Websites aufgerufen werden, ohne dass die eigene IP-Adresse dem Anbieter bekannt wird. Dies ist ein Baustein einer anonymen Kommunikation im Internet. Bekannt ist in diesem Zusammenhang vor allem der Tor-Browser. Er basiert auf einem Firefox-Browser mit vorinstallierten Plug-Ins zur Nutzung des Tor-Netzwerkes. Dadurch wird es möglich, auch ohne Fachkenntnisse das Tor-Netzwerk zu verwenden.

Funktionsweise des Tor-Netzwerkes

Funktionsweise des Tor-Netzwerkes

Immer wieder wird diskutiert, ob das Tor-Netzwerk nicht sogar verboten werden sollte, da es auch von Kriminellen genutzt wird, um unerkannt zu bleiben. Allerdings wird es auch zur freien Kommunikation in Ländern mit unterdrückter Meinungsfreiheit eingesetzt. So bieten auch Unternehmen wie Facebook einen direkten Zugriff über das Tor-Netzwerk an. Laut Dingledine, einem der Tor-Mitgründer, spielt das Darknet mit illegalen Inhalten statistisch gesehen keine Rolle [1]. In diesem Artikel möchte ich aufzeigen, welche Möglichkeiten zur Deanonymisierung im Tor-Netzwerk im Darknet in der Forschung diskutiert werden und welche Methoden vermeintlich von Ermittlungsbehörden eingesetzt werden, ohne weiter auf die Nutzung und Bedeutung des Tor-Netzwerkes einzugehen.

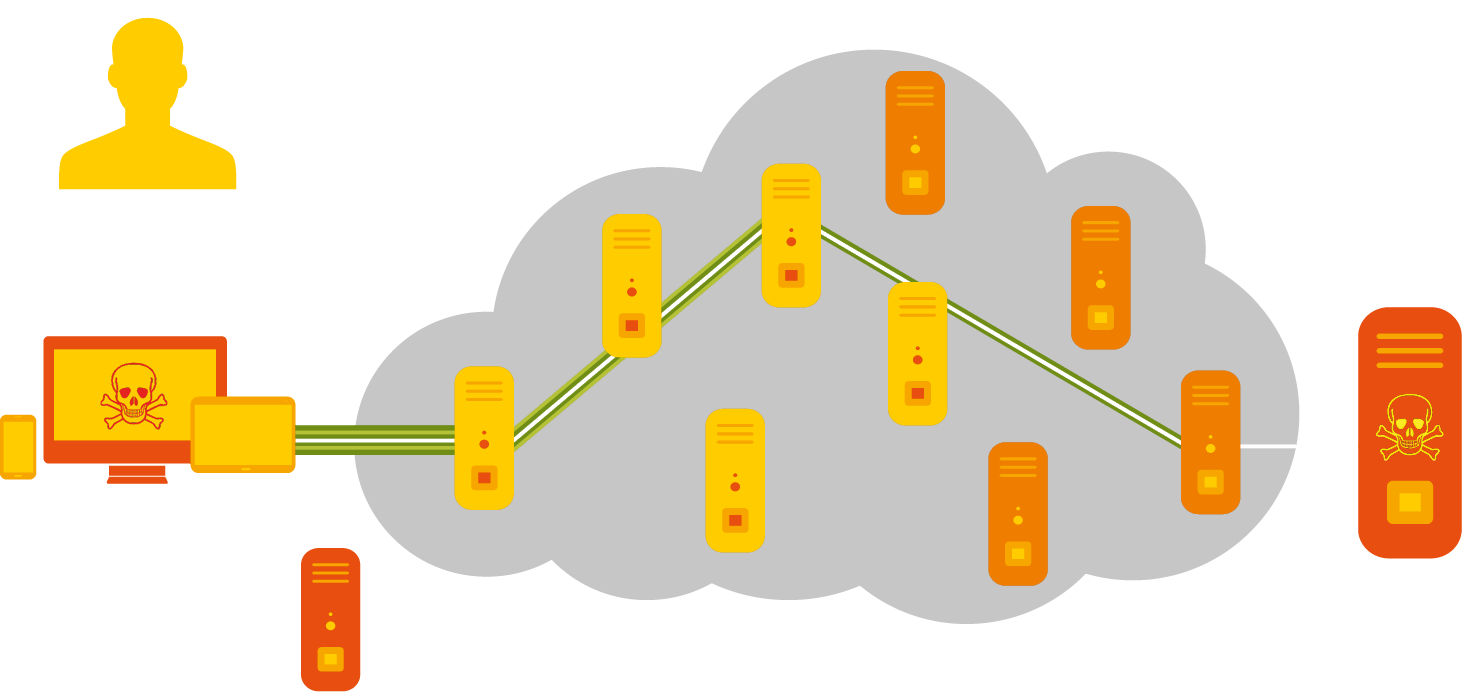

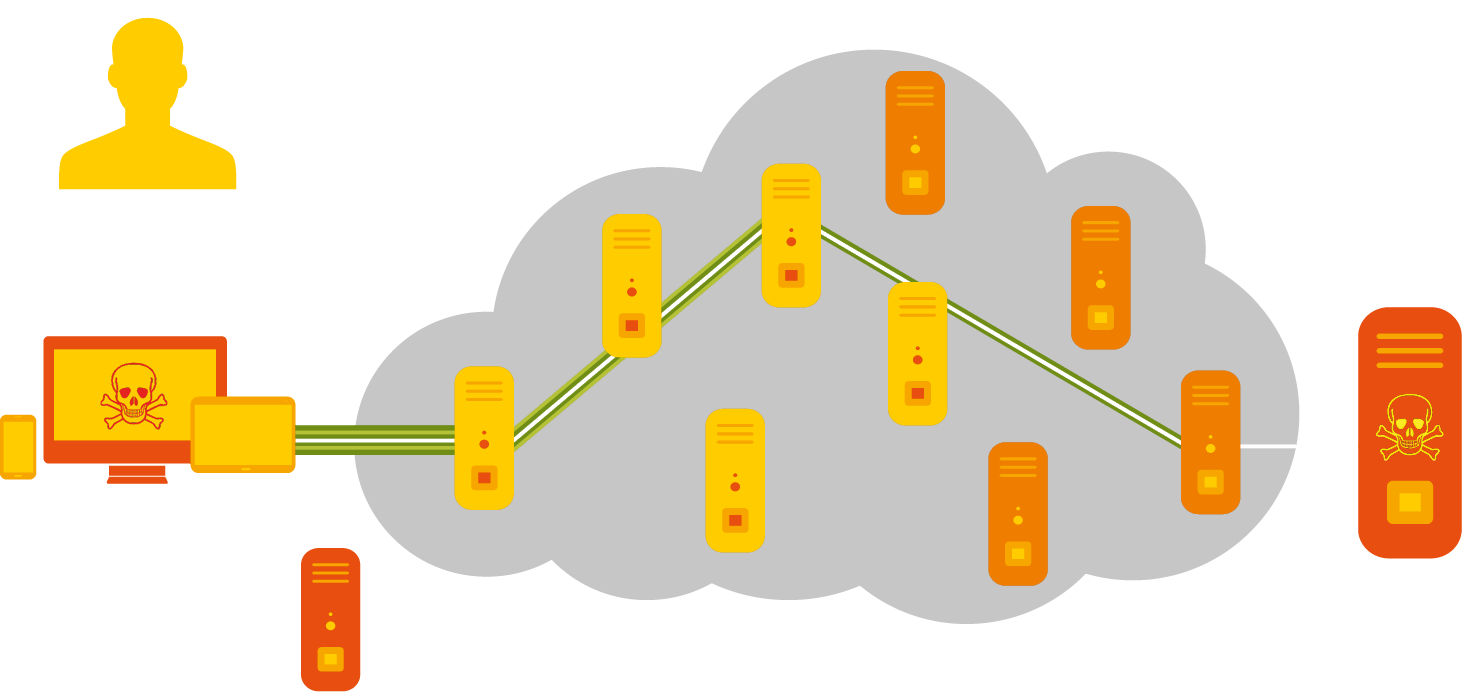

Kontrolle von Exit-Nodes

Der Netzwerkverkehr wird zwar über mehrere Stationen jeweils separat verschlüsselt übertragen, muss aber am Ende wieder eine Verbindung in das „normale“ Internet aufnehmen. Dies geschieht über sogenannte Exit-Nodes. Sie stellen das Ende der verschlüsselten Kommunikationskette dar und stehen dadurch im Visier von Überwachunsaktionen. Da das Tor-Netz von Freiwilligen betrieben wird, kann jede Person oder Institution weitere Stationen bzw. Knoten dem Tor-Netzwerk hinzufügen. Dies gilt auch für Exit-Nodes. Daher muss sich nicht die Mühe gemacht werden, Exit-Nodes zu infiltrieren, sondern kann stattdessen eigene betreiben.

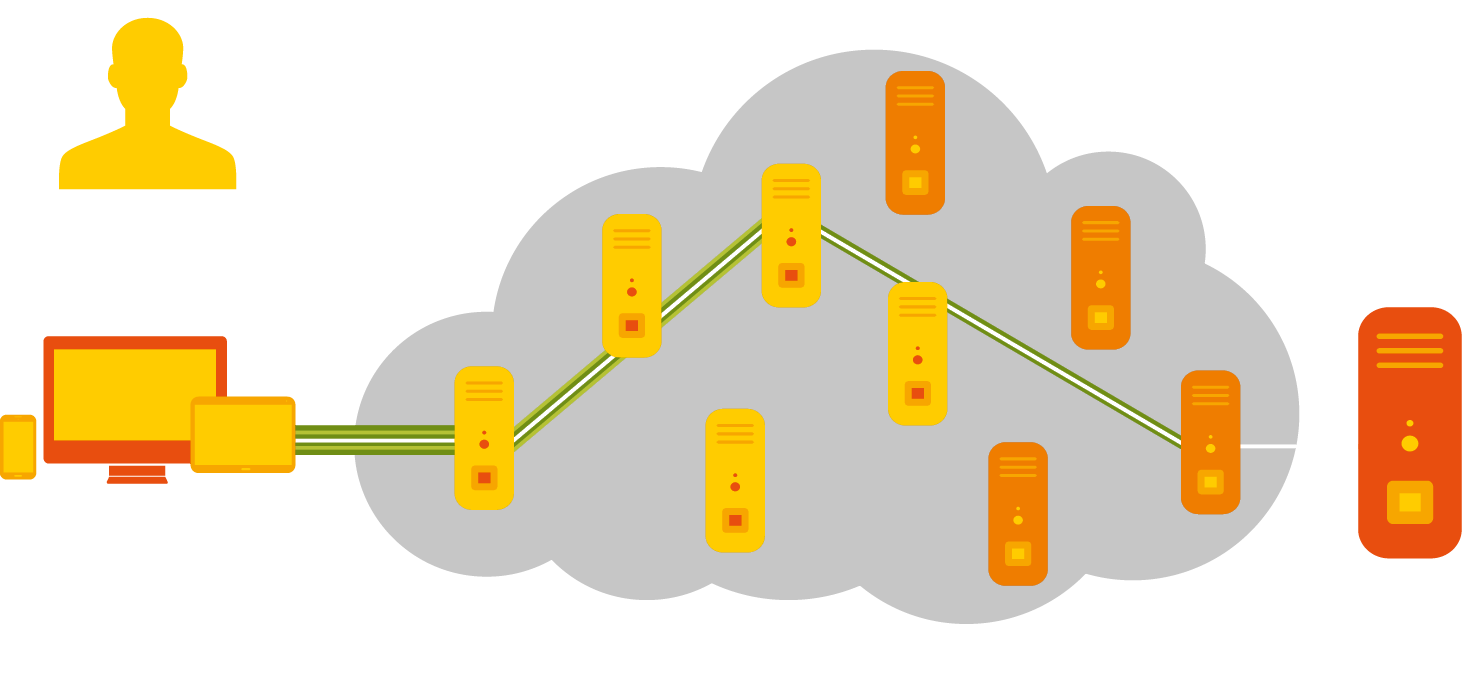

Bösartige Exit-Nodes im Tor-Netzwerk

Bösartige Exit-Nodes im Tor-Netzwerk

Mit beachtlichen Ressourcen, wie sie vermutlich Geheimdiensten zur Verfügung stehen, ist es möglich, viele eigene Exit-Nodes zu betreiben und so die Chancen zu erhöhen, dass eine Kommunikation gezielt abgehört werden kann. Ebenso ist dies ein Geschäftsmodell fragwürdiger Dienstleister, die Exit-Nodes betreiben, um möglichst viele Daten zu sammeln. Diese können dann in gewissen Kreisen verkauft werden und zur späteren Aggregation von mehreren Datensätzen genutzt werden. Schätzungen gehen davon aus, dass 40 bis 50 Prozent [2, S. 90] aller Exit-Nodes kompromittiert sind.

Wird zusätzlich kein HTTPS im Tor-Netzwerk eingesetzt, werden die Daten im Klartext diesen präparierten Exit-Nodes bereitgestellt. Die abgefangenen Informationen werden nach eindeutigen Daten wie E-Mails oder Logins durchsucht. Anschließend werden diese verwendet, um sie mit öffentlich zugänglichen oder bereits erfassten Daten abzugleichen. Wenn dies erfolgreich ist, kann eine Deanonymisierung durchgeführt werden.

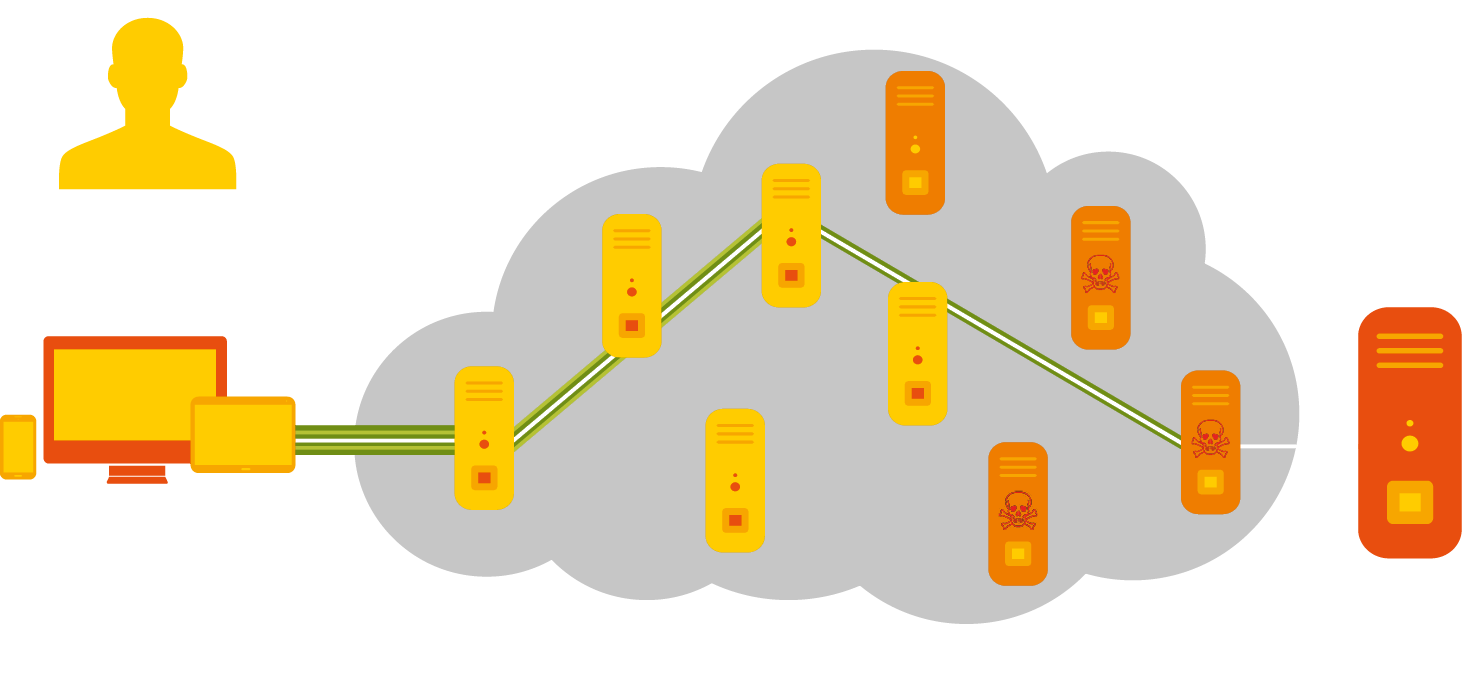

Analyse des Netzwerkverkehrs

Ist eine großflächige Analyse des Netzwerkverkehrs im Internet möglich, können Nutzer auch trotz der Verschlüsselung mit statistischen Analysen identifiziert werden, ohne Exit-Nodes zu kontrollieren. Um dies zu erreichen, wird der Traffic eines Anschlusses untersucht und hinsichtlich zeitlicher Abfolgen und Anzahl der Datenpakete analysiert. Dann wird versucht, im gesamten Internettraffic ähnliche Datenströme zu finden und so die Zwischenstationen bzw. das Ziel zu identifizieren. Da bekannt ist, welche Veränderungen an Datenpaketen mit dem Transfer durch das Tor-Netzwerk vorgenommen werden, kann diese Veränderung bei der Analyse herausgerechnet werden. Die Methode ist natürlich sehr aufwendig und benötigt enorme Ressourcen, wie sie wahrscheinlich Geheimdiensten zur Verfügung stehen. Aber auch Forschungseinrichtungen werden beauftragt entsprechende Analyse durchzuführen. [3]

Analyse des Netzwerkverkehr im Tor-Netzwerk

Analyse des Netzwerkverkehr im Tor-Netzwerk

Edward Snowden enthüllte das gemeinsame Abhörprogramm Tempora der „Five Eyes“. Dazu zählen die fünf Nationen Großbritannien, USA, Kanada, Australien und Neuseeland. Federführend hat sich der britische Geheimdienst GCHQ (Government Communications Headquarter) heimlich Zugang zum zentralen Glasfaserkabelnetzwerk und wichtigen Netzwerkknoten verschafft. „Der GCHQ wertet dem Guardian zufolge unter dem Codenamen Tempora große Mengen an persönlichen Daten aus, die mit dem US-Geheimdienst NSA ausgetauscht werden. Dazu gehören Aufnahmen von Telefongesprächen, E-Mails, Facebook-Einträge sowie Website-Besuche. Die entnommenen Daten seien über einen Zeitraum von bis zu 30 Tagen gespeichert und analysiert worden.“ [4].

Interessant ist in diesem Zusammenhang, dass die Aktivisten von Netzpolitik.org ein Dokument veröffentlichten, aus dem ersichtlich wurde, dass der deutsche Geheimdienst BND ebenfalls in diesem Bereich aktiv war. Bereits 2008 wurde eine Methode „für eine mögliche Auflösung der Anonymisierungsfunktion“ entwickelt und mit den befreundeten Nachrichtendiensten aus Großbritannien und den USA diskutiert. Im Februar 2009 wurde dann ein 16-seitiges Dokument „für die Rückverfolgung von Internetverkehren, die mit dem Tor-System anonymisiert wurden“ fertiggestellt. [5]

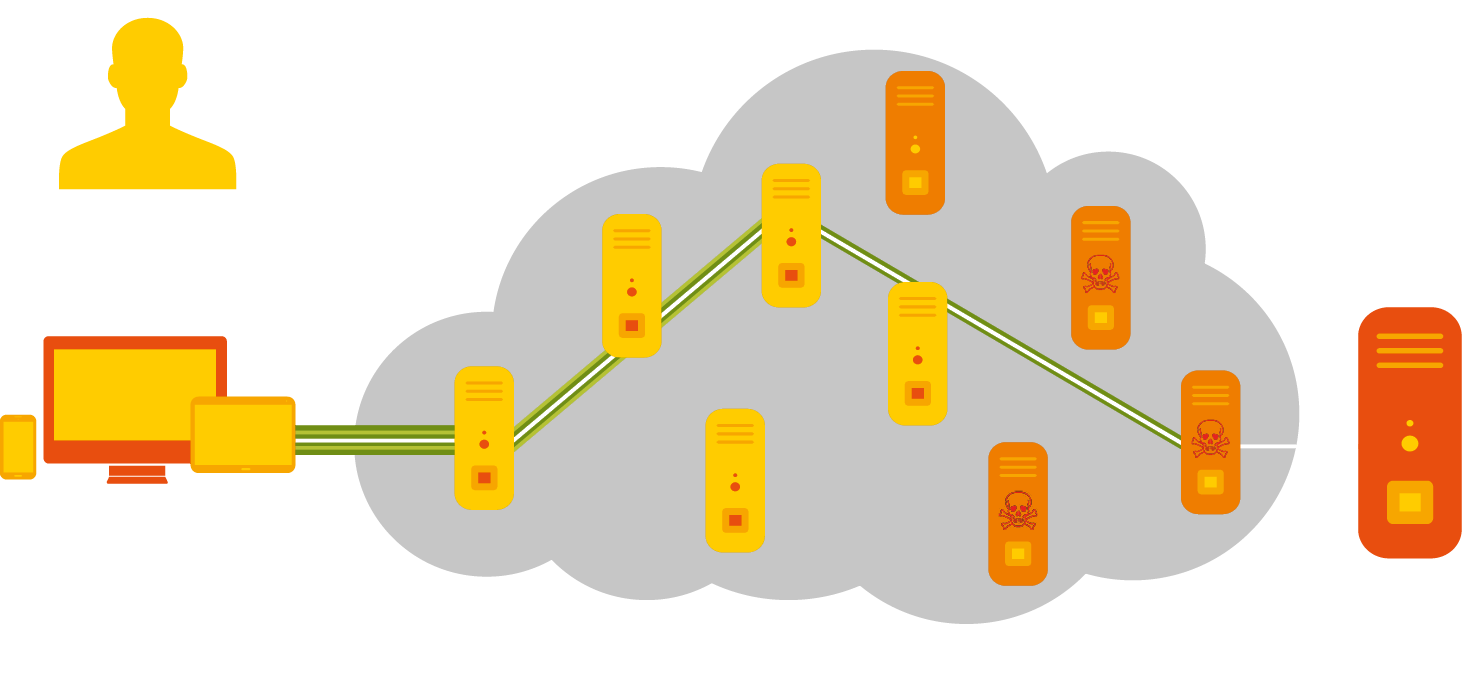

Ausnutzung von Schwachstellen

Eine weitere Methode ist die Ausnutzung von Schwachstellen im Web-Browser der Tor-Netzwerknutzer. Hier werden entweder alte Systeme über bekannte Sicherheitslücken angegriffen oder sogenannte Zero-Days Exloits eingesetzt, also Sicherheitslücken ausgenutzt, die den Herstellern nicht bekannt sind und für die es keine Sicherheitspatches gibt.

Ausnutzung von Schwachstellen im Tor-Netzwerk

Ausnutzung von Schwachstellen im Tor-Netzwerk

Bekannt wurde ein Fall, bei dem das FBI eine Seite zum Tausch von kinderpornografischen Inhalten im Tor-Netzwerk weiter betrieb, anstatt sie abzuschalten. Das Portal war 13 Tage weiterhin erreichbar und wurde genutzt, um die Besucher mit Malware zu infizieren. Dadurch wurden ca. 8000 Computer in 120 Ländern gehackt, diese übertrugen dann ihre eigentlichen IP-Adressen, über die sie identifiziert werden konnten. [6]

Artikelserie „Deanonymisierung“

Dieser Artikel ist Teil meiner Artikelserie „Deanonymisierung“, die ich als Vorbereitung auf meinen Vortrag auf der Konferenz „Internet Security Days 2017“ begonnen habe. Die Artikelserie umfasst folgende Beiträge:

[1] Tor-Mitgründer Dingledine: Das Darknet spielt keine Rolle, Uli Ries, 30.07.2017, https://www.heise.de/security/meldung/Tor-Mitgruender-Dingledine-Das-Darknet-spielt-keine-Rolle-3786550.html

[2] Entzaubert – Grenzen der Anonymität, Markus Feilner, iX Magazin – Ausgabe 7/2017, Seite 86-92

[3] Pentagon bezahlte Uni für Angriff aufs Tor-Netzwerk, Patrick Beuth, 25.02.2016, http://www.zeit.de/digital/datenschutz/2016-02/darknet-pentagon-bezahlt-forscher-angriff-auf-tor

[4] Britischer Geheimdienst zapft globales Kommunikationsnetzwerk an, Zeit Online, 21.06.2013, http://www.zeit.de/digital/datenschutz/2013-06/spionage-gchq-daten

[5] Leaks: BND brüstet sich mit Angriffskonzept für Anonymisierungsnetzwerk Tor, Stefan Krempl, 14.09.2017, https://www.heise.de/newsticker/meldung/Leaks-BND-bruestet-sich-mit-Angriffskonzept-fuer-Anonymisierungsnetzwerk-Tor-3832156.html

[6] Massen-Hack: FBI drang in mehr als 8700 Computer in 120 Ländern ein, Martin Holland, 23.11.2016, https://www.heise.de/newsticker/meldung/Massen-Hack-FBI-drang-in-mehr-als-8700-Computer-in-120-Laendern-ein-3496576.html

Sehr interessanter und lesenswerter Artikel.

Ich selbst habe mich noch nie ins Darknet „getraut“.

Mir fällt jetzt auch keine triftiger Grund ein, was ich dort möchte.

Für Länder, deren Meinung unterdrückt wird, finde ich diese Möglichkeit der Informationsbeschaffung & Kommunikation sehr wertvoll.

Gruß