Signal Owl von Hak5 – WLAN & USB

Der Signal Owl wird mittlerweile von Hak5 nicht mehr direkt angeboten, er verschwand im Oktober 2020 kommentarlos aus dem Shop, ohne dass sich Hak5 dazu geäußert hat. Bei einigen Händlern wie Lab401 wird er weiterhin noch angeboten. Die Dokumentation und die Downloads werden von Hak5 noch bereitgestellt. Daher ist es zwar nicht mehr so relevant, den Signal Owl zu kennen, aber er wurde über ein Jahr verkauft und kann immer noch erworben werden. Daher kann er durchaus noch von Angreifern eingesetzt werden.

Das Verhalten der Hardware kann per USB-Stick gesteuert werden. Auf einem beliebigen Stick, der beim Boot-Vorgang bereits angeschlossen ist, werden die Instruktionen in Form des Payload abgelegt. Der Payload des Signal Owl kann einfach mit einem Texteditor erstellt werden. Darüber können auf die Anwendungen Aircrack-ng suite, Kismet, Nmap und MDK4 zugegriffen werden. Über die USB-Schnittstellen können weitere Geräte wie WLAN-, Bluetooth- oder GPS-Adapter angeschlossen werden. Damit kann der Funktionsumfang des Signal Owl erweitert werden. Integriert ist bereits ein WLAN-Modul. Wird eine Tastatur angeschlossen, wird die Eingabe weitergeleitet. Damit kann die Tastatur am Rechner ausgesteckt und der Signal OWl am selben USB-Port eingesteckt und die Tastatur wieder in den Signal Owl eingesteckt werden.

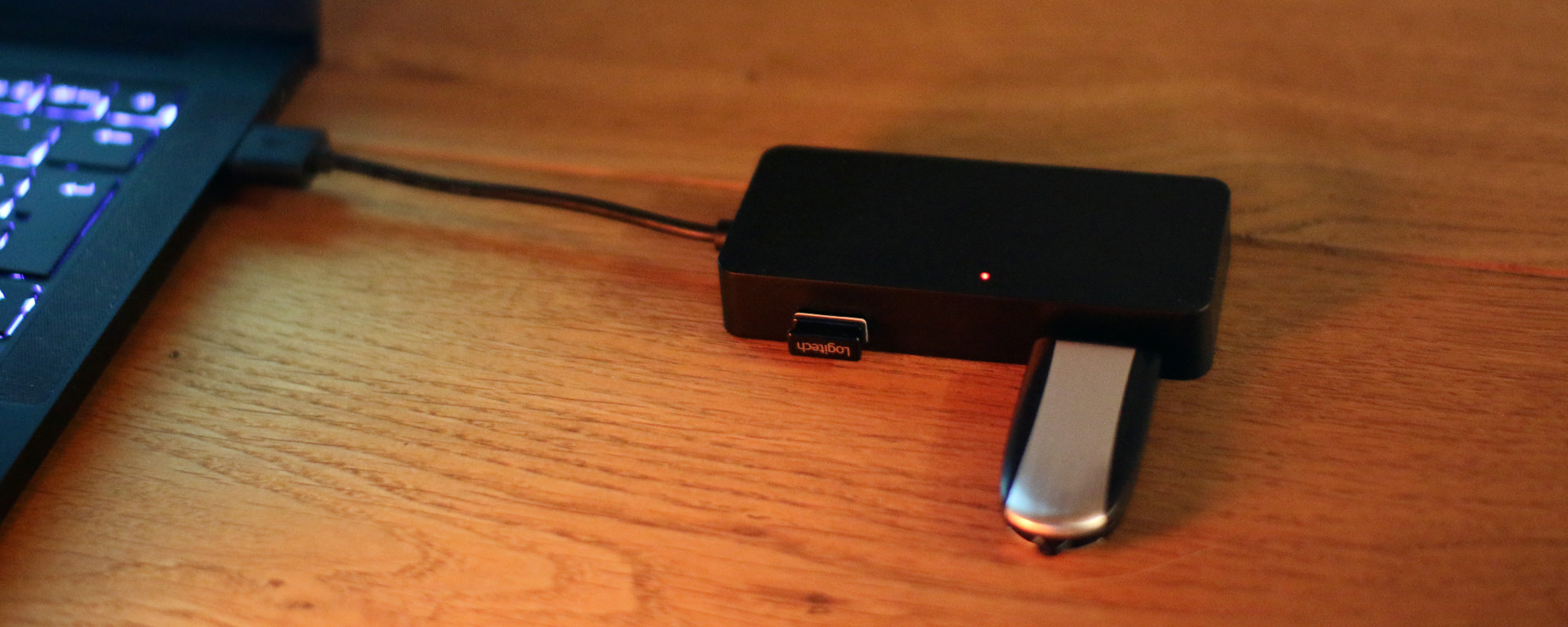

Der Signal Owl von Hak5 sieht aus wie ein einfacher USB-Hub mit einem unauffälligen schwarzen Gehäuse und einer Größe von ca. 9,5 x 4,2 x 1,5 cm. Auf der kurzen Seite befindet sich ein ca. 10 cm langes Kabel mit einem USB-A-Stecker. Damit wird der Signal Owl mit einem Rechnersystem verbunden. Auf der langen Seite sitzen zwei USB-A-Buchsen, um weitere USB-Geräte anzuschließen. Auf der Oberseite befindet sich die Status LED. Sie wurde so eingearbeitet, dass sie nur im aktiven Zustand sichtbar ist. Auf der Unterseite befinden sich ein Aufkleber mit der MAC-Adresse und ein kleiner Taster, der mit einer Büroklammer bedient werden kann.

Hak5 hat neben der initialen Firmware 1.0.0 (05.08.2019) nur ein kleines Update mit Fehlerbehebungen veröffentlicht, die Firmware 1.0.1 (09.09.2019). Sollte auf dem Signal Owl noch die erste Firmware installiert sein, kann mit dieser Anleitung ein Update erfolgen.

Funktionsweise

Der Signal Owl hat zwei grundlegende Betriebsmodi: Arming Mode und Attack Mode. Standardmäßig bootet er im Attack Mode. Um den Arming Mode aufzurufen, muss im Attack Mode (ca. 1 Minute nach dem Einschalten) mit einer Büroklammer oder einem ähnlichen Gegenstand kurz auf die Taste an der Unterseite des Geräts gedrückt werden.

Der Arming Mode wird nur benötigt, wenn Modifikationen am System vorgenommen werden sollen. Oder wenn der Payload direkt auf dem Gerät abgelegt werden soll, damit kein USB-Stick angeschlossen werden muss. In diesem Modus stellt der Signal Owl ein offenes WLAN mit dem Namen Owl_xxxx (wobei xxxx für die letzten zwei Blöcke der MAC-Adresse stehen) bereit. Zusätzlich wird der SSH-Server aktiviert. Beim ersten Start dauert es etwas länger, da die SSH-Keys generiert werden. Anschließend kann auf den Signal Owl zugegriffen werden.

Im Attack Mode wird überprüft, ob ein USB-Stick angeschlossen ist und ob darauf ein Payload vorhanden ist. Ist kein Stick vorhanden, wird stattdessen der Payload im Verzeichnis /root/payload ausgeführt. Wenn dort auch kein Payload vorhanden ist, wird die Ausführung abgebrochen und die Status LED zeigt den Fehlerfall. Die Datei für den Payload muss payload.sh oder payload.txt heißen und immer mit #!/bin/bash beginnen. Der verwendete Code ist eine Mischung aus Bash und Ducky Script. Das nachfolgende Beispiel zeigt, wie sich der Signal Owl mit einem vorhandenen WLAN verbinden kann.

#!/bin/bash WIFI_SSID="network-name" WIFI_PASS="passphrase" LED SETUP WIFI_CONNECT LED ATTACK

Das Beispiel von Hak5 zeigt, wie airmon-ng und mdk4 auf dem Signal Owl eingesetzt werden können, um Garbage SSID Spam zu betreiben.

#!/bin/bash # Title: Garbage SSID Spammer # Description: Uses mdk4 to beacon non-printable SSIDs and SSIDs that break the 32-byte limit # Author: Hak5Darren # Props: ASPj and the aircrack-ng community # Version: 1.0 LED SETUP airmon-ng start wlan0 LED ATTACK mdk4 wlan0mon b -a -m -s 500

Weitere vordefinierte Payloads werden auf der GitHub Seite von Hak5 bereitgestellt. Zusätzliche Anregungen für den Einsatz des Signal Owl gibt es im offiziellen Hak5 Forum.

Fazit Signal Owl

Der Signal Owl ist eine interessante Hardware, die von Hak5 nicht mehr weiter angeboten wird. Es gibt sehr interessante Ansätze wie die USB-Schnittstellen für weitere Hardware. Dadurch hat der Signal Owl sehr viel Potenzial und könnte andere Hardware-Tools ersetzen. Würde hier ein Ethernet-Adapter angeschlossen werden können, könnte damit ein LAN Turtle realisiert werden. Mit einem zusätzlichen Speicherstick würde ein Bash Bunny realisiert werden können.

Hak5 hat den Signal Owl nie wirklich weiterentwickelt und gepflegt. Die Dokumentation ist weniger linear als die der anderen Projekte. Es gab nur ein Update, das Fehler korrigiert und gleichzeitig den Ablauf geändert hat, was nur für Verwirrung gesorgt hat. Es stehen nur vier interne Tools zur Verfügung, hier kann zum Beispiel ein Raspberry Pi Zero mit P4wnP1 A.L.O.A. deutlich mehr leisten und ist viel flexibler. Außerdem ist die einfache rote LED für den Status nicht mehr zeitgemäß. Hier hätte eine RGB-LED deutlich mehr Komfort geboten.

USB Artikelserie

Dieser Artikel ist Teil der Artikelserie Angriffe per USB, die dem Themenschwerpunkt Hacking Hardware angehört. In dieser Artikelserie beschreibe ich verschiedene Arten von Angriffsmethoden über die USB-Schnittstelle, damit diese erkannt und effektive Gegenmaßnahmen getroffen werden können.

- Rubber Ducky – BadUSB Klassiker

- Digispark – günstiges BadUSB Device

- MalDuino – BadUSB mit Schalter

- Teensy – BadUSB mit Arduino

- DSTIKE WIFI Duck – Keystroke Injection

- InputStick – drahtloser USB-Empfänger

- Cactus WHID – BadUSB mit WiFi

- USBNinja – getarnter BadUSB

- Bash Bunny – BadUSB Multitool

- Signal Owl von Hak5 – WLAN & USB

- P4wnP1 A.L.O.A. – BadUSB Supertool

- USB Killer – Rechner zerstören

Danke für diesen tollen Blog. War sehr interessant zu lesen. Weiter so.