Blockade mit Störsender

Ein Störsender sendet auf einer bestimmten Frequenz ein zufälliges Signal (Rauschen oder Pulse) mit möglichst großer Stärke und überlagert so die ursprüngliche Übertragung. Werden gezielt Störsender eingesetzt, wird von strategischen Störsendern gesprochen. Diese Geräte werden auch als Jammer und der Vorgang als Noise Jamming bezeichnet.

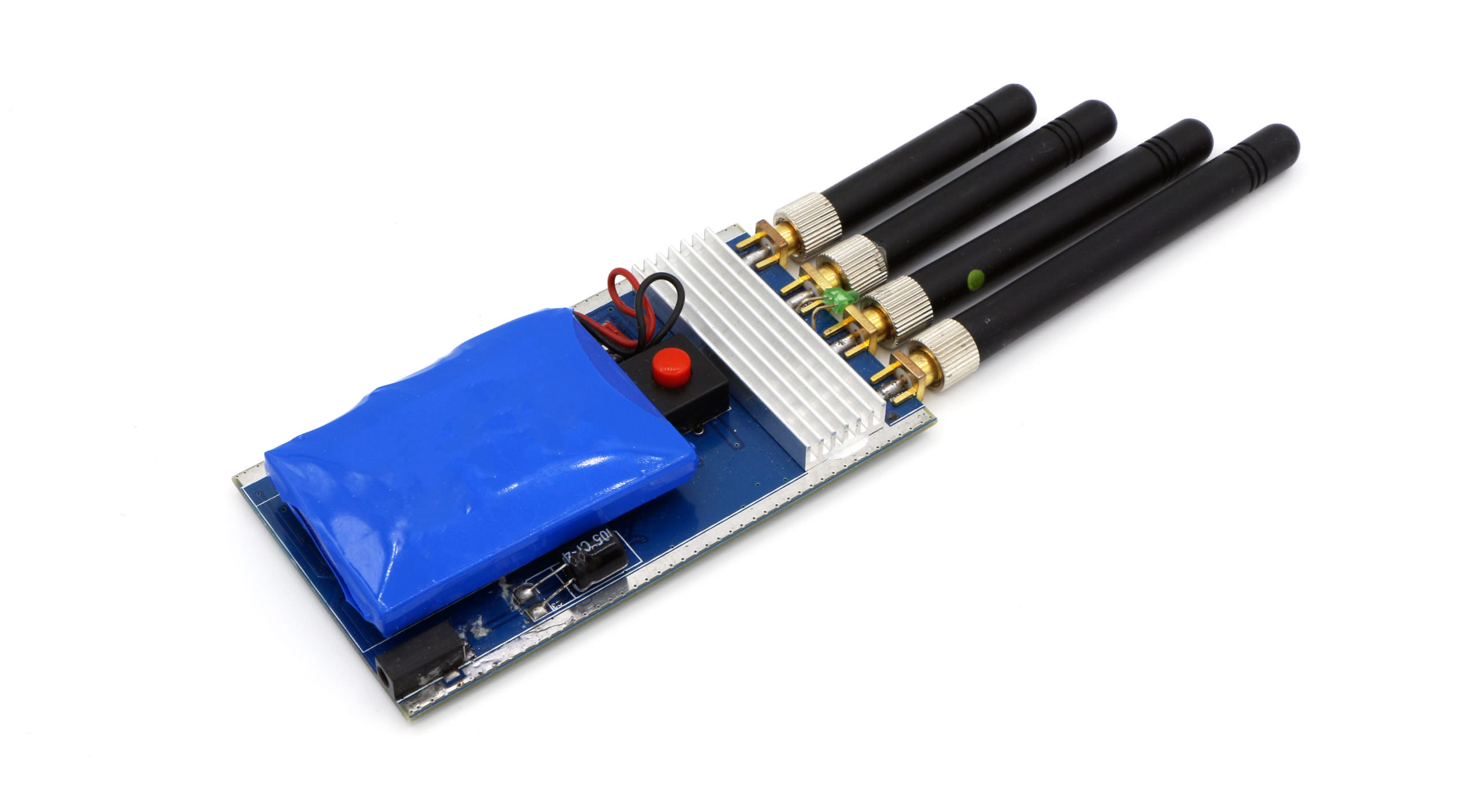

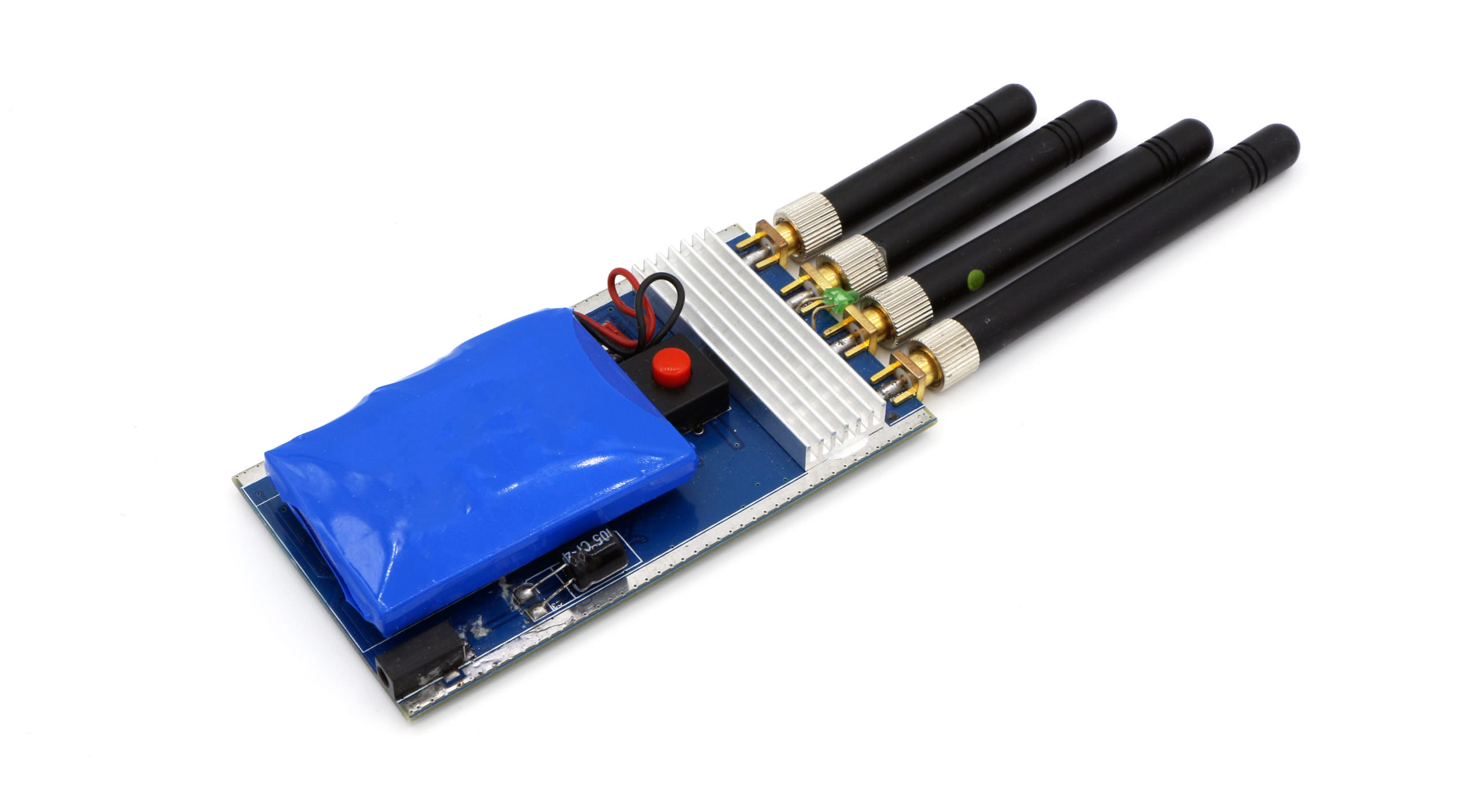

Bluetooth, WiFi, GSM und UMTS Handstörsender mit Akku

Bluetooth, WiFi, GSM und UMTS Handstörsender mit Akku

Störsender gibt es für verschiedene Funkprotokolle wie Bluetooth, WiFi, GSM, UMTS, LTE und GPS. Wobei dabei die spezifische Frequenz der Funkprotokolle gestört wird. Es gibt sehr einfache und kleine Geräte, die nur in einem begrenzten Radius Funksignale stören können. Zum Beispiel gibt es einen kleinen Adapter für den Zigarettenanzünder des Autos mit der Funktion, das GPS-Signal zu stören. Portable Geräte mit einem integrierten Akku haben unter optimalen Bedingungen je nach Ausführung eine Reichweite bis 20 Meter. Normalerweise können sie die Signale in einem Raum stören. Leistungsfähige stationäre Geräte können eine Reichweite bis 80 Meter haben.

Die Nutzung von Störsendern ist in Deutschland illegal. Sie werden primär von Ermittlungsbehörden und den militärischen Diensten eingesetzt. Zum Teil werden sie in Haftanstalten eingesetzt, um die illegale Kommunikation von Gefangenen zu unterbinden. Hier ist die Herausforderung, dass keine Signale außerhalb geblockt werden, zum Beispiel das Handysignal, um den Notruf zu rufen. Im Ausland werden Störsender zum Teil auch in Kinos und Theatern eingesetzt, damit die Veranstaltungen nicht durch ein Handysignal unterbrochen werden. Ein weiterer Einsatzzweck ist zum Beispiel das Blockieren von Steuersignalen von Drohnen.

Wird solch ein Störsender von Angreifern eingesetzt, können damit zum Beispiel die Funkverbindungen von Überwachungskameras oder Fenstersensoren von Alarmanlagen blockiert werden. Daher müssen unterbrochene Verbindungen immer mit einem Alarm gleichgesetzt werden. Zusätzlich können Störsender erkannt werden, indem eine Funkverbindung zwischen zwei Komponenten mit Kabelanschluss kontinuierlich getestet wird. Wird die Verbindung unterbrochen, ist ein Störsender aktiv. Alternativ, aber auch schwieriger technisch zu lösen, kann der Signalpegel, die Stärke der Funksignale, getestet werden. Wird hier eine neue starke Quelle detektiert, könnte es sich um einen Störsender handeln.

Artikelserie

Dieser Artikel ist Teil der Artikelserie „Angriffe auf Funk-Verbindungen“, die dem Themenschwerpunkt Hacking Hardware angehört. In der Serie beschreibe ich verschiedene Arten von Angriffsmethoden über Funk-Verbindungen, damit diese erkannt und effektive Gegenmaßnahmen getroffen werden können.

Hallo,

ich habe meinen Nachbarn im Verdacht, einen WLAN-Störsender zu betreiben. Habe ich eine legale Möglichkeit, dies zu verifizieren oder zu falsifizieren?