Spraykatz – Anmeldedaten sammeln

Das in Python geschriebene Tool Spraykatz verwendet bei seiner Arbeit auf der Windows-Seite mit ProcDump (ein Dienstprogramm von Sysinternals, einer von Microsoft vertriebenen Programmsuite), um den lsass-Prozess aufzuzeichnen. Damit unter Windows keine speziellen Tools geladen werden müssen, analysiert Spraykatz die Prozess-Dumps aus der Ferne (unter Linux, mit dem das Tool ausgeführt wird). Auf diese Weise wird die Erkennung durch Antiviren-Software so weit wie möglich vermieden.

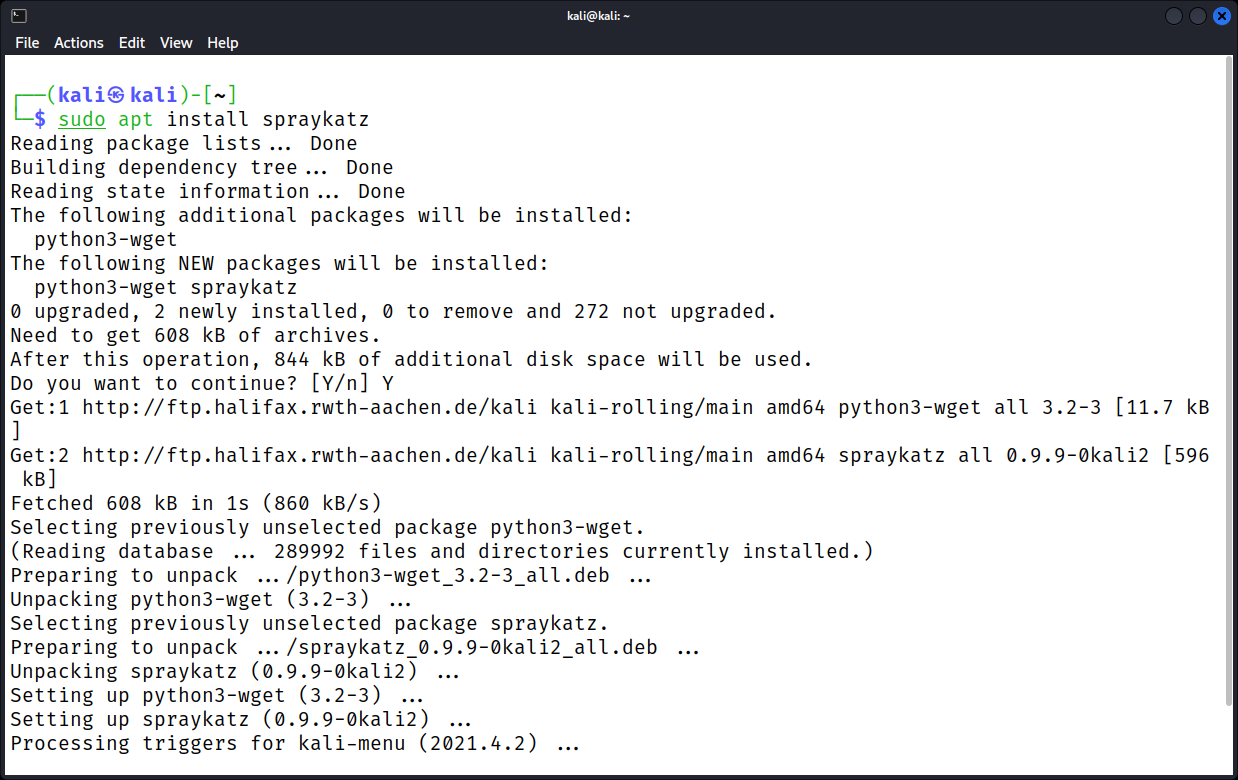

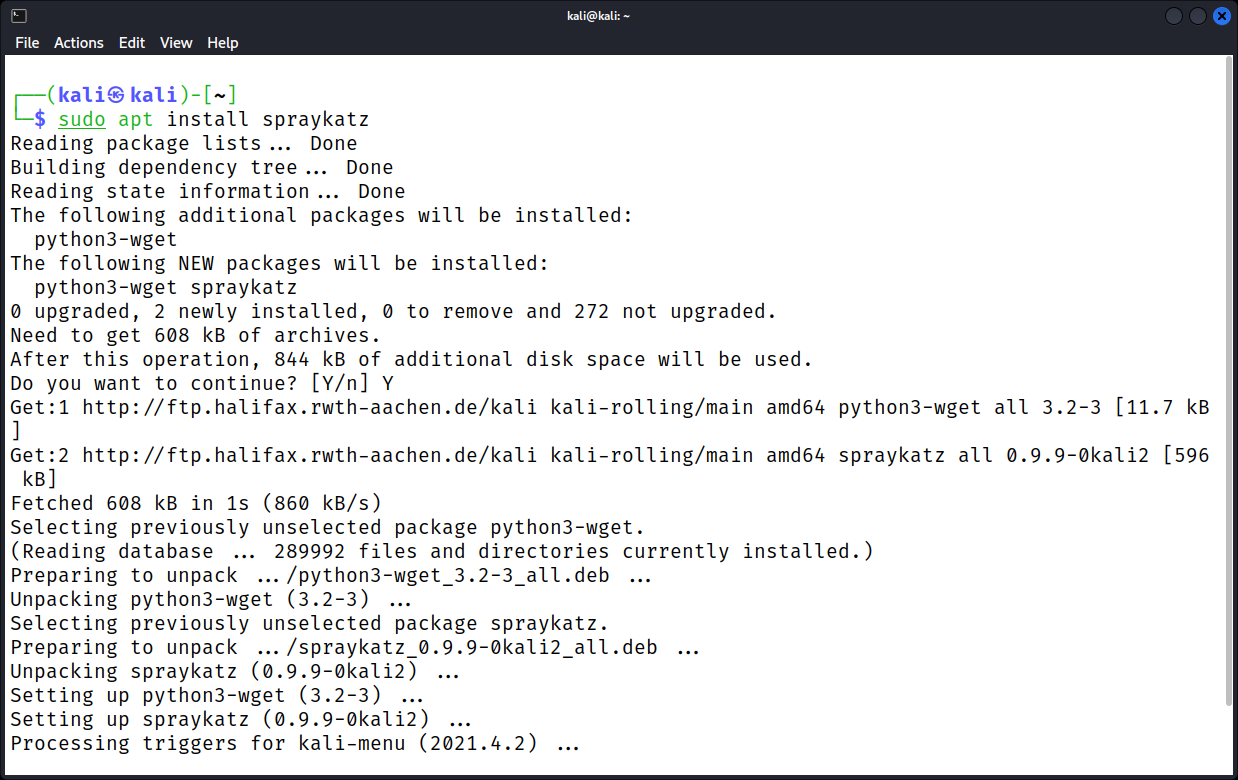

Installation

Mit der Integration von Spraykatz in Kali Linux 2021.4 kann das Tool direkt installiert werden.

Installation des Tools Spraykatz Kali Linux 2021.4

Installation des Tools Spraykatz Kali Linux 2021.4

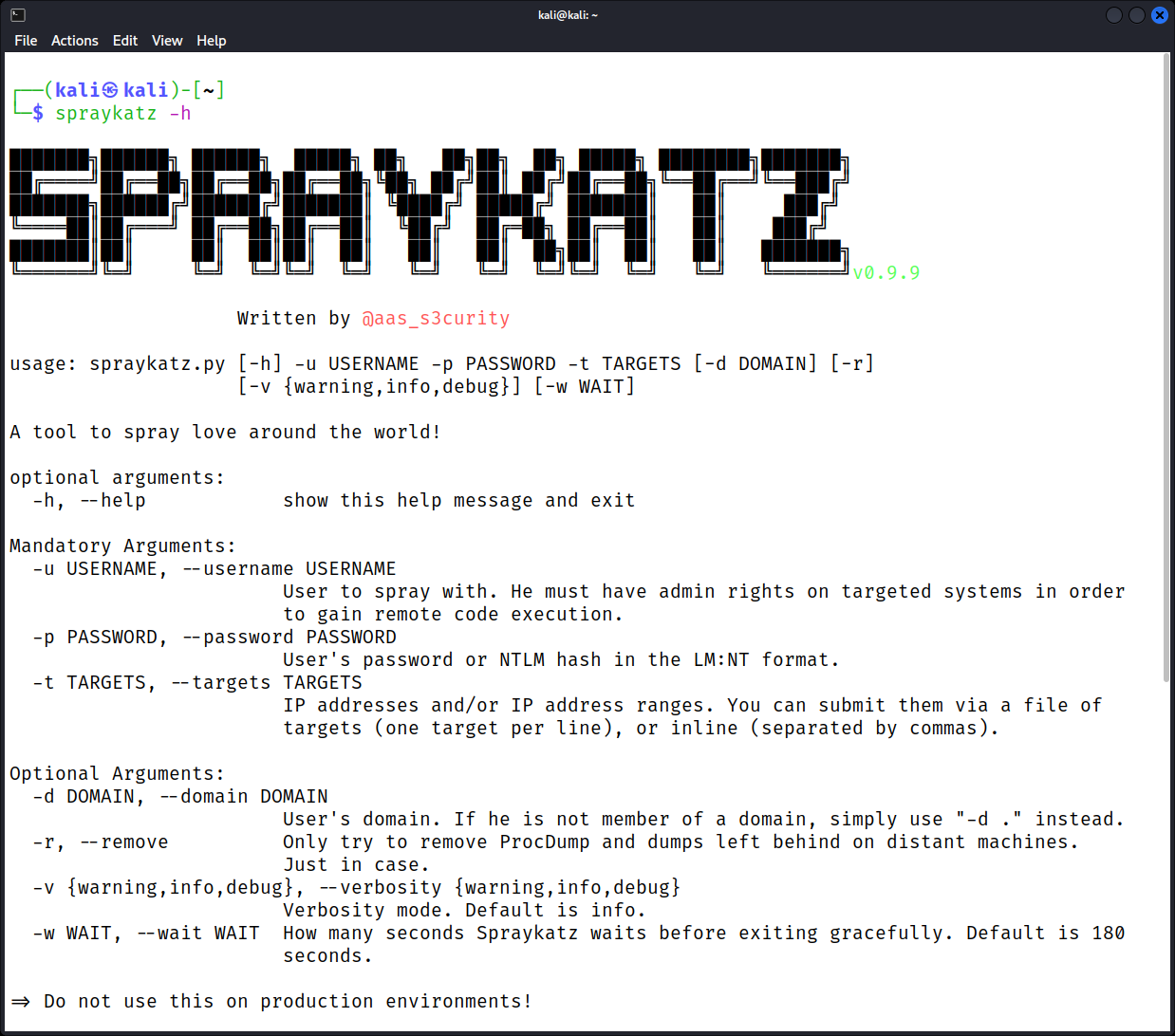

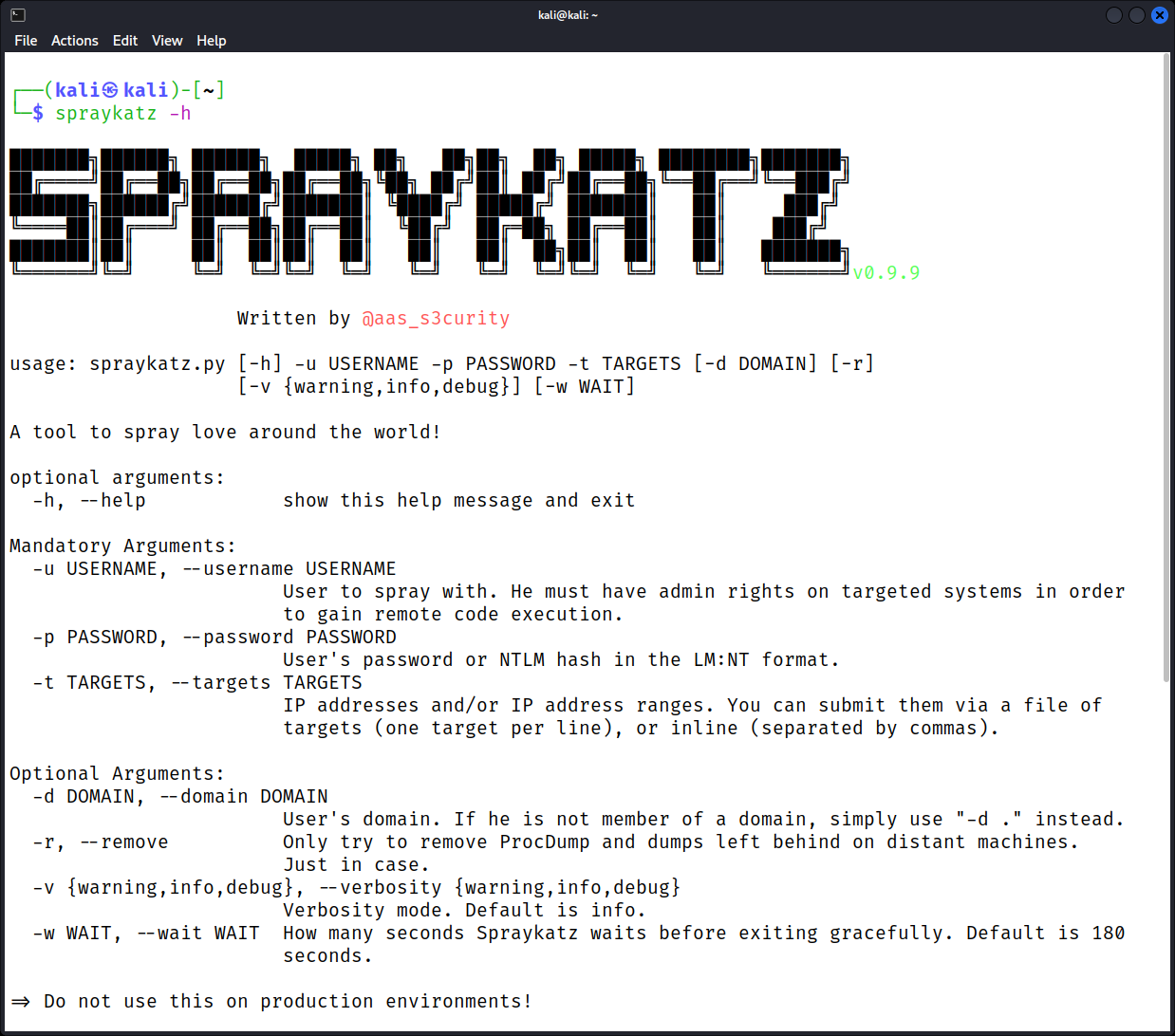

Anwendung

Um eine Übersicht über den Funktionsumfang von Spraykatz zu bekommen, hilft ein erster Blick in die Manpage:

Übersicht der zur Verfügung stehenden Parameter des Tools Spraykatz

Übersicht der zur Verfügung stehenden Parameter des Tools Spraykatz

Grundsätzlich wird ein Account mit Admin-Rechten benötigt, um eine Analyse durchzuführen.

$ spraykatz -u USERNAME -p PASSWORD -t TARGETS

Daher ist die Anwendung eingeschränkt, da die entsprechenden Zugangsdaten vorhanden sein müssen. Anstatt dem Passwort kann allerdings auch ein abgefangener NTLM-Hash verwendet werden. Dieser kann ebenfalls mit dem Parameter -p in der Form LM:NT übergeben werden.

Kali Linux 2021.4 Artikelserie

Dieser Blog-Artikel ist Teil der Kali Linux 2021.4 Artikelserie, in der ich mich mit den neuen Tools der neuesten Version des Kali Linux Betriebssystems für Penetration Tester, IT Security Analysten und IT-Forensiker beschäftige.

- Maryam Open-source Intelligence (OSINT) Framework

- Name-That-Hash Analyse von Hashes und Benennung der Art

- Proxmark3 Software für die Proxmark RFID-Analysehardware

- Reverse Proxy Grapher Grafische Darstellung der Revers Proxy Datenflüsse

- Spraykatz Anmeldedaten in Active Directory-Umgebungen sammeln

- truffleHog Suche in Git-Repositories nach Secrets