Proxmark3 – Analyse von RFID-Tags

Mittels RFID (Radiofrequenz-Identifikation) werden eine ID oder kleine Datenmengen kontaktlos per Funk übertragen. RFID-Tags werden in vielen Branchen für unterschiedliche Anwendungszwecke eingesetzt. So kann etwa ein RFID-Tag, der während der Produktion an einem Automobil angebracht wird, verwendet werden, um seinen Fortschritt durch die Montagelinie zu verfolgen. Die Implantation von RFID-Mikrochips bei Nutz- und Haustieren ermöglicht eine Identifizierung der Tiere. Außerdem kommen RFID-Tags zur Produktkennzeichnung bei Einzelhändlern vor, die für kontaktlose Kassensysteme und die Diebstahlsicherung verwendet werden. Außerdem werden sie in Chipkarten von Unternehmensausweisen eingesetzt, die zum Öffnen von Türen oder für den Login an einem Rechner eingesetzt werden.

Im Gegensatz zu einem Barcode muss sich das Tag nicht in der Sichtlinie des Lesegeräts befinden, sodass es z.B. in das nachverfolgte Objekt eingebettet werden kann. Fortgeschrittene Varianten haben einen kleinen Mikroprozessor integriert, die kryptografische Funktionen unterstützen. Da bei RFID-Tags verschiedene Arten von Frequenzen und unterschiedliche Protokolle verwendet werden, wird ein flexibles und leistungsstarkes Tool für die Analyse von RFID-Tags benötigt.

Hier kommt der Proxmark ins Spiel. Er gilt als das Schweizer Armeemesser der RFID-Werkzeuge, welcher mit vielen RFID-Tags und -Systemen kompatibel ist. Ursprünglich von Jonathan Westhues vor über 10 Jahren entwickelt, hat sich das Gerät nach und nach zum Standardwerkzeug für die RFID-Analyse entwickelt. Es ist ein Tool für die RFID-Analyse, das Lesen, Schreiben, Analysieren, Replaying, Emulation, Modulation, Demodulation, Dekodierung, Kodierung, Entschlüsselung, Verschlüsselung für RFID-Systeme bietet. Durch die große Beliebtheit und die offene Hardware-Plattform gibt es mehrere Varianten des Proxmark in unterschiedlichen Ausführungen. Sie bauen alle auf dem ursprünglichen Proxmark 3 auf. Aktuell ist die Version Proxmark 3 RDV4.01 auf dem Markt.

Proxmark 3 RDV4.01 RFID-Multitool

Proxmark 3 RDV4.01 RFID-Multitool

Für die Analyse benötigen Sie sowohl die Hardware als auch die Software.

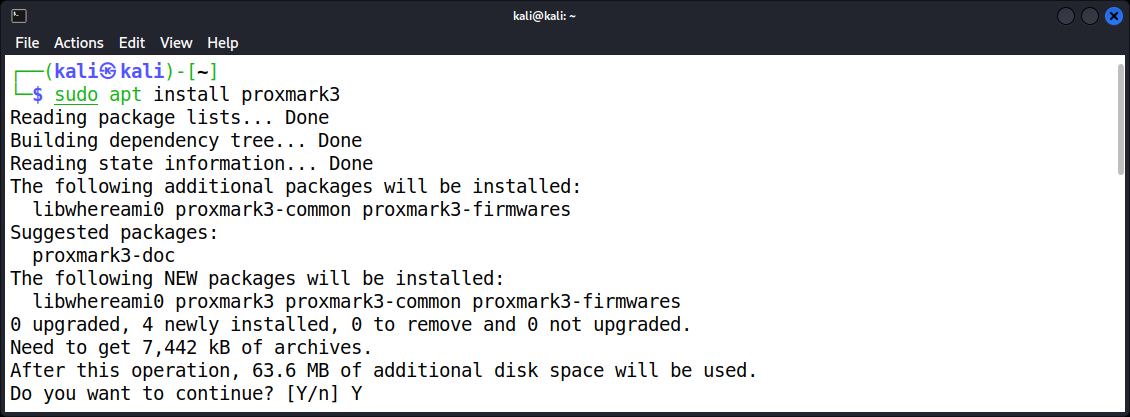

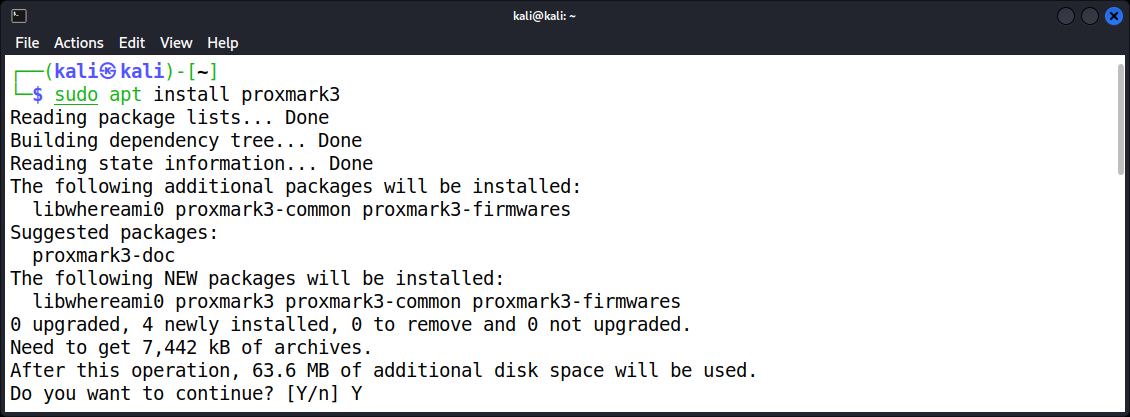

Installation

Bisher musste die Installation von mehreren Paketen und der eigentlichen Software über GitHub manuell erfolgen. Unter Kali Linux 2021.4 wurde das Tool proxmark3 nun fest integriert und Sie können es wie gewohnt installieren.

$ sudo apt install proxmark3

Installation des Tools proxmark3 unter Kali Linux 2021.4

Installation des Tools proxmark3 unter Kali Linux 2021.4

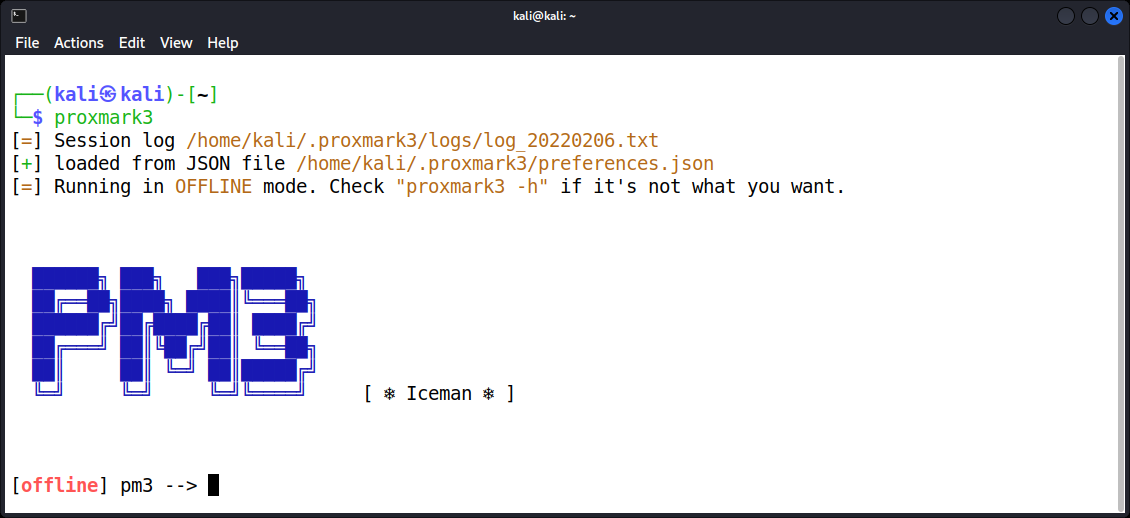

Anwendung

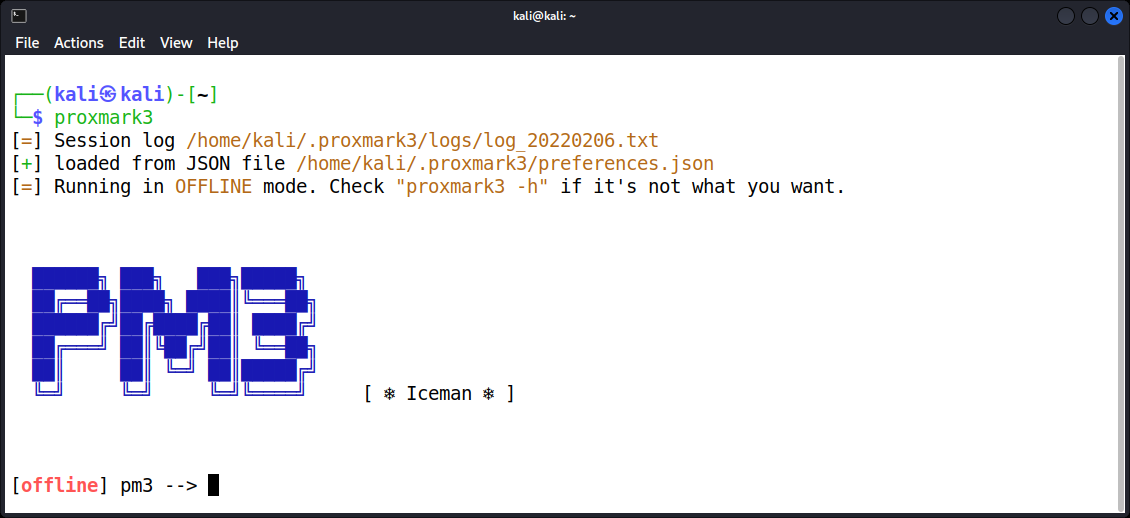

Nun können Sie das Tool proxmark3 unter Kali Linux 2021.4 direkt starten:

$ proxmark3

Start von proxmark3 unter Kali Linux 2021.4

Start von proxmark3 unter Kali Linux 2021.4

Wird keine Hardware erkannt, wird der Offline-Modus gestartet. Mit angeschlossener Hardware können Sie mit dem Befehl auto analysieren, was für ein RFID-Tag das Gerät erkannt hat.

[usb] pm3 --> auto

Um einen RFID-Tag mit Schutz zu knacken, kann der automatisierte Modus autopwn verwendet werden. Hier am Beispiel eines RFID-Tags mit 13,56 MHz und dem Standard MIFARE Classic:

[usb] pm3 --> hf mf autopwn

Fazit

Die Hardware Proxmark 3 RDV4.01 spielt zusammen mit der gleichnamigen Software proxmark3 sein volles Potential aus. Ein Muss für jeden Sicherheitsforscher, der sich mit der Analyse von RFID-Tags beschäftigt.

Kali Linux 2021.4 Artikelserie

Dieser Blog-Artikel ist Teil der Kali Linux 2021.4 Artikelserie, in der ich mich mit den neuen Tools der neuesten Version des Kali Linux Betriebssystems für Penetration Tester, IT Security Analysten und IT-Forensiker beschäftige.

- Maryam Open-source Intelligence (OSINT) Framework

- Name-That-Hash Analyse von Hashes und Benennung der Art

- Proxmark3 Software für die Proxmark RFID-Analysehardware

- Reverse Proxy Grapher Grafische Darstellung der Revers Proxy Datenflüsse

- Spraykatz Anmeldedaten in Active Directory-Umgebungen sammeln

- truffleHog Suche in Git-Repositories nach Secrets