Keylogger Aufzeichnungen per E-Mail ausschleusen

USB-Keylogger als USB-Verlängerungskabel getarnt

USB-Keylogger als USB-Verlängerungskabel getarnt

Im letzten Artikel AirDrive Forensic Keylogger Cable habe ich den WLAN-Keylogger in Form eines Kabels bereits ausführlich vorgestellt. Nun gehen wir noch einen Schritt weiter und integrieren den Keylogger in ein bestehendes WLAN mit Internetzugang. So können Sie automatisch Berichte per E-Mail versenden, einen Zeitserver einbinden, um die Protokolle mit Datum und Uhrzeit zu versehen oder sogar die Eingaben live auf einen entfernten Rechner streamen.

Konfiguration

WLAN-Konfiguration des USB-WLAN-Keyloggers

WLAN-Konfiguration des USB-WLAN-Keyloggers

Nachdem ich im letzten Artikel den Verbindungsaufbau über WLAN gezeigt habe, geht es nun darum, das USB-Keylogger-Kabel in ein bestehendes WLAN einzubinden. Das Schöne dabei ist, dass die Hardware AirDrive Forensic Keylogger Cable zwei WLAN-Verbindungen gleichzeitig aufbauen kann. Einmal die direkte Verbindung zum eigenen Rechner für die Konfiguration und gleichzeitig eine zweite Verbindung zu einem vorhandenen WLAN.

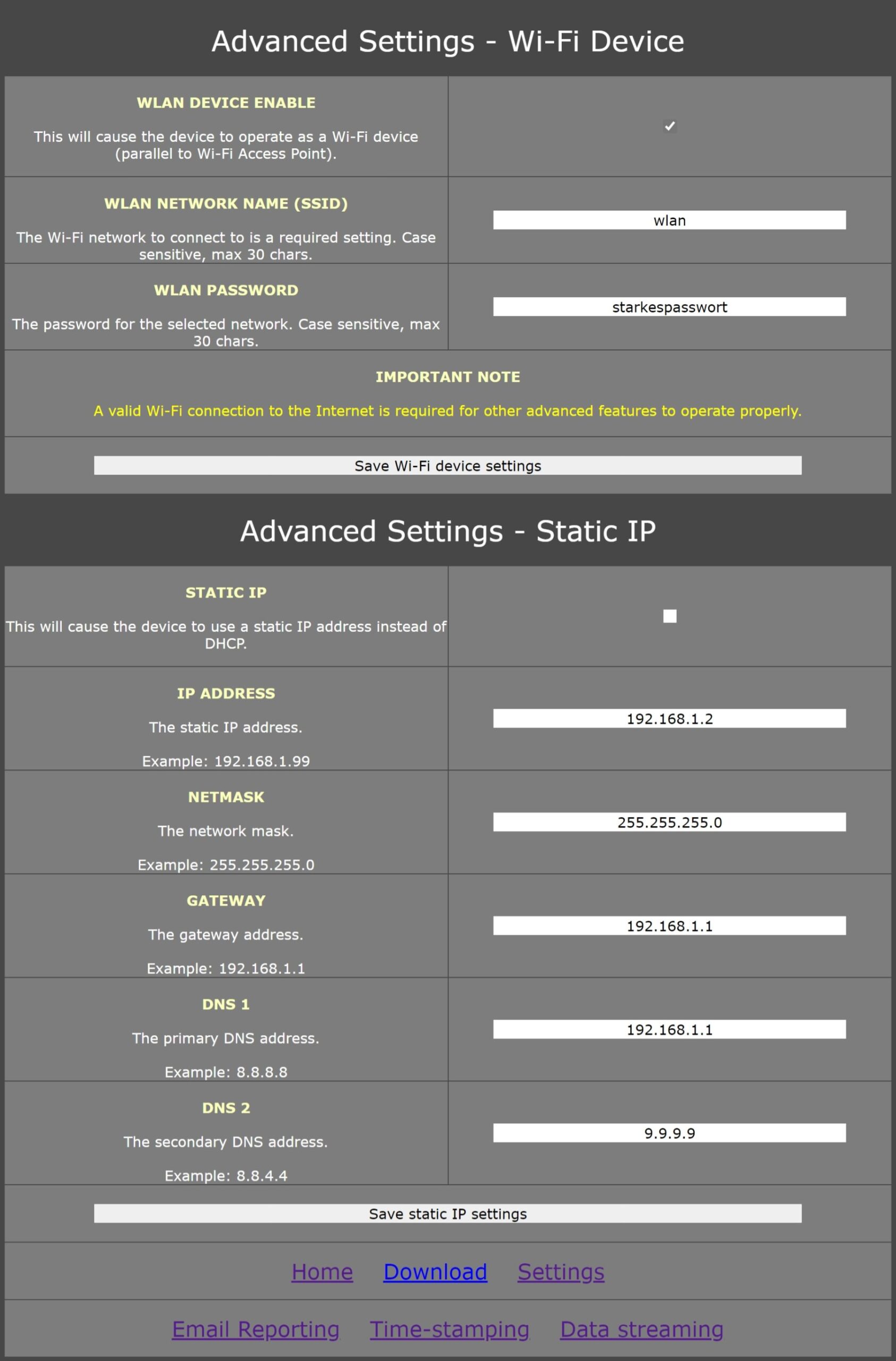

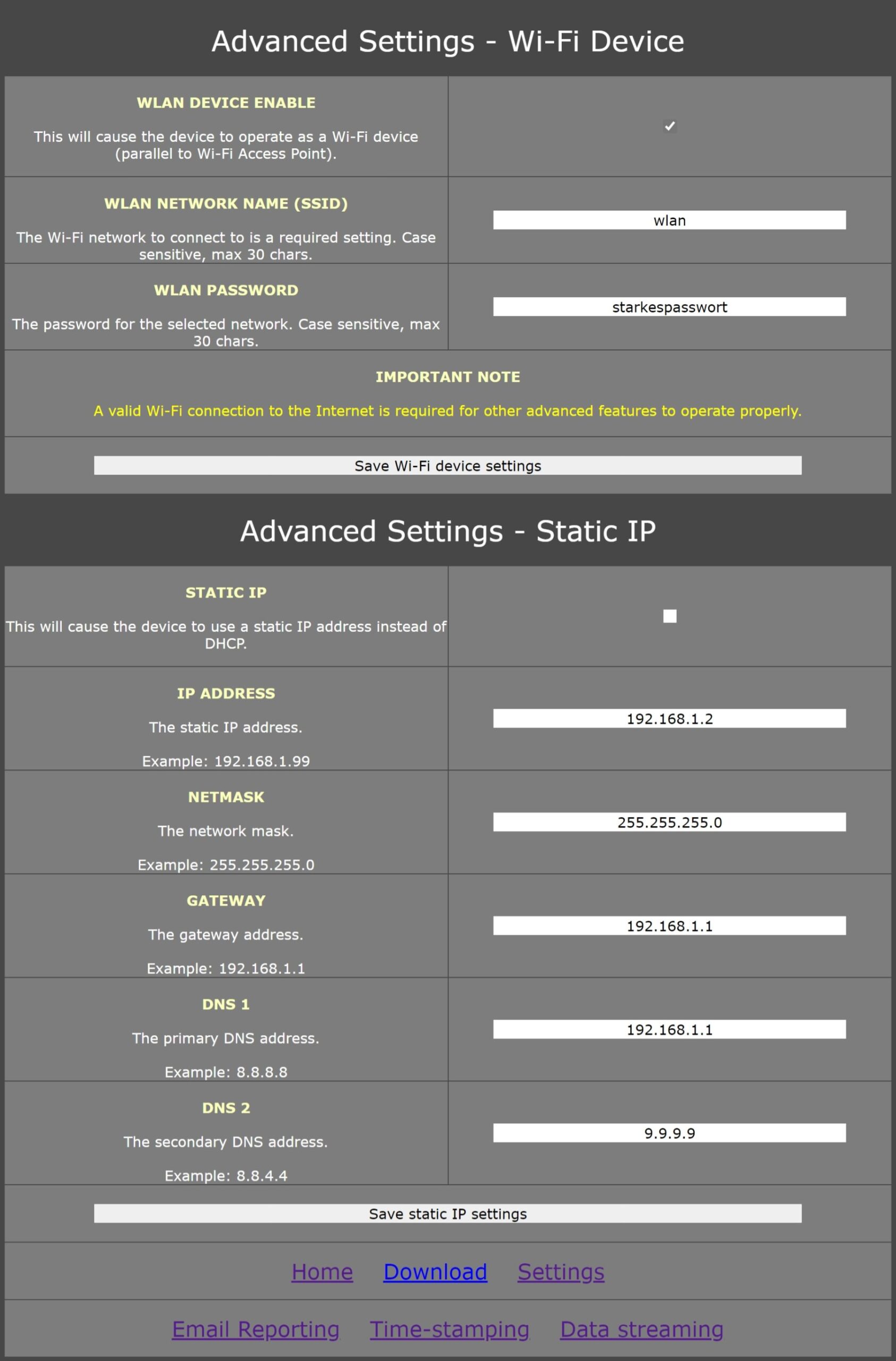

Gehen Sie wieder auf den Menüpunkt „Settings“ und wählen Sie im unteren Bereich den nun eingeblendeten Menüpunkt „Advanced“ aus. In den nun erscheinenden Einstellungen müssen Sie die Option „WLAN DEVICE ENABLE“ aktivieren, um die zweite WLAN-Verbindung zu aktivieren. Darunter können Sie den Namen (SSID) und das Passwort des WLANs mit Internetverbindung eintragen. Schließen Sie den Vorgang mit einem Klick auf den Button „Save Wi-Fi device settings“ ab. Während dieses Vorgangs brach bei mir die WLAN-Verbindung zum Keylogger ab. Nach einigen Sekunden konnte ich mich aber direkt wieder einloggen. Im Abschnitt darunter „Advanced Settings – Static IP“ wird nun nach erfolgreicher Verbindung die per DHCP erhaltene IP-Adresse und Netzwerkkonfiguration angezeigt. Alternativ kann hier auch eine statische IP-Adresskonfiguration vorgenommen werden.

Auf der Seite „Advanced“ befinden sich nun ganz unten die drei Menüpunkte „Email Reporting“, „Time-stamping“ und „Data streaming“. Diese können nur genutzt werden, wenn eine Verbindung zu einem WLAN mit Internetzugang besteht.

Zeitstempel

Konfiguration des Zeit-Servers (NTP)

Konfiguration des Zeit-Servers (NTP)

Damit der WLAN-Keylogger die abgefangenen Tastatureingaben korrekt zuordnen kann, benötigt er das aktuelle Datum und die Uhrzeit. Da das Keylogger-Kabel keinen Akku integriert hat, kann vorab nicht die richtige Uhrzeit eingestellt werden. Denn sobald er ohne Strom ist, vergisst er wieder die Einstellung. Sobald er aber per WLAN auf das Internet zugreifen kann, kann er sich per NTP die aktuelle Uhrzeit erfragen.

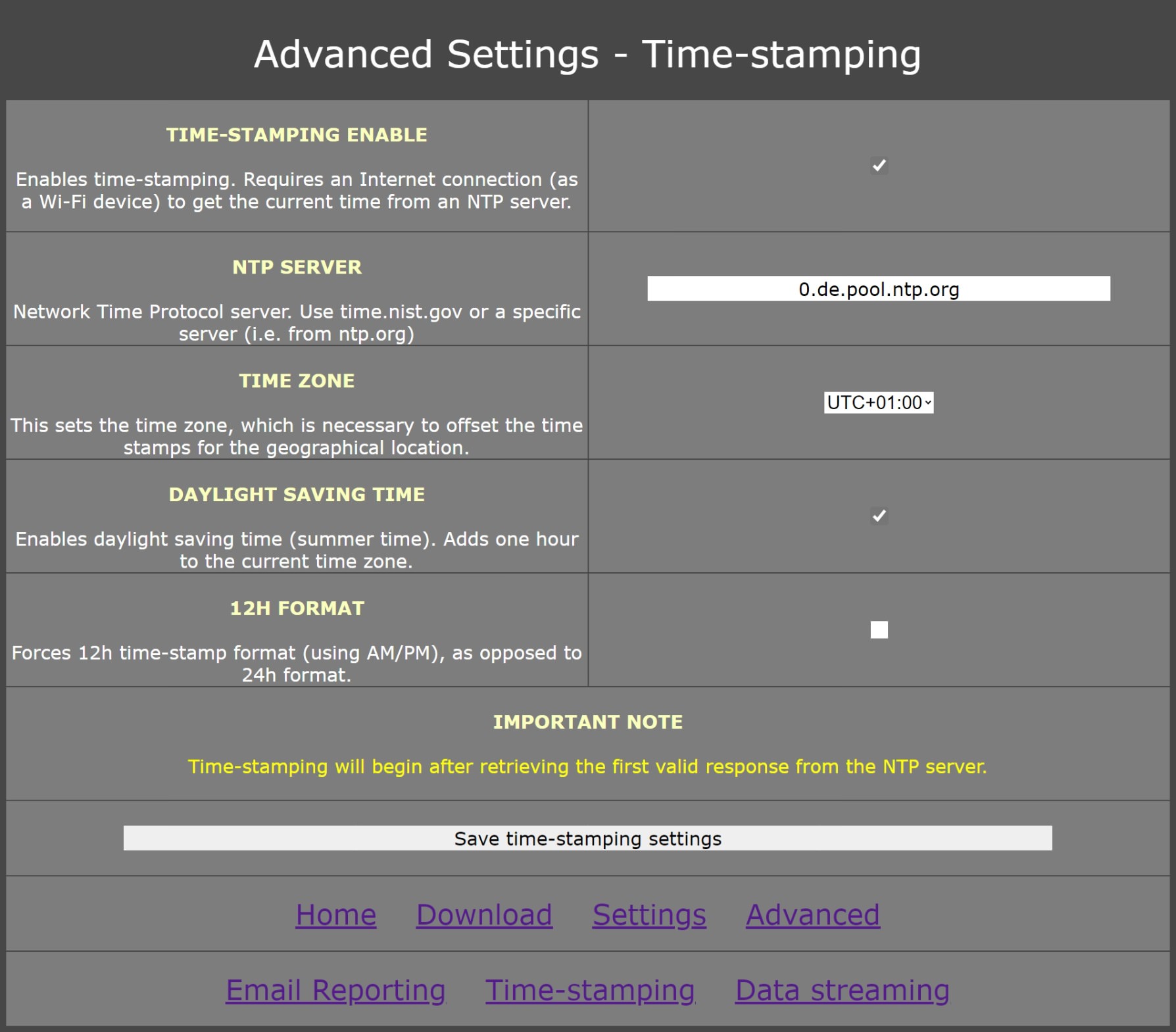

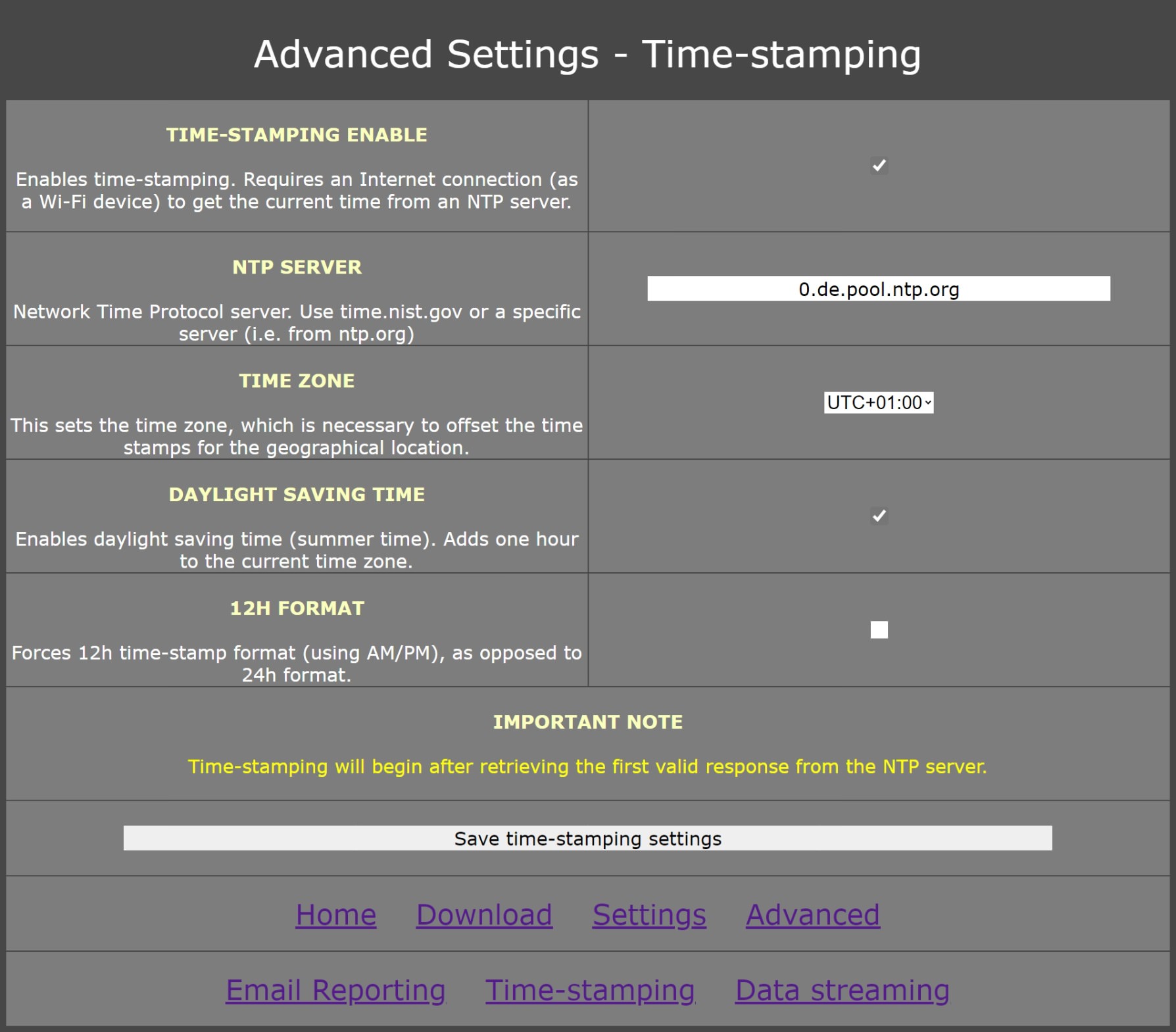

Um dies einzustellen, wählen Sie den Menüpunkt „Time-stamping“ und aktivieren Sie die Option „TIME-STAMPING ENABLE“. Darunter können Sie den voreingestellten Zeitserver belassen oder einen eigenen konfigurieren. Ich habe den NTP-Server 0.de.pool.ntp.org vom NTP-Pool Project (Projektseite) eingetragen. Für Deutschland wählen Sie unten im Bereich „TIME ZONE“ die Zeitzone „UTC+01:00“. Um die Sommer- und Winterzeitumstellung zu berücksichtigen, aktivieren Sie die Option „DAYLIGHT SAVING TIME“. Gegebenenfalls kann darunter noch das 12-Stunden-Zeitformat verwendet werden. Schließen Sie die Konfiguration mit der Schaltfläche „Save time-stamping settings“ ab.

Es erfolgt keine Rückmeldung, ob die Konfiguration erfolgreich war. Auch stehen die Zeitinformationen nicht für die normale Erfassung, sondern nur für das E-Mail-Protokoll zur Verfügung.

E-Mail-Protokoll

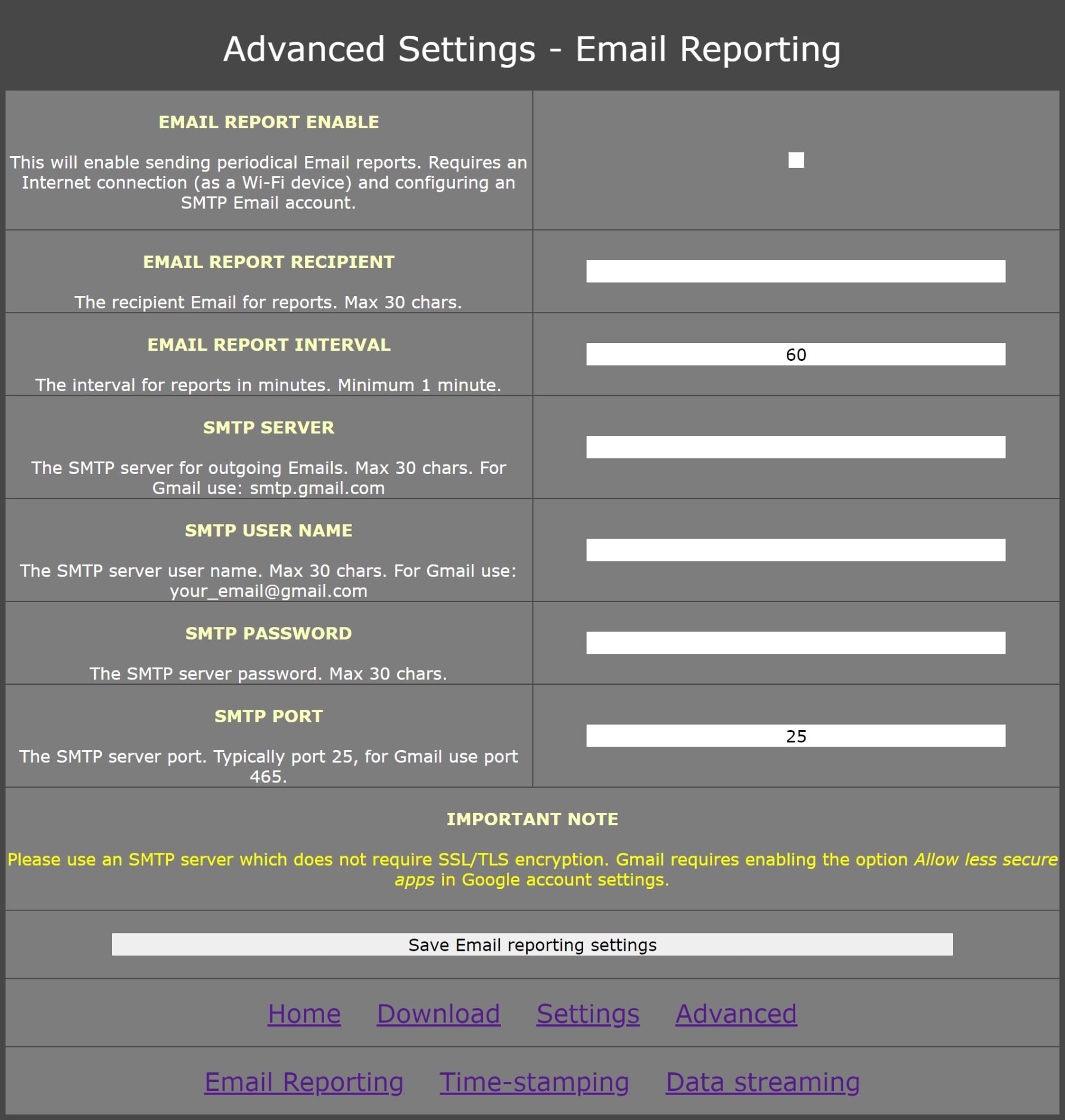

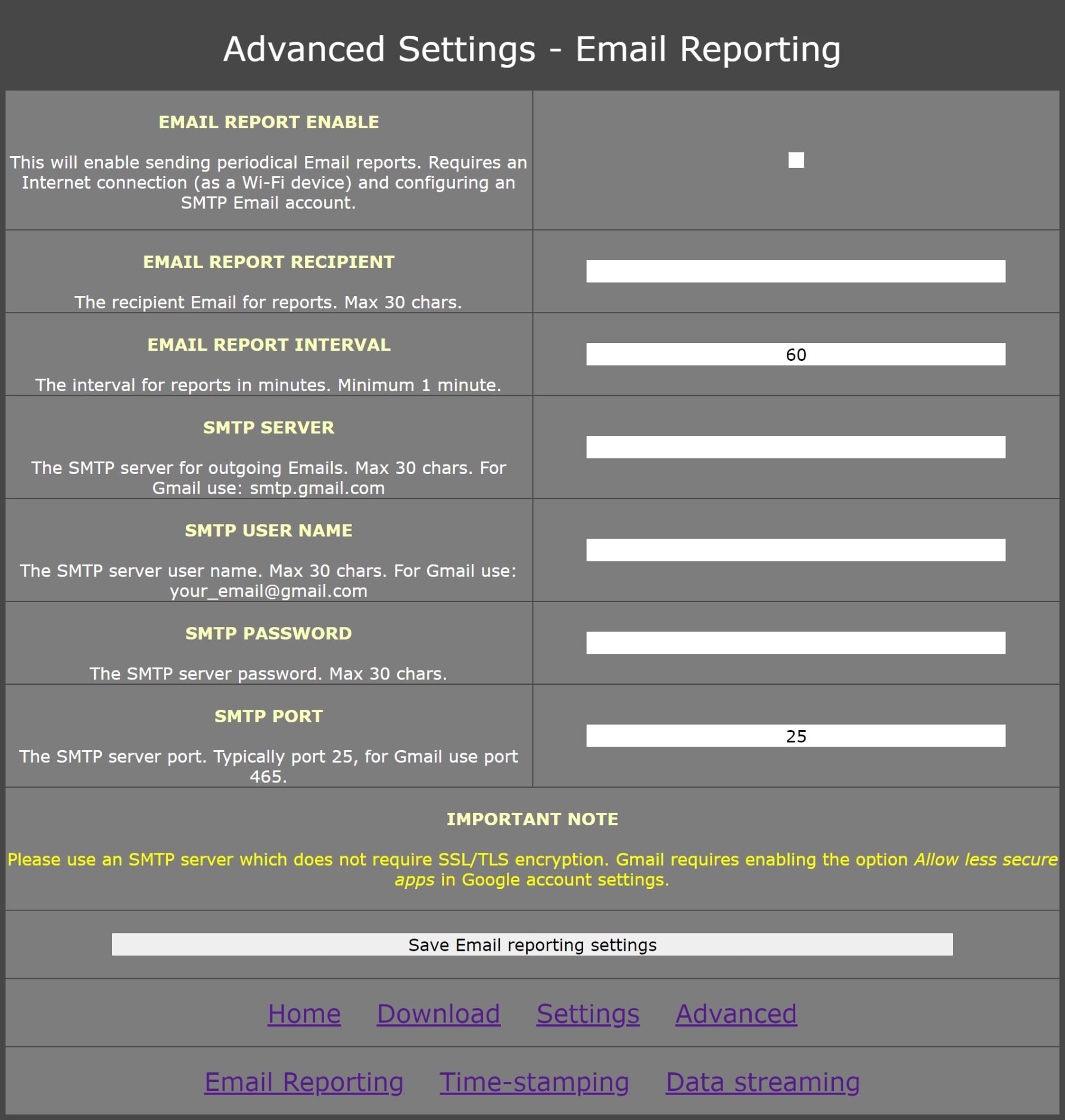

Einstellungen der E-Mail-Konfiguration

Einstellungen der E-Mail-Konfiguration

Um die unbemerkte Protokollierung der Tastatureingaben über das WLAN-Keylogger-Kabel per E-Mail zu versenden, wählen Sie den Menüpunkt „Email Reporting“. Mit der ersten Option „EMAIL REPORT ENABLE“ aktivieren Sie den Vorgang. Darunter tragen Sie bei „EMAIL REPORT RECIPIENT“ die E-Mail-Adresse des Empfängers ein. Und mit „EMAIL REPORT INTERVAL“ legen Sie fest, wie oft ein Bericht in Minuten versendet werden soll. Darunter tragen Sie noch die SMTP-Daten eines E-Mail-Postfachs ein. Beachten Sie, dass ein E-Mail-Postfach verwendet werden muss, das auch ohne SSL/TLS-Verbindung funktioniert. Schließen Sie den Vorgang mit einem Klick auf den Button „Save Email reporting settings“ ab.

Wird nun das AirDrive Forensic Keylogger Cable mit dieser Konfiguration angeschlossen, werden alle Tastatureingaben nach dem angegebenen Intervall automatisch per E-Mail versendet. Dies ermöglicht es Angreifern, das USB-Keylogger-Kabel im Voraus zu konfigurieren und es dann vor Ort zu platzieren, ohne es wieder entfernen zu müssen.

- 08.10.2025 (Workshop) Hacking- und Pentest-Hardware Workshop, Scheible UG, Balingen (weitere Infos)