WLAN-Verbindungen unterbrechen

Ein drahtloses LAN (WLAN) ist ein Computernetzwerk, das zwei oder mehrere Geräte kabellos miteinander verbindet. Dadurch haben Nutzer die Möglichkeit, sich innerhalb des Bereichs zu bewegen und mit dem Netzwerk verbunden zu bleiben. Über ein Gateway kann ein WLAN eine Verbindung zum Internet bzw. zu anderen Netzwerken herstellen. Die meisten modernen WLANs basieren auf dem IEEE 802.11-Standard und werden unter dem Markennamen Wi-Fi vermarktet.

Drahtlose LANs sind aufgrund ihrer einfachen Installation und Nutzung für den Einsatz zu Hause populär geworden. Sie sind auch in gewerblichen Objekten beliebt, die ihren Mitarbeitern und Kunden drahtlosen Zugang bieten. WLAN wird mittlerweile in vielen verschiedenen Produkten und Geräten eingesetzt. Das reicht von vernetzten Smartphones und Rechnern über smarte Fernseher bis hin zu medizinischen Geräten. Der Vorteil ist die hohe Bandbreite, dem gegenüber steht der erhöhte Energieverbrauch im Vergleich zu Bluetooth.

WLAN-Verbindungen sind auf der einen Seite flexibel, auf der anderen Seite lassen sie sich schlechter kontrollieren bzw. eingrenzen. Dadurch sind sie häufig auch von außerhalb des Grundstücks des Betreibers erreichbar. Das wird von Angreifern ausgenutzt. Mittels Deauther können zum Beispiel WLAN-Verbindungen unterbrochen werden.

Bei einem Deauther-Angriff wird das Deauthentication Signal des Access Point gefälscht und damit dem Endgerät eine Beendung der Verbindung fälschlicherweise signalisiert. Die Funktion ist dazu gedacht, wenn ein System aus mehreren Access Points verwendet wird, dass ein Teilnehmer von einer überlasteten Station abgemeldet wird und sich mit einem anderen Access Point verbindet. Dieses Signal kann einfach gefälscht werden und damit kann gezielt die WLAN-Verbindung unterbrochen werden. Zum Beispiel kann ein Angreifer damit eine WLAN-Überwachungskamera ausschalten.

WLAN Deauther Hardware

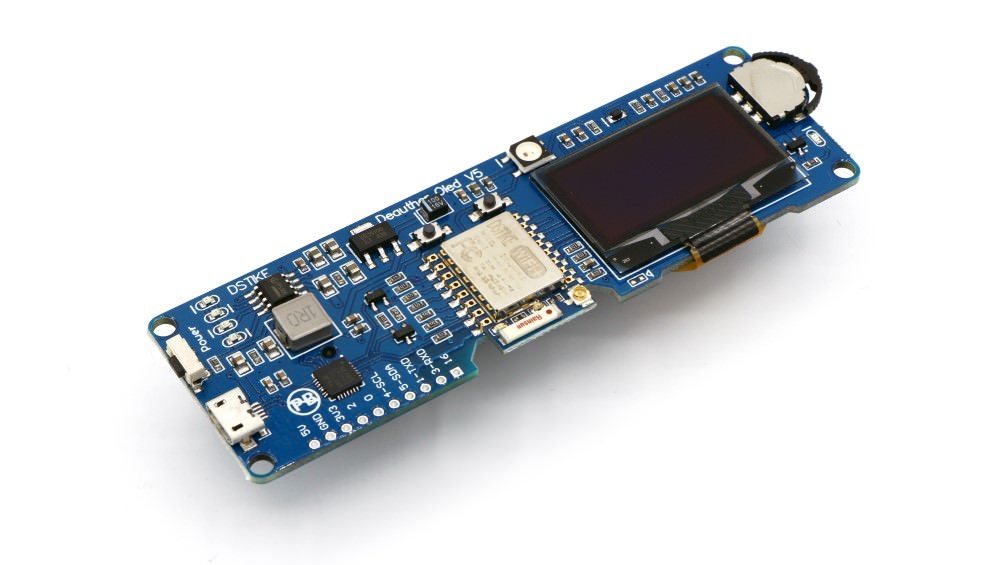

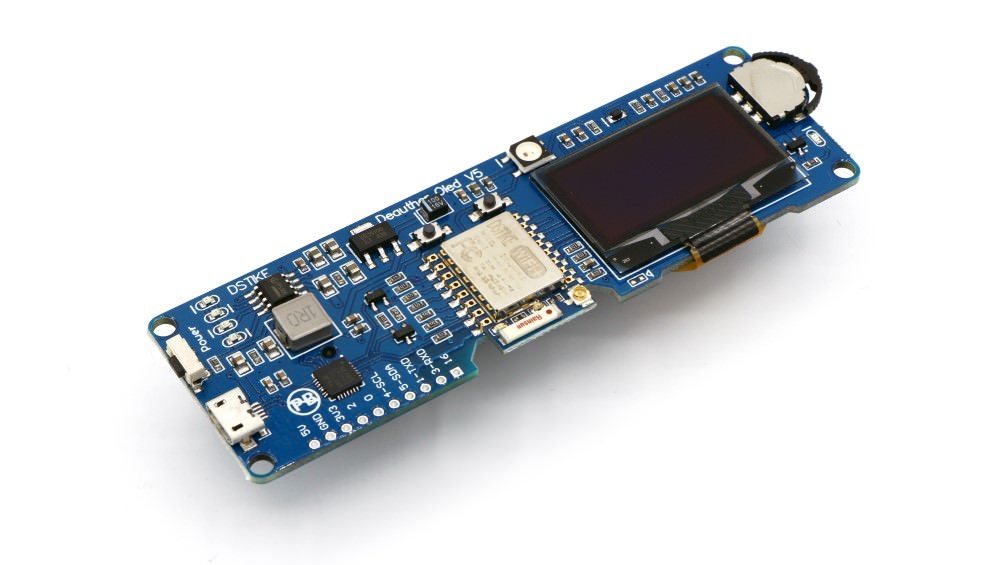

Der Deauther-Angriff kann auf verschiedene Wege durchgeführt werden. Neben der Realisierung mit einem normalen Notebook gibt es dafür auch spezialisierte Hardware. Diese Tools werden als Deauther bezeichnet. Fortgeschrittene Geräte haben ein Display und einen kleinen Joystick für die Steuerung. Mit dem Deauther kann nach WLANs in der Nähe gescannt und dann ein bestimmtes WLAN-Netzwerk ausgewählt werden. Anschließend schickt der Deauther das fingierte Deauthentication Signal im Namen des Access Point. Alle Geräte in Reichweite, die mit diesem Netzwerk verbunden sind und das Signal erhalten, führen eine Trennung durch. Solange der Angriff noch läuft, können sich die Geräte nicht wieder mit diesem Netzwerk verbinden. Um das Deauthentication Signal zu senden, muss der Angreifer nicht die Zugangsdaten zum WLAN kennen, da es sich um einen Management Frame handelt und nur die Daten verschlüsselt werden.

WiFi Deauther mit Display

WiFi Deauther mit Display

Neben der speziell dafür vorgesehenen Hardware können auch verschiedene Boards mit dem WLAN-Chipsatz ESP8266 genutzt werden, um einen Deauther-Angriff durchzuführen. Das Projekt ESP8266 Deauther 2.0 auf GitHub stellt dafür die passenden Werkzeuge und Programmcodes bereit.

Störsender

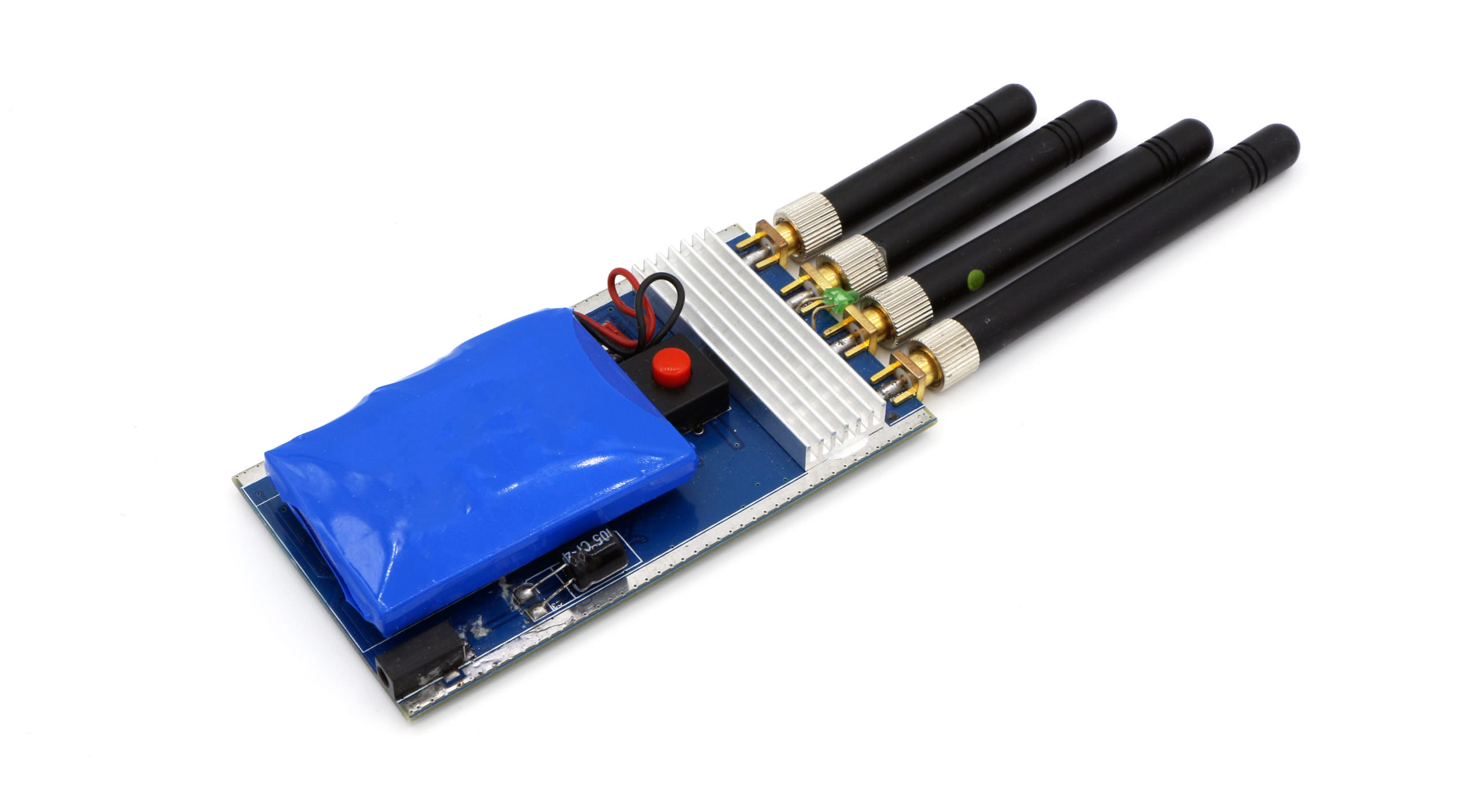

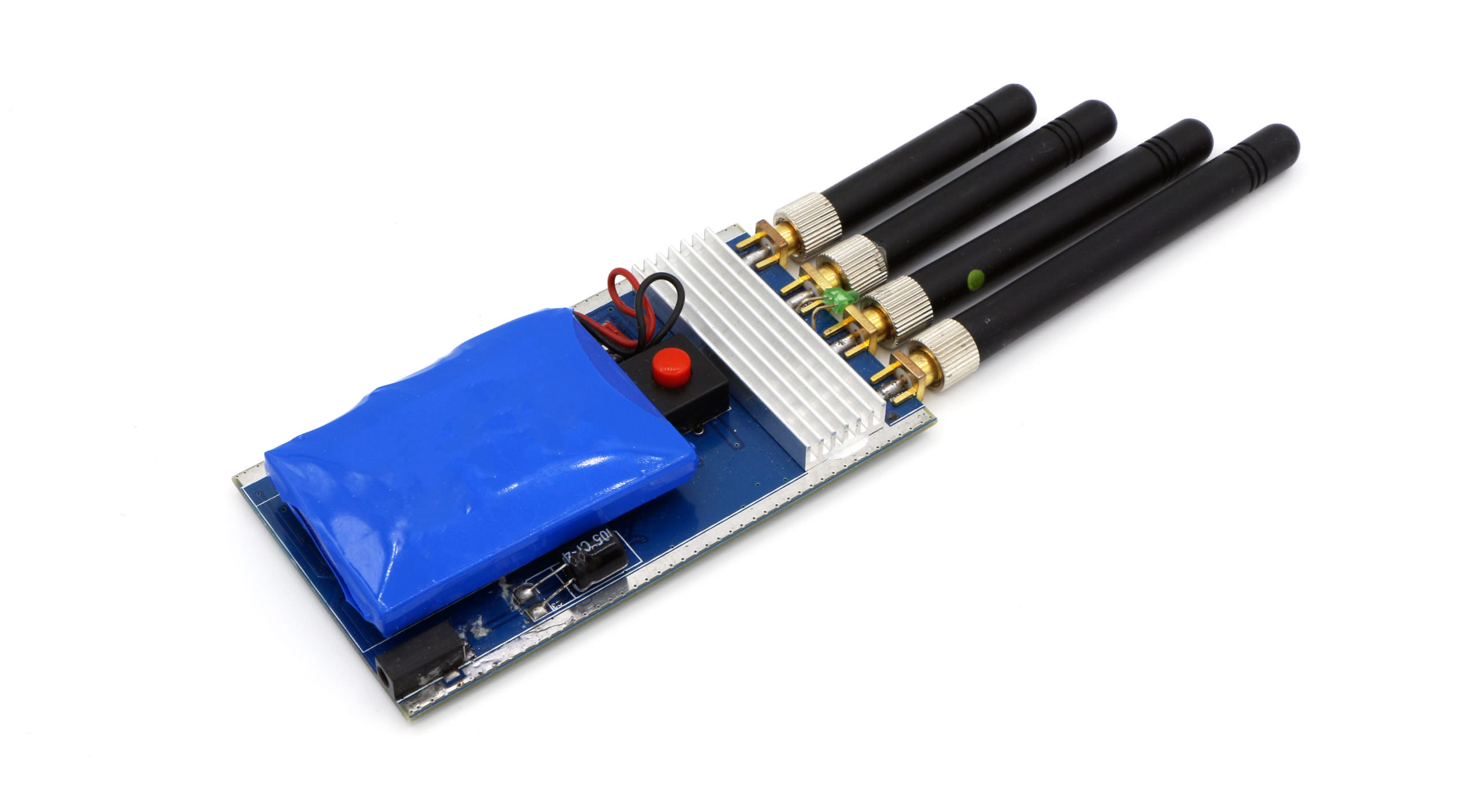

Eine andere Methode, um ein WLAN-Signal zu unterbrechen, ist die Verwendung von Störsendern. Ein Störsender sendet auf einer bestimmten Frequenz ein zufälliges Signal (Rauschen oder Pulse) mit möglichst großer Stärke und überlagert so die ursprüngliche Übertragung. Diese Geräte werden auch als Jammer und der Vorgang als Noise Jamming bezeichnet.

Mobiler Störsender mit Akku, der WLAN-Verbindungen unterbrechen kann

Mobiler Störsender mit Akku, der WLAN-Verbindungen unterbrechen kann

Weitere Informationen zum Thema Störsender gibt es im Artikel „Blockade mit Störsender“.

Gegenmaßnahmen

Bei der Verwendung von WLAN müssen neueste Sicherheitsprotokolle aktiviert werden, die der Standard IEEE 802.11w bereitstellt, um einen Schutz gegen Deauther-Angriffe zu realisieren. Diese Methode wurde allerdings nur von wenigen Herstellern und meistens nur in hochpreisigen Geräten umgesetzt. Gleichzeitig müssen die Clients auch den Standard unterstützen.

Zusätzlich sollte das Netz kontinuierlich auf Anomalien untersucht werden. Eine Unterbrechung eines Signals zu einem dauerhaften Client muss zum Beispiel als Angriff gewertet werden und entsprechend Alarm auslösen.

Artikelserie

Dieser Blogartikel ist Teil der Artikelserie Netzwerk Spionage, in der ich verschiedene Arten von Angriffsmethoden über die Netzwerkschnittstellen beschreibe, damit diese erkannt und effektive Gegenmaßnahmen getroffen werden können. In der Artikelserie, die dem Themenschwerpunkt Hacking Hardware angehört, werden die folgenden Artikel erscheinen: