Anmeldeverfahren: Artikel in der t3n Nr. 71

Nachdem in der Ausgabe Nr. 69 des t3n-Magazins mein Artikel „Abwehrstrategien gegen DDoS-Attacken“ erschienen ist, habe ich nun für die Ausgabe Nr. 71 erneut einen Artikel geschrieben. Dieses Mal beschäftigte ich mich mit dem Thema Anmeldeverfahren und welche Methode es gibt, um sichere Logins zu realisieren. Dabei zeigte ich konkrete Anwendungsszenarien für verschiedene Content Management Systeme auf.

Anmeldeverfahren Artikel

Accounts gehackt und Passwörter geknackt – die Meldungen über erfolgreiche Angriffe von Cyberkriminellen reißen nicht ab. Häufig stehen dabei Anmeldeverfahren im Fokus der Angreifenden, um in ein System einzudringen und von dort aus die Kontrolle über andere Systeme zu übernehmen. Für die effektive Absicherung von Log-ins stehen mehrere Methoden zur Verfügung und mit Passkey sogar eine Technik, mit der wir in Zukunft gar keine Passwörter mehr eingeben müssen.

Angriffe auf Passwörter

Bei dieser Untersuchung der Passwörter des US-Innenministeriums wurden verschiedene Methoden verwendet, um die Passwörter zu knacken. Dazu wurden Begriffe aus dem Umfeld des Personals und bekannte Passwörter aus früheren Hacks verwendet. Grundsätzlich gibt es drei Methoden, um Passwörter anzugreifen:

Viele Menschen neigen dazu, Passwörter mit einem persönlichen Bezug zu verwenden wie z.B. das eigene Geburtsdatum, das des Partners oder den Namen des Haustiers. Im geschäftlichen Umfeld werden häufig Tätigkeiten, Produktnamen oder Abkürzungen verwendet. Angreifende machen sich dies zunutze und sammeln mit Hilfe von Tools diese Begriffe automatisiert aus Webseiten und Dokumenten, kombinieren sie, fügen Zahlen und Sonderzeichen hinzu oder wenden Regeln für vermeintlich sichere Passwörter an (a > @, e > €, …). Mit diesen Passwortvarianten werden Listen, auch Wörterbücher genannt, generiert, die dann für Angriffe verwendet werden.

Für viele Online-Aktionen wie das Herunterladen einer Datei oder eine Reservierung ist ein Account auf irgendeiner Website erforderlich. Ein Account ist schnell erstellt und allzu oft wird das gleiche Passwort wie für den eigenen Firmenaccount verwendet. Gleichzeitig werden schlecht gesicherte Websites, die beispielsweise veraltete Komponenten verwenden, häufig angegriffen und die Daten inklusive der Zugangsdaten gestohlen. Angreifende nutzen daher erbeutete Passwörter aus Leaks und Hacks, die oft mit einer E-Mail-Adresse verknüpft sind, um andere Dienste zu knacken. So entstehen riesige, zum Teil nach Häufigkeit sortierte Listen, die die Angreifenden für ihre Attacken nutzen. Bei gezielten Angriffen wird in den Leaks nach der E-Mail-Adresse des Ziels gesucht, um bereits bekannte Passwörter auszuprobieren.

Kommen Angreifende mit den ersten beiden Ansätzen nicht weiter, kommt die Brute-Force-Methode zum Einsatz. Dabei werden alle möglichen Kombinationen der Reihe nach durchprobiert. Dies erfordert zwar enorme Ressourcen (Rechenleistung und Zeit), aber theoretisch kann damit jedes Passwort geknackt werden. Je kürzer das Passwort ist, desto schneller kommen die Angreifenden zum Erfolg.

Die Empfehlungen, das Personal zu zwingen, seine Passwörter regelmäßig zu ändern, gelten heute als überholt. Es hat sich gezeigt, dass dies dazu führt, dass eher einfache Passwörter verwendet werden, die einfach durchnummeriert sind. Häufige Änderungen erhöhen auch die Gefahr, dass Passwörter auf einem Zettel in der Nähe des Arbeitsplatzes notiert werden. Auch zu komplexe Regeln führen dazu, dass Passwörter notiert werden und die Akzeptanz von Sicherheitsmaßnahmen sinkt.

Heutzutage wird empfohlen, ein möglichst langes Passwort zu verwenden. Dazu können Sie einfach mehrere Wörter aneinanderreihen – am besten Wörter, die normalerweise nicht im selben Zusammenhang verwendet werden. Wenn Sie sich dazu ein Bild vorstellen, in dem die entsprechenden Gegenstände oder Handlungen vorkommen, können Sie sich das Passwort noch leichter merken. Wenn Sie beispielsweise drei längere Wörter verwenden und zwischen den Wörtern eine Zahl und ein Sonderzeichen einfügen, wird das Knacken des Passworts sehr lange dauern.

Anmeldeverfahren absichern

Um sich gegen die oben beschriebenen Angriffe zu schützen, gibt es verschiedene Gegenmaßnahmen. Diese Methoden werden von vielen Content Management Systemen bereits unterstützt oder können durch Plugins nachgerüstet werden. In meinem Artikel „Sichere Logins ganz ohne Passwörter“ habe ich die folgenden Methoden zur Absicherung von Anmeldeverfahren vorgestellt:

- Passwortmanager

- Zwei-Faktor-Authentisierung (2FA)

- Hardware-Tokens

- Passkey

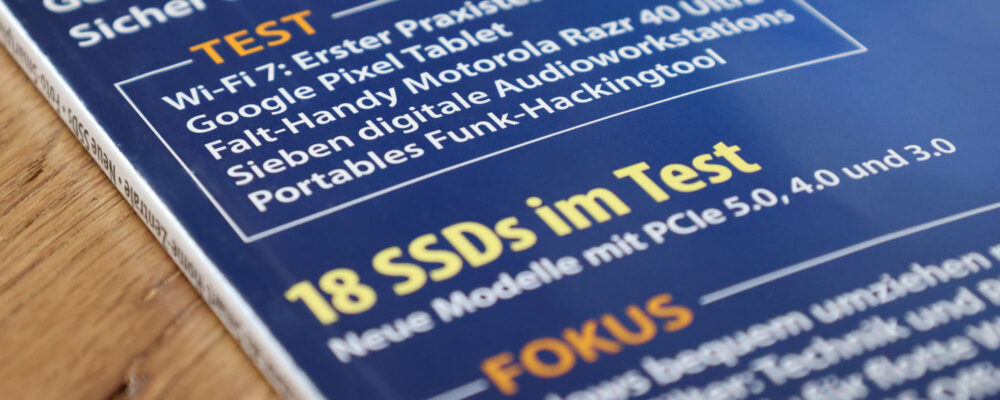

t3n-Magazin Nr. 71

Mein Artikel „Sichere Logins ganz ohne Passwörter“ ist in der Ausgabe Nr. 71 des t3n-Magazins in der Kategorie „Software, Entwicklung und Design“ auf den Seiten 154-157 erschienen. Die Ausgabe kann direkt im Online-Shop oder im gut sortierten Zeitschriftenhandel gekauft werden.