Neue Auflage des Buches „Hacking & Security“

Nach Erscheinen meines eigenen Buchs „Hardware & Security“ im Rheinwerk Verlag, wurde ich von meinem Lektor gefragt, ob ich nicht Lust hätte, für die nächste Ausgabe des Buches „Hacking & Security“ ein Kapitel über das Thema IT-Forensik zu schreiben.

Natürlich habe ich die Chance sehr gerne ergriffen und habe zugesagt. Das Buch „Hacking & Security“ kannte ich natürlich schon davor. Das umfangreiche Werk ist ein universelles Handbuch im Bereich der Informationssicherheit und fast schon ein Standardwerk, das eine große Verbreitung hat. Vermutlich kommt jede Studentin und jeder Student im Bereich IT-Security mit diesem Buch in Berührung.

Die vorherige Ausgabe hatte schon einen ordentlichen Umfang von über 1000 Seiten und ist ein richtiger Wälzer, in dem sehr viel Wissen steckt. Die Herausforderung für mich war dann, das umfangreiche Themengebiet der IT-Forensik spannend in kompakter Form zu erklären – denn ich sollte nur ungefähr 30 Seiten schreiben.

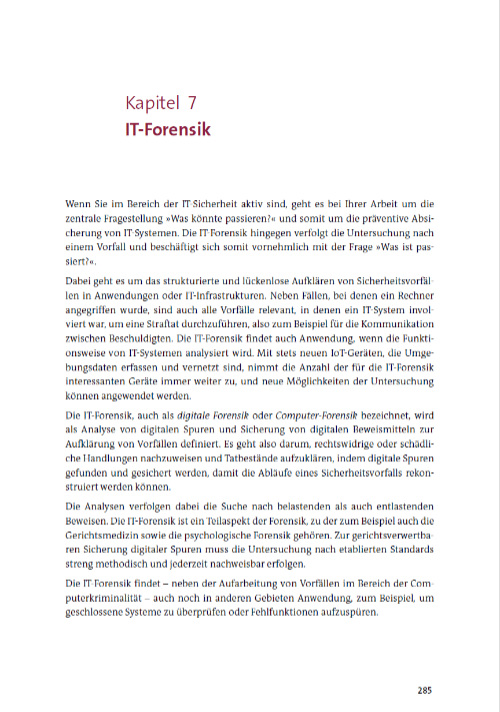

Kapitel IT-Forensik

Kapitel IT-Forensik

Kapitel IT-Forensik

Um die Leserinnen und Leser an das Themenfeld der IT-Forensik fundiert heranzuführen, entschied ich mich für eine abstrakte, aber auch gleichzeitig sehr praxisorientierte Form, um dem Umfang gerecht zu werden. So fokussierte ich mich primär auf die Anwendung der forensischen Methoden und habe den formalen Ablauf einer Untersuchung und die dazugehörigen theoretischen Modelle sowie die juristische Sicht des Themas ausgeklammert.

Im Abschnitt „Methodische Analyse von Vorfällen“ zeige ich auf, bei welchen Szenarien die IT-Forensik zum Einsatz kommt und welche Bedeutung den digitalen Spuren zukommt. Danach gehe ich direkt in die Praxis über und zeige in „Post-Mortem-Untersuchung“ exemplarisch eine forensische Untersuchung einer Sicherung eines kompletten Systems und danach in „Live-Analyse“, welche Informationen aus der Sicherung des Arbeitsspeichers gewonnen werden können. Zum Abschluss zeige ich in „Forensic Readiness“ auf, welche Schritte vor einem Vorfall unternommen werden können, um im Ernstfall vorbereitet zu sein.

Artikelserie Hacking & Security

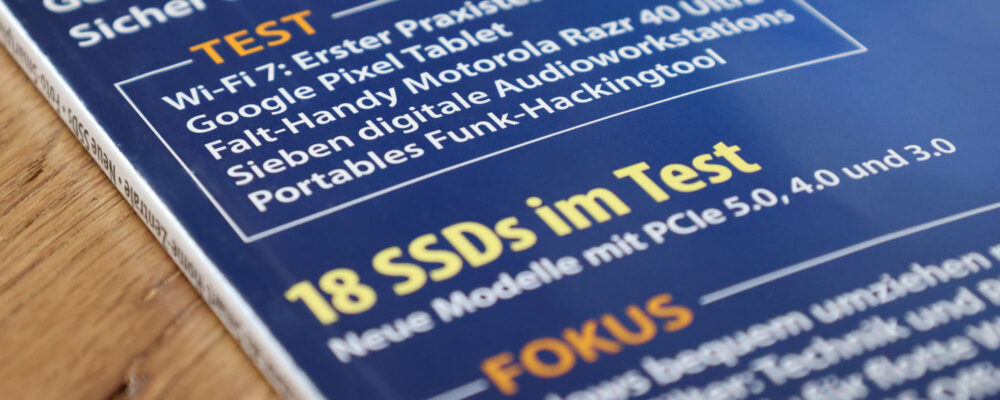

Buch Hacking & Security – Rheinwerk Computing

Buch Hacking & Security – Rheinwerk Computing

Dieser Blog-Artikel ist Teil der Hacking & Security Artikelserie, in der ich einen Einblick in mein Kapitel „IT-Forensik“ gebe, das im Fachbuch „Hacking & Security“ erschienen ist. In diesem Kapitel gebe ich einen fokussierten Einblick, wann forensische Untersuchungen zum Einsatz kommen und wie diese ablaufen.

Direkt zum Buch (Rheinwerk Verlag) | Download Leseprobe (PDF-Datei)

Die Artikelserie „Hacking & Security“ umfasst die folgenden Beiträge:

- Neue Auflage des Buches „Hacking & Security“

- Über das Buch „Hacking & Security“

- Zielsetzung und Einsatzgebiete der IT-Forensik

- Durchführung von IT-Forensik Untersuchungen