Durchführung von IT-Forensik Untersuchungen

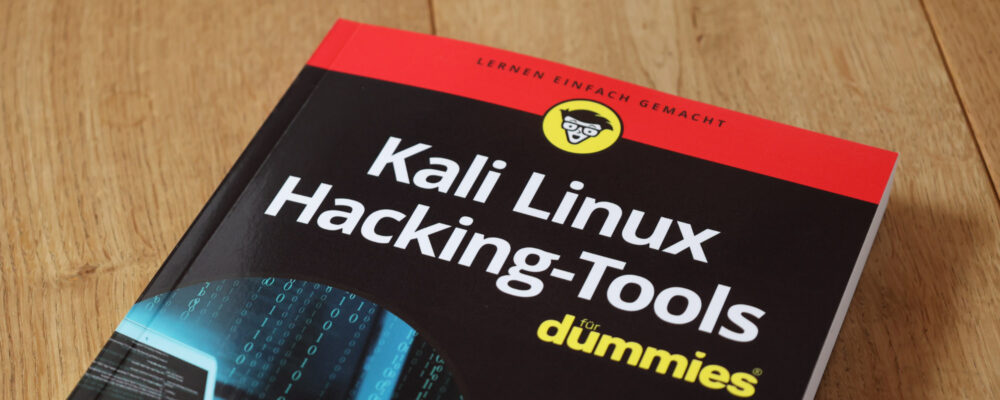

Die Neuauflage des umfassenden Handbuches im Bereich IT-Sicherheit ist im Dezember 2022 erschienen. In der Hacking & Security Artikelserie stelle ich mein Kapitel über IT-Forensik vor. Im ersten Blog-Post Neue Auflage des Buches „Hacking & Security“ gab ich einen Überblick über das Fachbuch. Im nächsten Artikel Über das Buch „Hacking & Security“ ging es um den Aufbau des über 1200 Seiten starken Buches und die anderen Mitautoren. Der dritte Beitrag Zielsetzung und Einsatzgebiete der IT-Forensik beschäftigt sich mit der Anwendung der Methoden der IT-Forensik. Im letzten Teil der Artikelserie geht es nun um die Durchführung von IT-Forensik Untersuchungen.

Methodische Analyse von Vorfällen

Um die Akzeptanz einer forensischen Untersuchung auch von Dritten zu gewährleisten, muss diese nach allgemeingültigen Standards durchgeführt werden. Sie folgen den Grundsätzen des wissenschaftlichen Arbeitens. Im Folgenden einige wichtige Punkte:

- Nachvollziehbarkeit: Alle Schritte müssen so dokumentiert werden, damit sie von Dritten nachvollzogen werden können.

- Wiederholbarkeit: Alle Informationen müssen vorhanden sein, damit das Ergebnis jederzeit von einer beliebigen Person reproduziert werden kann.

- Integrität: Die erhobenen Informationen und daraus gewonnene Erkenntnisse müssen gegen eine spätere Änderung abgesichert werden.

- Vollständigkeit: Es dürfen keine Erkenntnisse weggelassen werden, auch wenn sie für die Zielsetzung als nicht relevant eingestuft wurden.

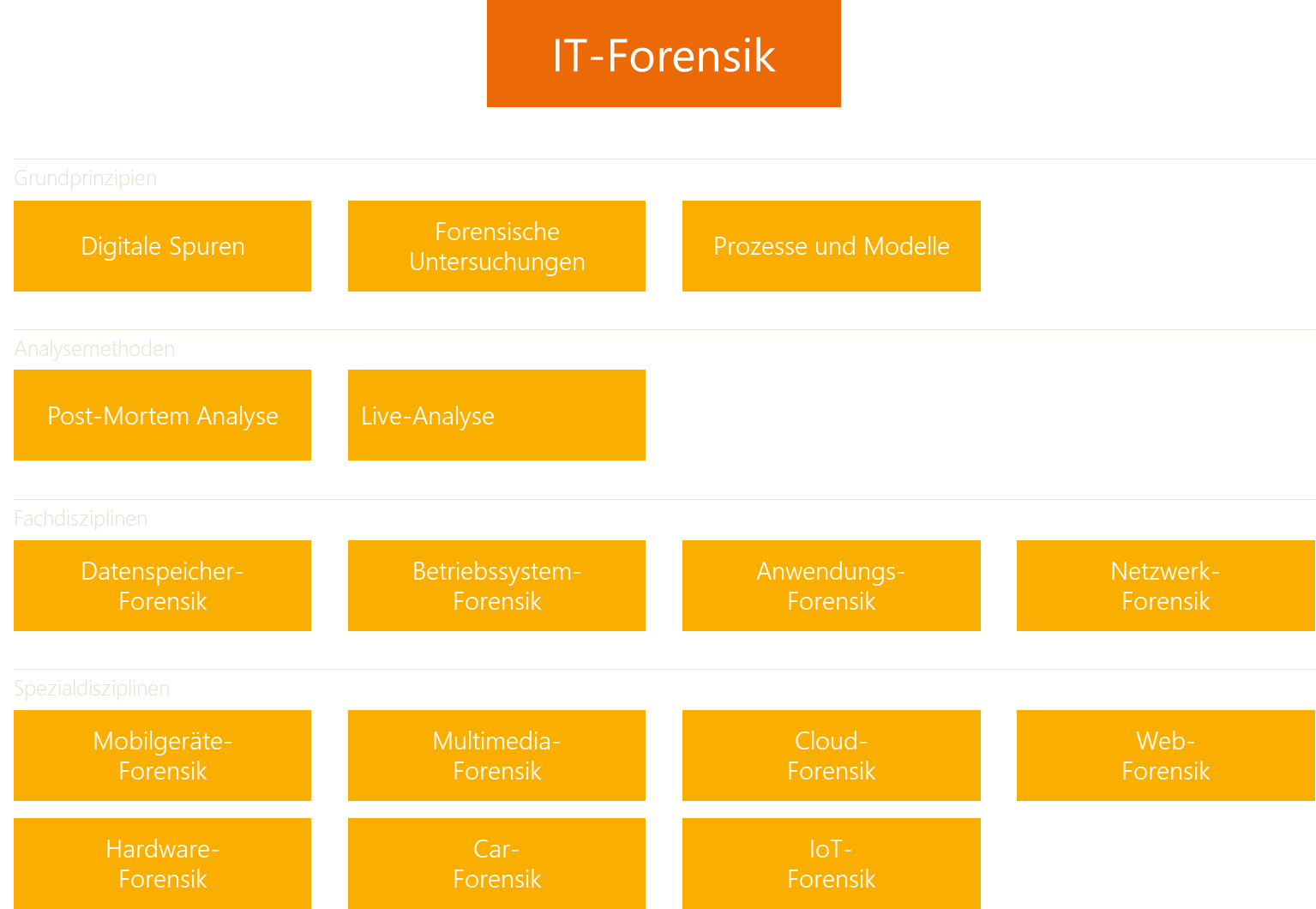

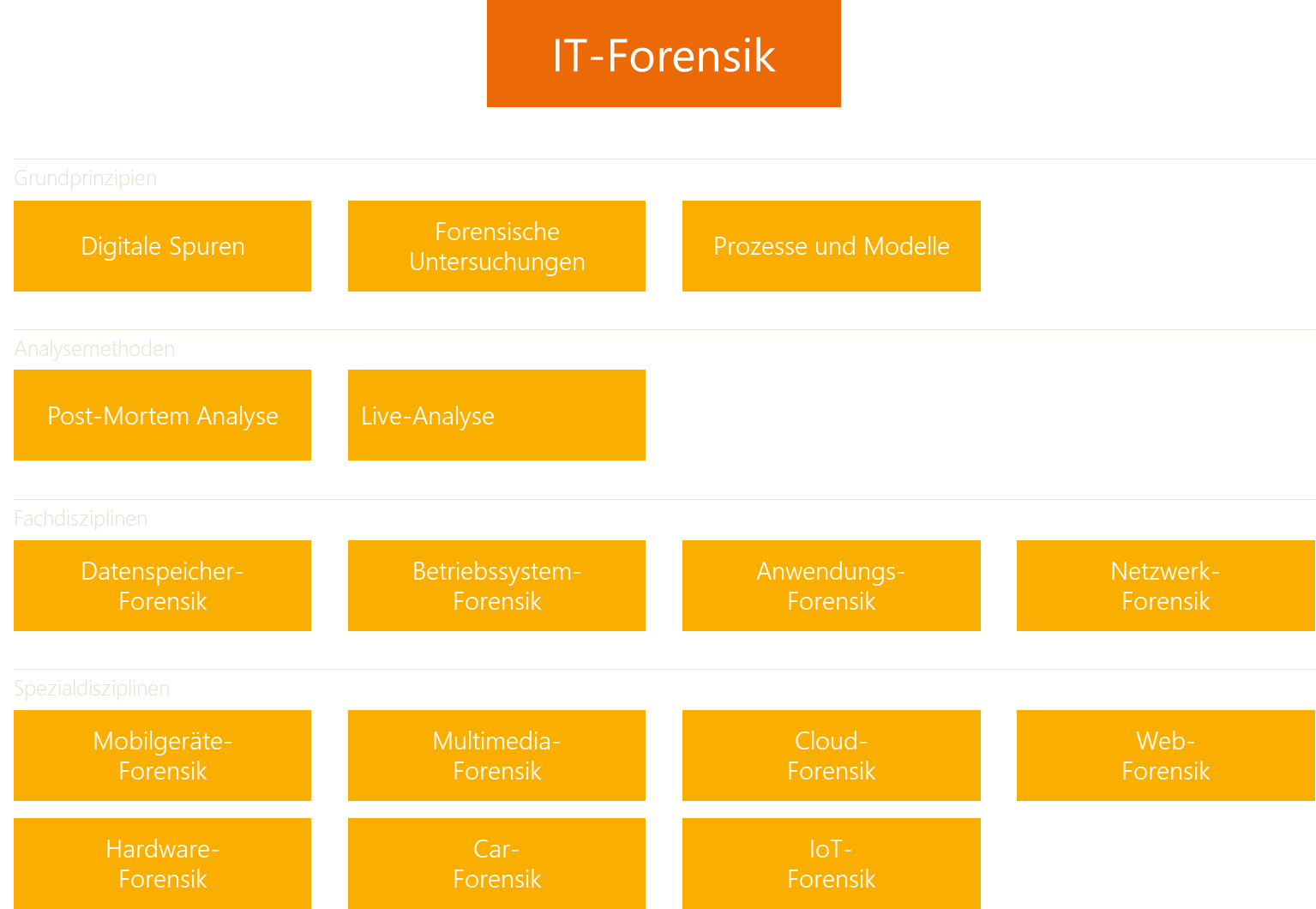

Die nachfolgende Grafik gibt einen Überblick über die Handlungsfelder der IT-Forensik:

Überblick über das Themenfeld IT-Forensik

Überblick über das Themenfeld IT-Forensik

Post-Mortem-Untersuchung

Bei einer typischen IT-Forensik-Untersuchung wird eine forensische Kopie eines Speichers erstellt und diese anschließend untersucht. Als Erstes wird ein Überblick erstellt, dazu gehört etwa welche Benutzer existieren und welche Anwendungen installiert sind.

Anschließend wird die Nutzung des Systems für einen relevanten Zeitraum rekonstruiert. So wird anhand von Zeitstempeln der Dateien rekonstruiert, welche Dateien wann geöffnet oder zum letzten Mal geändert wurden. Anschließend werden die Daten von Anwendungen ausgewertet, um etwa das Surfverhalten zu rekonstruieren.

Wichtig dabei ist, dass bei einer forensischen Untersuchung nur das System analysiert wird und zum Beispiel nachgewiesen werden kann, dass mit einem bestimmten Account eine spezifische Aktion durchgeführt wurde. Es kann aber keine Zuordnung zu einer Person erfolgen, da es meist keinen Nachweis gibt, dass diese Person auch den Account zu diesem Zeitpunkt genutzt hat. Es könnte auch jemand anderes die Zugangsdaten ausgespäht und die Aktionen durchgeführt haben.

Live-Analyse

Neben der Untersuchung eines forensischen Abbildes ist auch die Untersuchung eines laufenden Systems sehr interessant. Da es zum Beispiel auch Schadsoftware gibt, die sich nur im Arbeitsspeicher befindet und nach dem Ausschalten eines Rechners nicht mehr analysiert werden kann.

Grundsätzlich lassen sich im Abbild des Arbeitsspeichers die aktiven Prozesse, geöffnete Netzwerkverbindungen und Zugriffe auf Dateien erkennen. Aber zum Teil können auch eingegebene Passwörter, wie das Passwort zum Öffnen eins Passwortspeichers, aus dem Speicher extrahiert werden.

Bei einer Live-Analyse muss dabei sehr strukturiert vorgegangen werden, da jede Aktion das Zielsystem verändert. Diese Änderungen können nicht vermieden werden, daher müssen sie minimal gehalten und genau protokolliert werden.

Zusammenfassung

Die IT-Forensik ist ein spannendes Themenfeld, bei dem zum einen viel Wissen aus verschiedenen Bereichen benötigt wird, zum anderen gibt es aber auch ständig Neues zu entdecken.

Es war für mich eine große Freude, an diesem bereits sehr bekannten Fachbuch mitzuschreiben und ein neues Kapitel beizusteuern. Für das IT-Forensik-Kapitel habe ich „nur“ Platz für 30 Seiten vom Verlag bekommen, da das Buch zwar größer werden durfte, aber doch nicht allzu groß. Um in diesem Rahmen das Thema IT-Forensik zu schreiben, habe ich mich darauf konzentriert, den Charakter von forensischen Untersuchungen zu vermitteln, ohne dass allzu viel Theorie benötigt wird. So habe ich auch einige Aspekte wie die juristische Sichtweise entsprechend auch ausgeklammert. Für einen möglichst großen Nutzen für die Leserinnen und Leser habe ich das Kapitel wie einen Leitfaden für die Durchführung einer Untersuchung geschrieben.

Ich wünsche Ihnen viel Spaß beim Stöbern und Lesen des Buches Hacking & Security.

Artikelserie Hacking & Security

Buch Hacking & Security – Rheinwerk Computing

Buch Hacking & Security – Rheinwerk Computing

Dieser Blog-Artikel ist Teil der Hacking & Security Artikelserie, in der ich einen Einblick in mein Kapitel „IT-Forensik“ gebe, das im Fachbuch „Hacking & Security“ erschienen ist. In diesem Kapitel gebe ich einen fokussierten Einblick, wann forensische Untersuchungen zum Einsatz kommen und wie diese ablaufen.

Direkt zum Buch (Rheinwerk Verlag) | Download Leseprobe (PDF-Datei)

Die Artikelserie „Hacking & Security“ umfasst die folgenden Beiträge: