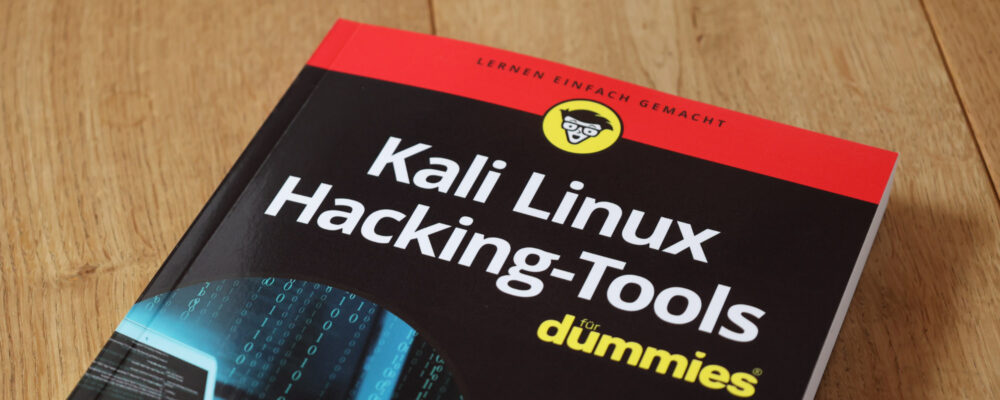

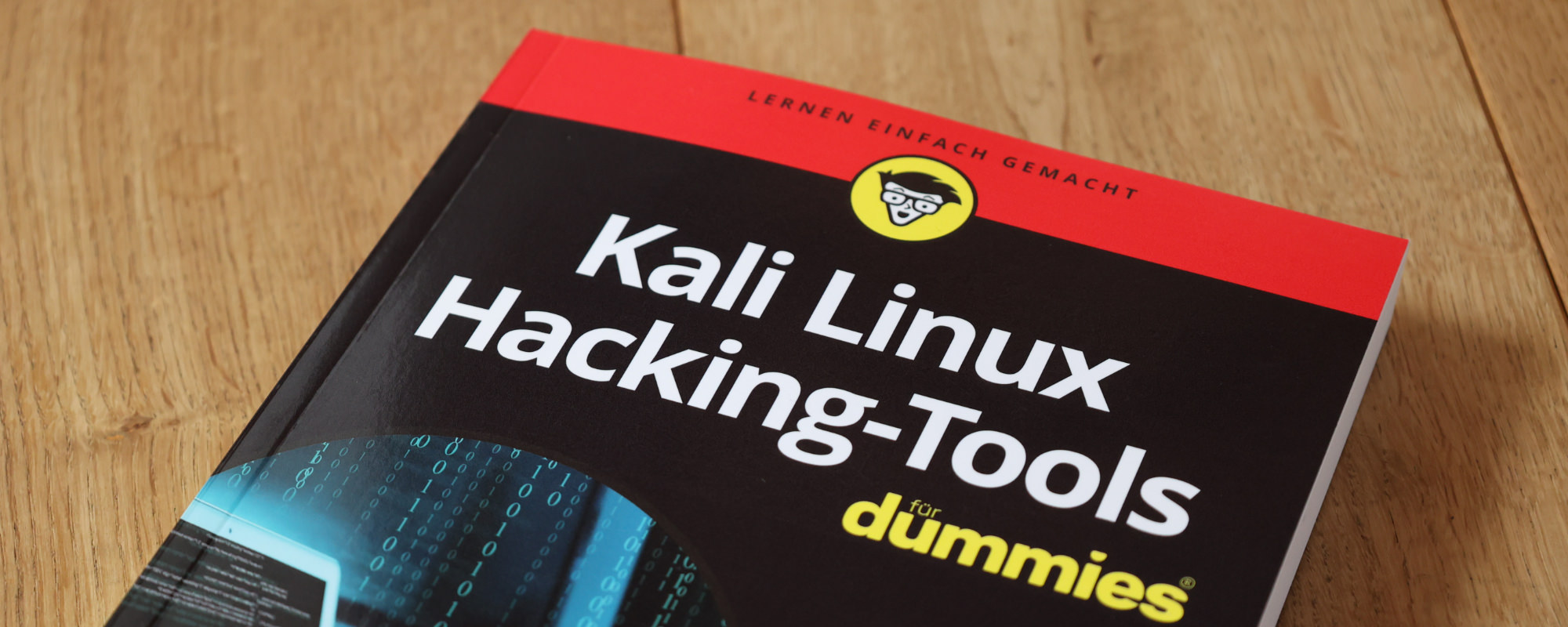

Mein neuestes Buch: Kali Linux Hacking-Tools

Das Buch „Kali Linux Hacking-Tools“ ist erschienen

Das Buch „Kali Linux Hacking-Tools“ ist erschienen

IT-Sicherheit ist heutzutage ein hochaktuelles Thema und fast täglich in den Medien präsent. Immer wieder hört man von spektakulären Hackerangriffen und gefährlichen Ransomware-Attacken, die ganze Unternehmen lahm legen. Angesichts dieser Herausforderungen könnte schnell der Eindruck entstehen, IT-Sicherheit sei ein hoffnungsloses Thema. Doch es gibt gute Nachrichten: Es gibt verschiedene Strategien und Methoden, um Angreifenden erfolgreich zu begegnen. Der erste Schritt ist, ihre Werkzeuge zu kennen und zu verstehen.

Dieser Bereich der IT-Sicherheit wird auch als „offensive Sicherheitsmaßnahmen“ bezeichnet. Dabei werden eigene Systeme angegriffen, um herauszufinden, welche Schwachstellen bestehen und welche Auswirkungen ein realer Angriff haben könnte. Ein wichtiges Werkzeug ist dabei Kali Linux – ein Betriebssystem, das speziell für Pentests und IT-Forensik entwickelt wurde.

Für alle, die sich mit proaktiver IT-Sicherheit beschäftigen, ist Kali Linux ein unverzichtbares Werkzeug. Denn nur, wer die Methoden und Werkzeuge der Angreifenden kennt, kann sich erfolgreich vor Angriffen schützen. Auch wenn die Komplexität von IT-Systemen zunimmt und die Zahl der unterschiedlichen Komponenten immer größer wird, gibt es also durchaus Möglichkeiten, die eigene IT-Sicherheit zu erhöhen.

Kali Linux

Kali Linux ist ein Betriebssystem, das speziell für Penetrationstests und IT-Forensik entwickelt wurde. Es basiert auf Debian und enthält eine umfangreiche Sammlung von Werkzeugen und Anwendungen, die für Sicherheitstests und -analysen benötigt werden. Dabei sind die gleichen Hacking-Tools installiert, die auch von Angreifenden verwendet werden. Damit ist Kali Linux das Standardwerkzeug in der IT-Sicherheitsbranche und ein geeignetes Mittel, um die Systemsicherheit im Unternehmen zu überprüfen.

Kali Linux ist ein sehr leistungsfähiges Werkzeug, das von Sicherheitsexperten, Penetrationstestern und IT-Forensikern eingesetzt wird, um Schwachstellen in IT-Systemen aufzudecken und zu analysieren. Dabei können sowohl interne als auch externe Schwachstellen getestet werden. Zu den Anwendungen, die in Kali Linux enthalten sind, gehören unter anderem Netzwerk-Scanning-Tools, Schwachstellen-Scanner, Forensik-Tools, Angriffswerkzeuge und Passwort-Cracker. Mit diesen Werkzeugen kann ein Sicherheitsexperte eine umfassende Analyse der IT-Sicherheit durchführen und Schwachstellen aufdecken, bevor sie von den Angreifenden ausgenutzt werden können.

Das Buchprojekt

Der Verlag Wiley VCH hat mich gefragt, ob ich Interesse hätte, ein Buch über Kali Linux zu schreiben. Da ich schon sehr lange mit dem System arbeite und die ganzen Tools sehr spannend finde, habe ich mir zwei Mitautoren gesucht und zugesagt.

Das Ziel war von Anfang an, ein sehr praxisorientiertes Buch zu schreiben, das sich direkt auf die Tools konzentriert. Es ist daher für Leute geeignet, die schon einmal mit Kali Linux gearbeitet haben und ein konkretes Problem untersuchen wollen. Gleichzeitig bietet es aber auch Anfängern bzw. Anfängerinnen genügend Material und Hilfestellung, um Kali Linux schnell für erste Tests einsetzen zu können.

Es hat super viel Spaß gemacht, tief in die Materie der Hacking Tools einzutauchen und Kali Linux noch einmal intensiver kennenzulernen.

Autoren

Das Buch über Kali Linux habe ich zusammen mit zwei weiteren Autoren geschrieben. Wir kennen uns aus unserer gemeinsamen Zeit an der Hochschule Albstadt-Sigmaringen und sind alle IT-Security-Enthusiasten ;-). In diesem Buch habe ich die Teile „Information Gathering“, „Password Attacks“, „Forensic Tools“ und „Der Top-Ten-Teil“ geschrieben.

Felix Alexa (falexa.de) kennt die Taktiken der Angreifenden durch seine langjährige Erfahrung im Bereich Server-Administration und durch den Betrieb von Online-Diensten. Er ist Absolvent des Bachelorstudiengangs IT Security. In seiner Abschlussarbeit beschäftigte er sich intensiv mit der automatisierten und individuellen Anpassung des Kali-Linux-Systems und studierte den Masterstudiengang Advanced IT Security an der Hochschule Albstadt-Sigmaringen. Beruflich beschäftigt er sich vorwiegend mit der automatisierten Konfiguration von IT-Systemen in virtualisierten Umgebungen und Cloud-Systemen.

Dabei liegt seine Spezialisierung in der sicheren Konfiguration und dem schnellen Bereitstellen von angepassten Lösungen. Ferner beschäftigt er sich mit dem Thema Netzsicherheit und verfolgt hier besonders moderne Sicherheitsarchitekturen, wie etwa diverse Container-Technologien. Spannend findet er die neuen Möglichkeiten, die sich durch Entwicklungsmodelle wie DevSecOps im Bereich Informationssicherheit ergeben. In diesem Buch hat er die Teile „Installation“ sowie „Sniffing und Spoofing“ geschrieben.

Konstantin Goretzki (unregblog.de) ist fasziniert von der Welt der IT-Sicherheit und engagiert sich im Bereich der offensiven Sicherheit mit simulierten Angriffen in Form von Pentests und Red Teams (Gruppe, die bei einer Übung als Angreifende auftritt). Er ist ebenfalls Absolvent des Bachelorstudiengangs IT Security, in seiner Abschlussarbeit beschäftigte er sich intensiv mit dem Thema Keystroke Injection beziehungsweise BadUSB und studierte den Masterstudiengang Advanced IT Security an der Hochschule Albstadt-Sigmaringen.

In seiner Tätigkeit als wissenschaftlicher Mitarbeiter hat er sich im Rahmen eines Forschungsprojekts unter anderem damit beschäftigt, wie Angriffe auf WLAN- und Bluetooth-Verbindungen durchgeführt und abgewehrt werden können. Dabei nutzte er Mikrocontroller, um Angriffe zu automatisieren und so die Sicherheit spezifisch testen zu können. Außerdem hat er sich mit der Sicherheit von Android-Apps intensiver auseinandergesetzt und er ist Autor des Blogs unregblog.de. In diesem Buch hat er die Teile „Web Application Analysis“ und „Wireless Attacks“ geschrieben.

Die Inhalte im Überblick

Wir haben das Buch „Kali Linux Hacking-Tools“ in acht Teile gegliedert, die sich an den Rubriken des Startmenüs von Kali Linux orientieren.

- Teil I: Kali Linux – System einrichten und kennenlernen

+ Kapitel 1: Die Grundlagen zu Kali Linux erfahren

+ Kapitel 2: Kali Linux installieren

+ Kapitel 3: Die ersten Schritte ausführen - Teil II: Information Gathering – verdeckte Informationen sammeln

+ Kapitel 4: Netzwerke analysieren

+ Kapitel 5: Domains und IP-Adressen auslesen

+ Kapitel 6: Server-Dienste untersuchen und testen

+ Kapitel 7: Öffentliche Informationen (OSINT) - Teil III: Password Attacks – Passwörter knacken

+ Kapitel 8: Angriffsmethoden gegen Passwörter nutzen

+ Kapitel 9: FTP-, SSH- und Web-Logins angreifen

+ Kapitel 10: Passwort-Hashes auslesen und berechnen - Teil IV: Web Application Analysis – Websites untersuchen

+ Kapitel 11: Webrisiken verstehen

+ Kapitel 12: Potenzielle Webziele finden und identifizieren

+ Kapitel 13: Web-Kommunikation analysieren

+ Kapitel 14: Auf bekannte Fehlkonfigurationen und Schwachstellen testen - Teil V: Wireless Attacks – WLANS angreifen / Sicherheit testen

+ Kapitel 15: WLAN-Equipment vorbereiten

+ Kapitel 16: Versteckte Netzwerke finden

+ Kapitel 17: WPA/2-Passwörter angreifen

+ Kapitel 18: Fake-Netzwerke erstellen - Teil VI: Sniffing und Spoofing – Netzwerke unterwandern

+ Kapitel 19: Netzwerke angreifen

+ Kapitel 20: Netzwerkverkehr aufzeichnen

+ Kapitel 21: Datenströme umleiten

+ Kapitel 22: Netzwerkverkehr manipulieren - Teil VII: Forensics – IT-Forensik-Analysen

+ Kapitel 23: Sicherungskopie erstellen

+ Kapitel 24: Gelöschte Dateien wiederherstellen

+ Kapitel 25: Versteckte Informationen in Dateien

+ Kapitel 26: Betriebssysteme und Anwendungen analysieren - Teil VIII: Der Top-Ten-Teil

+ Kapitel 27: Top-Ten-Tools im Überblick

+ Kapitel 28: Top-Ten-Alternativen zu Kali Linux

Buch „Kali Linux Hacking-Tools“

Das Buch zum Kali Linux Betriebssystem

Das Buch zum Kali Linux Betriebssystem

Unser Buch präsentiert sich im Klappentext wie folgt: „Sie möchten testen, wie sicher Ihr IT-System ist? Dann hilft Ihnen dieses Buch! Es zeigt Ihnen Schritt für Schritt, wie Sie Ihre Systeme mit Kali Linux auf Herz und Nieren prüfen. Sie lernen, wie Passwörter geknackt werden, wie Sie Schwachstellen von Websites finden, die Konfigurationen von Webservern überprüfen und vieles mehr. Außerdem führen die Autoren Sie in Wireless Attacks, Sniffing, Spoofing und IT-Forensik-Analysen ein. Endlose Theorie? Fehlanzeige! Unter Anleitung ausgewiesener IT-Security-Experten lernen Sie aus der Sicht von Hackern zu denken und Ihre IT-Infrastruktur entsprechend zu sichern.“

Das Buch „Kali Linux Hacking-Tools“ ist in der Dummies-Reihe des Verlags Wiley VCH am 19. April 2023 erscheinen. Es hat einen Umfang von 416 Seiten und besitzt die ISBN-Nummer 978-3527719105. Es ist in den großen Buchhandlungen zu finden oder kann in jeder anderen Buchhandlung bestellt werden. Online ist das Buch bei vielen Shops verfügbar, so zum Beispiel auch bei Amazon.