Zielsetzung und Einsatzgebiete der IT-Forensik

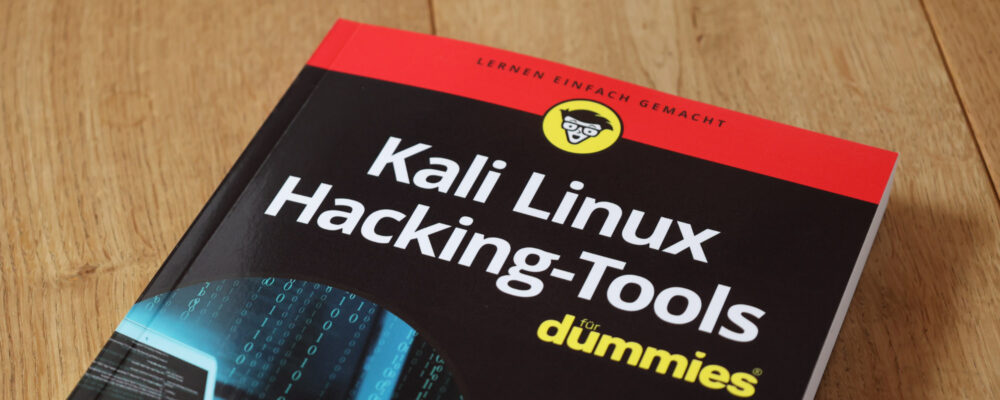

Dieser Blog-Beitrag ist Teil der Hacking & Security Artikelserie, in der ich mein Kapitel über IT-Forensik im gleichnamigen Fachbuch „Hacking & Security“ vorstelle. Im ersten Artikel Neue Auflage des Buches „Hacking & Security“ habe ich einen Überblick über das Fachbuch gegeben. Daraufhin ging es im Beitrag Über das Buch „Hacking & Security“ um den Aufbau des über 1200 Seiten starken Handbuches und die anderen Mitautoren. In diesem Artikel geht es nun um die Zielsetzung und Einsatzgebiete der IT-Forensik in der Praxis.

Für das neue IT-Forensik-Kapitel habe ich „nur“ 30 Seiten Umfang vom Verlag bekommen, da das umfassende Handbuch zwar größer werden durfte, aber doch nicht allzu groß. Daher habe ich mich darauf konzentriert, den Charakter von forensischen Untersuchungen zu vermitteln, ohne auf die Themenbereiche der Modelle und auf juristische Aspekte einzugehen. Um einen möglichst großen Nutzen für die Leserinnen und Leser zu bieten, habe ich das Kapitel eher wie einen Leitfaden für die Durchführung einer Untersuchung geschrieben.

Zielsetzung

Die IT-Forensik hat sich aus der klassischen Forensik entwickelt, bei der es um die Sicherung und Auswertung von Spuren bei einem physischen Tatort geht. Dazu gehört auch die medizinische Forensik, die sich mit der Auswertung von Spuren an Personen beschäftigt.

Hierbei geht es um die Fragestellung »Was ist passiert?« und nicht wie in der IT-Sicherheit um die zentrale Frage »Was könnte passieren?«. Es steht also nicht die Absicherung eines Systems im Vordergrund, sondern die Analyse eines Vorfalls, der stattgefunden hat.

Es geht also darum, mit den Methoden der IT-Forensik rechtswidrige oder schädliche Handlungen nachzuweisen und Tatbestände aufzuklären, damit die Abläufe eines Sicherheitsvorfalls rekonstruiert werden können. Dazu wird die Sicherung von digitalen Beweismitteln und die anschließende Analyse von digitalen Spuren nach strikten Vorgehensmodellen durchgeführt, damit diese Ergebnisse vor Gericht verwendbar sind.

Einsatzgebiete

Am Anfang wurden die Methoden der IT-Forensik bei der Analyse eines Vorfalles auf einem Rechnersystem verwendet. Mit der Zeit hat sich das Gebiet aber immer weiter ausgedehnt, da Rechnersysteme in immer mehr Bereichen unseres Alltags Anwendung finden. Ferner können mit der IT-Forensik auch Probleme ermittelt oder unbekannte Systeme analysiert werden.

- Computerkriminalität: Wird etwa ein Server von Angreifenden attackiert und gelangen diese in das System, wird nach der Erkennung des Vorfalles das System forensisch untersucht. Hierbei wird versucht herauszufinden, wie in das System eingedrungen wurde, auf welche Daten wurde zugegriffen und welche Veränderungen wurden durchgeführt.

- Straftaten: Aber auch bei einer klassischen Straftat ohne Computer kann die IT-Forensik helfen, einen Vorfall aufzuklären. Zum Beispiel könnte hier eine Fragestellung nach einem Verkehrsunfall sein: Wurde das Smartphone während der Fahrt verwendet und wurde eine App genutzt, als der Unfall passierte?

- Fehlfunktionen: Da die Methoden der IT-Forensik einen tiefen Einblick in die Systemfunktionalitäten bieten, können sie verwendet werden, um Fehlfunktionen zu identifizieren und einzugrenzen.

- Systemanalysen: Bei geschlossenen Systemen in kritischen Bereichen ist es interessant zu erfahren, welche Funktionen genau beinhaltet sind. Mithilfe der IT-Forensik können diese Anwendungen analog zu der Analyse von Schadsoftware untersucht werden, um ein Verständnis der Funktionsweise zu gewinnen.

Artikelserie Hacking & Security

Buch Hacking & Security – Rheinwerk Computing

Buch Hacking & Security – Rheinwerk Computing

Dieser Blog-Artikel ist Teil der Hacking & Security Artikelserie, in der ich einen Einblick in mein Kapitel „IT-Forensik“ gebe, das im Fachbuch „Hacking & Security“ erschienen ist. In diesem Kapitel gebe ich einen fokussierten Einblick, wann forensische Untersuchungen zum Einsatz kommen und wie diese ablaufen.

Direkt zum Buch (Rheinwerk Verlag) | Download Leseprobe (PDF-Datei)

Die Artikelserie „Hacking & Security“ umfasst die folgenden Beiträge: