Online Hash-Generator

Zum Cyber Security Lab oder direkt zum Hash-Generator.

Funktionsweise eines Hash

Mit einer Hash-Funktion kann eine größere Menge von Daten mit einer mathematischen Funktion auf eine kleinere Menge heruntergerechnet werden. Es kann auch ein Hash von einer Datei erstellt werden, dann spricht man von einer Prüfsumme oder von einem digitalen Fingerabdruck. Die Änderung nur eines Zeichens sorgt dafür, dass sich der komplette Hash ändert. Der Vorteil einer Hash-Funktion ist, dass mit dem Ergebnis kein Rückschluss auf die ursprünglichen Daten erfolgen kann.

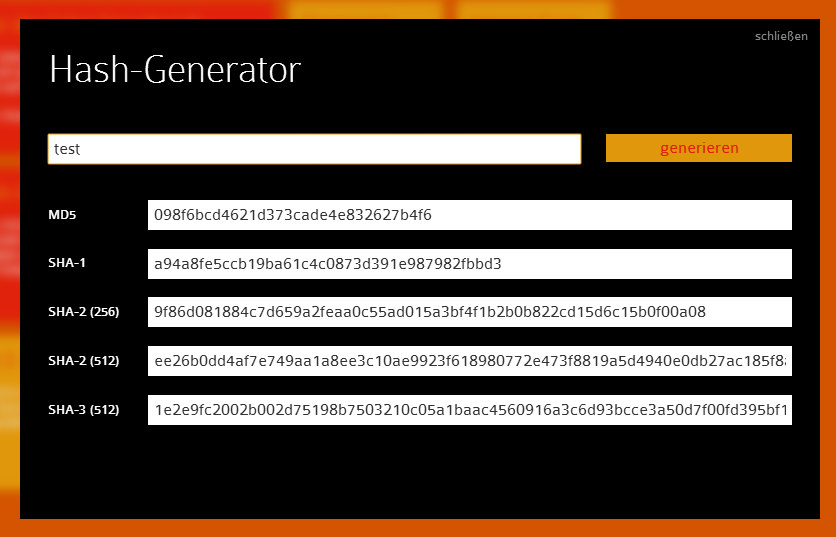

SHA-1 „Test“ 640ab2bae07bedc4c163f679a746f7ab7fb5d1fa SHA-1 „test“ a94a8fe5ccb19ba61c4c0873d391e987982fbbd3

Zum Beispiel werden Hash-Funktionen für das Speichern von Passwörtern eingesetzt. Ein Passwort wird in einen Hash umgewandelt und abgespeichert. Bei einem Login wird das eingegebene Passwort ebenfalls in einen Hash umgewandelt und mit dem gespeicherten Hash verglichen. Stimmen diese überein, wurde das Passwort richtig eingegeben. Mit dieser Methode wird das Passwort nicht im Klartext abgespeichert und kann im Falle eines Verlustes nicht von einem Angreifer verwendet werden.

Varianten von HASH-Funktionen

In der Praxis werden allerdings immer wieder Kollisionen und Schwachstellen in Hash-Algorithmen gefunden. MD5 war der Hash-Algorithmus, der als Nachfolger von MD4, eine größere Verbreitung gefunden hat. Allerdings wurden bereits 1993 erste Schwachpunkte aufgezeigt und so der Nachfolger SHA-1 ins Leben gerufen. Mittlerweile gilt dieser allerdings auch als unsicher, so dass die Verwendung von SHA-2 empfohlen wird. Microsoft wird zum Beispiel ab 2016 keine Zertifikate mit SHA-1 mehr akzeptieren. Als Reaktion wurde ein Wettbewerb für einen neuen HASH-Algorithmus durchgeführt, der 2012 zur Standardisierung von SHA-3 geführt hat.

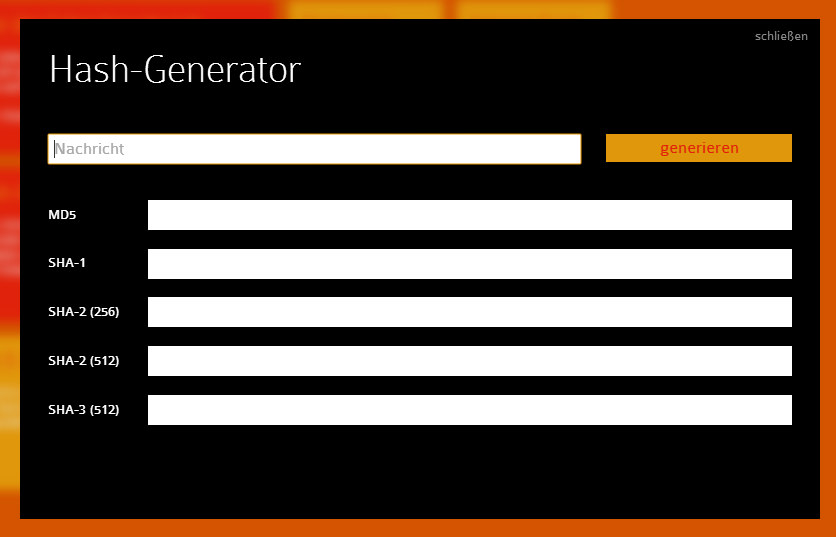

Hash-Generator

Für die Berechnung der Hash-Varianten verwende ich die JavaScript Bibliothek CryptoJS in der Version 3.1. CryptoJS ist eine Sammlung von standardisierten und sicheren kryptographischen Algorithmen. Der Vorteil ist, dass die Bibliothek sehr schnell ist und alle benötigten Varianten abdeckt.

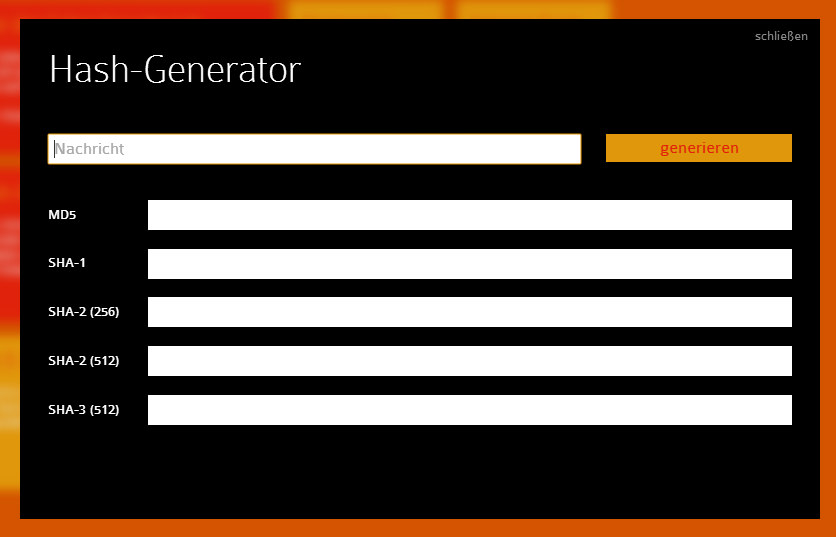

Screenshot des Online Hash-Generator

Screenshot des Online Hash-Generator

Im obersten „Nachrichten“-Feld kann eine beliebige Zeichenkette eingegeben werden. Die verschiedenen Hash-Varianten werden direkt nach der Eingabe eines Buchstabens automatisch generiert. Zusätzlich gibt es noch den Button „generieren“, um den Vorgang manuell auszulösen. Ein Hash kann dann einfach aus dem Ausgabefeld kopiert werden und weiterverwendet werden.

Online Hash-Generator – MD5, SHA-1, SHA-2, SHA-3

Online Hash-Generator – MD5, SHA-1, SHA-2, SHA-3

Zum Cyber Security Lab oder direkt zum Hash-Generator.