Datenspeicher mit dd und dc3dd sichern

Beispielhaft zeige ich die Sicherung eines Datenspeichers unter Kali Linux. Kali Linux ist eine spezielle Linux Distribution mit vielen vorinstallierten Tools aus den Bereichen Penetrationstests und IT-Forensik. Für die Sicherung wird die Software dd verwendet. Es ist ein Unix-Tool, das zum Kopieren von Daten dient und bereits in den 1970er-Jahren entwickelt wurde. Mithilfe von dd wird eine exakte Kopie des Datenträgers oder der Partition erstellt. Die Kopie ist ein bitgenaues Abbild des Originals. Bei dem Programm handelt es sich um eine einfache Konsolenanwendung, die im Wesentlichen nur die zwei Parameter Quelle (if=) und Ziel (of=) benötigt. Bei der Quelle und dem Ziel kann es sich um eine Datei, eine Festplatte, eine Partition oder ein anderes blockorientiertes Gerät (z. B. CD-Laufwerk) handeln.

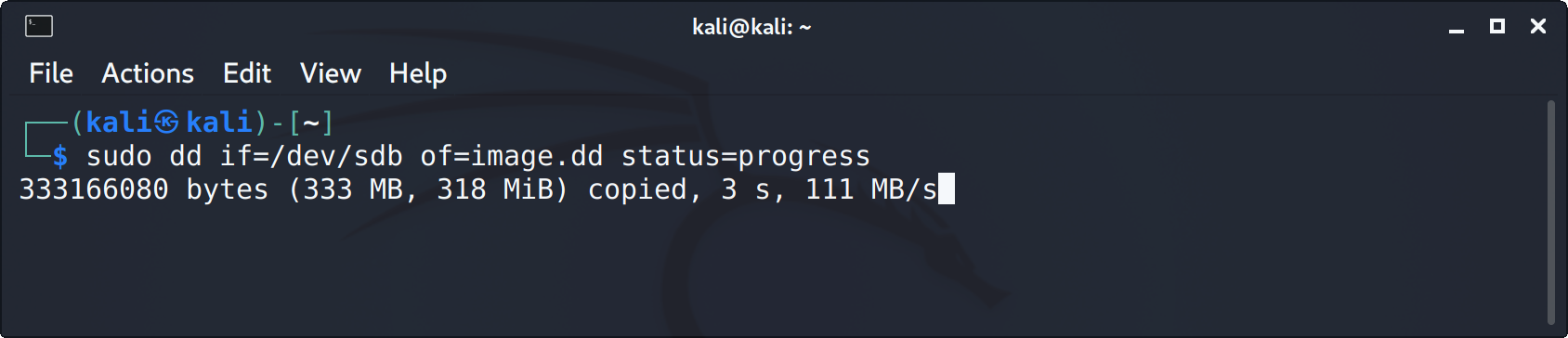

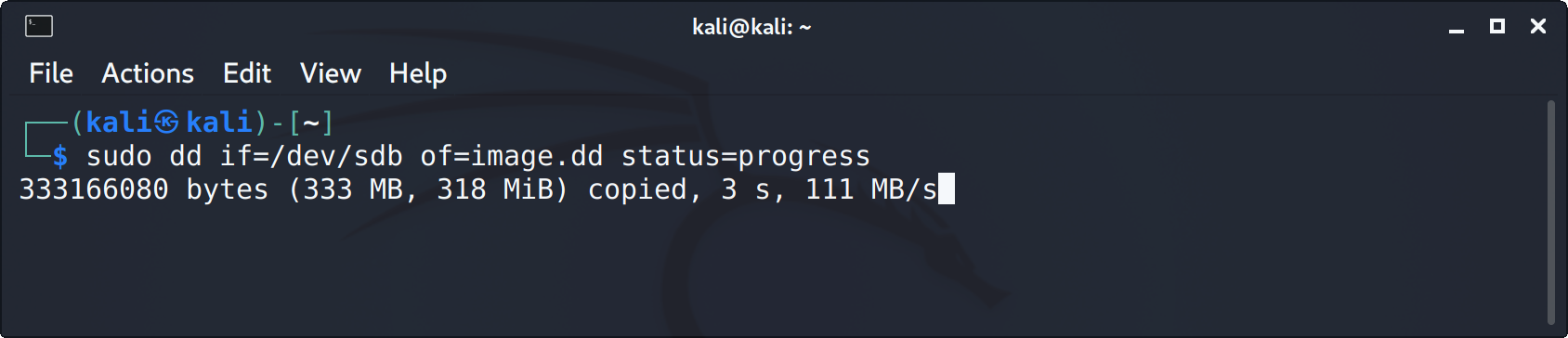

dd ist unter Kali Linux bereits vorinstalliert. Der Befehl, um einen USB-Stick (der als sdb eingebunden wurde) vollständig in eine Datei zu speichern, sieht beispielsweise wie folgt aus:

$ sudo dd if=/dev/sdb of=image.dd

Werden nur die Standardparameter verwendet, wird kein Fortschritt angezeigt. Diese Funktion aktivieren Sie mit der Option status=progress:

$ sudo dd if=/dev/sdb of=image.dd status=progress

Erstellung einer 1:1 Kopie mit dem Tool dd

Erstellung einer 1:1 Kopie mit dem Tool dd

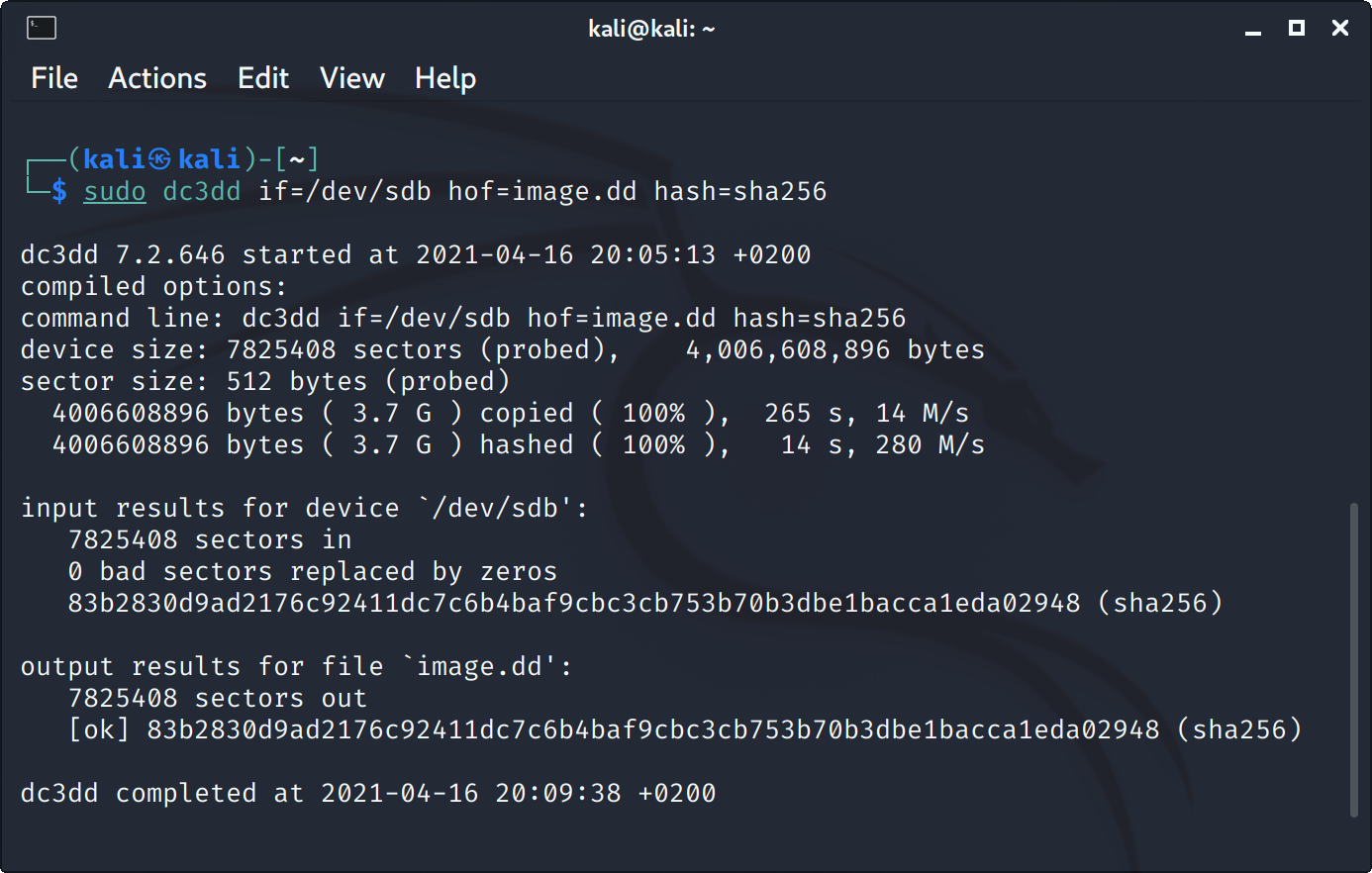

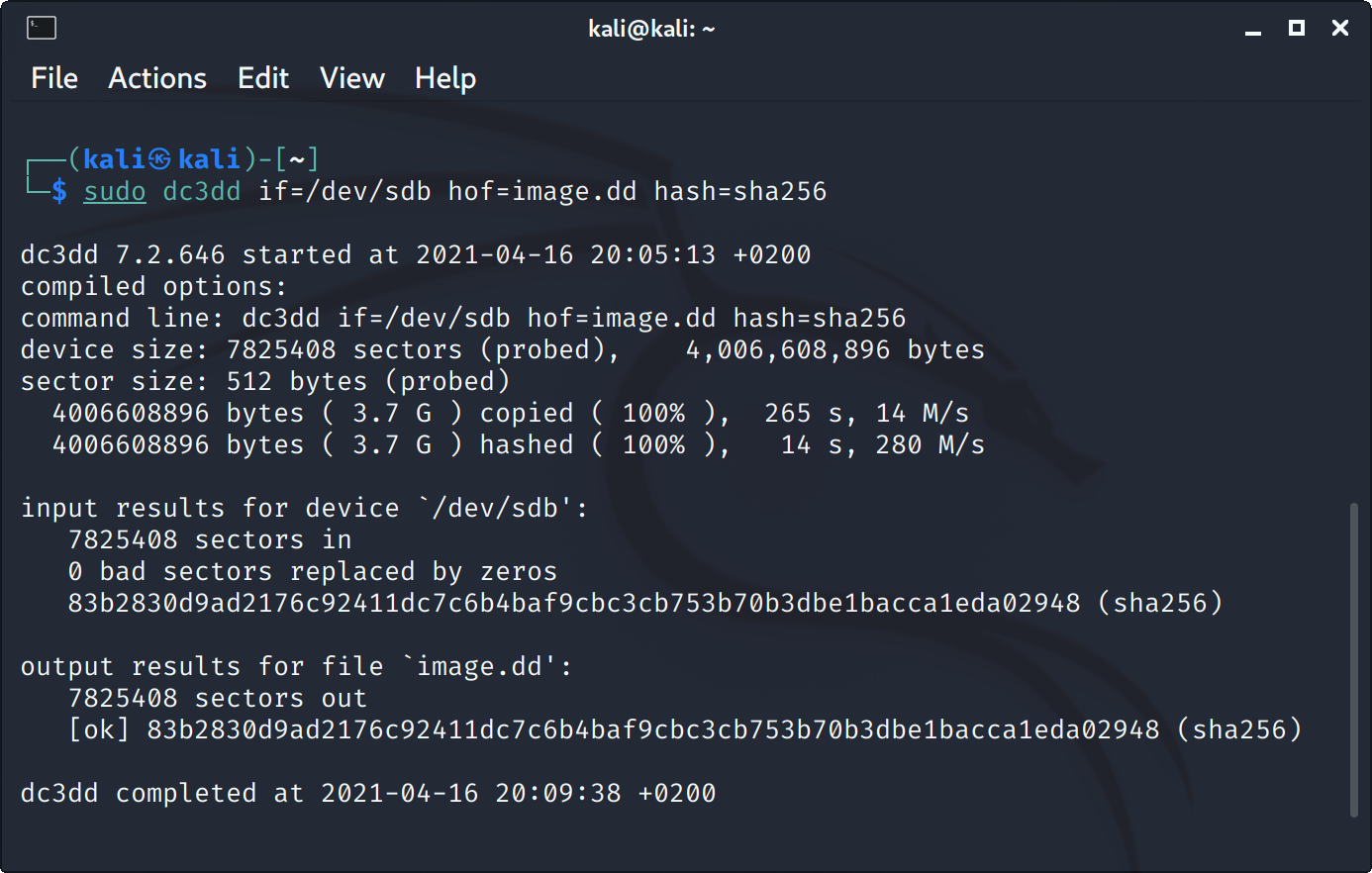

dc3dd

Bei dem Tool dc3dd handelt es sich um eine Erweiterung von dd, speziell für die Erstellung forensischer Sicherungen. Die Fortschrittsanzeige ist im Standard aktiviert und während des Kopiervorgangs kann ein Hash erstellt werden.

Mit einem Hash kann ein digitaler Fingerabdruck von Daten oder Dateien erstellt werden. Es ist eine mathematische Funktion, die nur in eine Richtung ausgeführt werden kann. Aus einem Hash können die ursprünglichen Daten nicht errechnet werden. Die eingangsseitige Zeichenfolge kann beliebig groß sein, die ausgangsseitige Zeichenfolge besitzt immer eine feste Größe. Ein Hashwert kann wie ein Fingerabdruck eines Menschen nahezu eindeutig eine Datenmenge identifizieren. Die Verwendung von Hashwerten ermöglicht es, zwei verschiedene Datenmengen schnell auf Unterschiede zu überprüfen.

In der IT-Forensik werden Hashes eingesetzt, um die Integrität von ganzen Laufwerken zu belegen. Dabei wird bei einer forensischen Sicherung eines Datenspeichers der Hashwert des Quellspeichermediums vor dem Kopiervorgang erstellt. Der Hashwert des Zielspeichermediums wird nach dem Kopiervorgang erstellt. Der Vergleich kann beweisen, dass während des Kopierens keine Daten verändert wurden und so der Vorgang korrekt durchgeführt wurde.

Der Aufruf von dc3dd erfolgt fast identisch wie bei dd. Zusätzlich wird noch der Parameter hash gesetzt und ein Hash-Algorithmus übergeben – in diesem Fall verwende ich den SHA265. Als Ausgabeparameter wird hof anstatt of verwendet, somit werden automatisch Hashes erstellt und miteinander verglichen. Als Erstes müssen Sie dc3dd installieren und dann starten Sie das Erstellen des Images mit dem folgenden Befehl:

$ sudo apt install dc3dd $ sudo dc3dd if=/dev/sdb hof=image.dd hash=sha256

Forensische Sicherung mit dem Tool dc3dd

Forensische Sicherung mit dem Tool dc3dd

Zusammenfassend kann festgehalten werden, dass mit dd unter Kali Linux effiziente exakte Kopien eines Datenspeichers erstellt werden können. Mit dem Tool dc3dd ist eine forensische Sicherung inkl. Automatischer Validierung des Images per Hash möglich.