Wenn Schnittstellen zu Schwachstellen werden

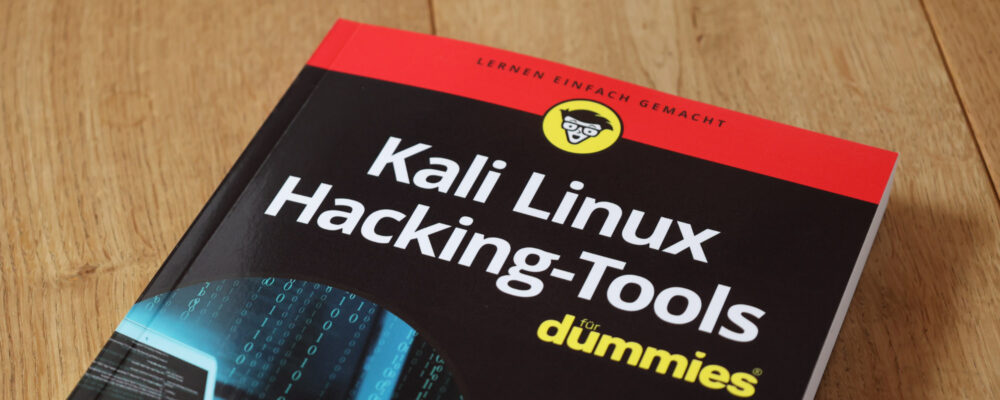

Die Zeitschrift Factory Innovation mit allen Themen rund um Industrie 4.0, IIot und Smart Factory. Digitalisierung und Vernetzung stehen im Mittelpunkt. Ich wurde vom Verlag angesprochen, einen Artikel zum Thema Cyber Security beizusteuern. Sie zeigten schnell großes Interesse an einem Artikel über Hacking-Hardware.

Die Gefahr von Angriffen auf diese physischen Schnittstellen wird häufig unterschätzt. Angreifer können mit spezieller Hacker-Hardware Systeme kompromittieren, ohne dass dies trotz der IT-Sicherheitsmaßnahmen eines Unternehmens nicht sofort bemerkt wird. Geräte wie sogenannte BadUSB Devices oder speziell vorab programmierte Adapter können sich unbemerkt Zugang zu Netzwerken und Daten verschaffen oder Verbindungen unterbrechen. Diese Art von Angriffen ist besonders heimtückisch, da sie nicht nur Software, sondern auch Hardware betrifft – und damit eine neue Dimension der Bedrohung darstellt.

Screenshot der Webversion des Artikels

Screenshot der Webversion des Artikels

In meinem Artikel beleuchte ich die verschiedenen Formen physischer Angriffe auf Schnittstellen, die von USB-Killern bis hin zu speziell entwickelten Geräten reichen, die unbemerkt in bestehende Systeme eingeschleust werden können. Ich erkläre, wie Angreifer mit einfachen Geräten Produktionssysteme lahmlegen und WLAN- und Funkverbindungen unterbrechen können.

Besonders wichtig ist es, sich bewusst zu machen, dass diese Angriffsarten nicht nur in großen Rechenzentren ein Problem darstellen, sondern auch in weniger gut gesicherten Bereichen z. B. durch Innentäter in Produktionsanlagen oder in der Nähe von öffentlich zugänglichen Geräten stattfinden können.

In dem Artikel gebe ich konkrete Handlungsempfehlungen, wie Unternehmen ihre physischen Schnittstellen in den Fabriken absichern können. Dazu gehören der Einsatz von USB- und LAN-Sperren, die regelmäßige Überprüfung von Geräten und Schnittstellen auf unautorisierte Hardware und die Durchführung von Sicherheitsschulungen für das Personal, um solche Bedrohungen frühzeitig zu erkennen.

Meinen Fachartikel zum Thema Hacking-Hardware habe ich wie folgt aufgebaut:

- USB-Schnittstellen – ein viel verbreiteter Angriffspunkt

- Gefahren und Angriffsmethoden in drahtlosen Netzwerken

- Die unsichtbare Bedrohung – Funkadapter und ihre Risiken

- Digitale und physische Barrieren: So sichern Sie Ihre Systeme ab

Artikel

Mein Artikel „Wenn Schnittstellen zu Schwachstellen werden“ ist in der Ausgabe 1/2025 in der Fachzeitschrift Factory Innovation auf Seite 10 bis 14 erschienen. Die Publikation erscheint sowohl als Printmagazin als auch in elektronischer Form als E-Journal im GITO mbH Verlag.