2. Teil: Awareness-Schulungen mit Pentest-Hardware

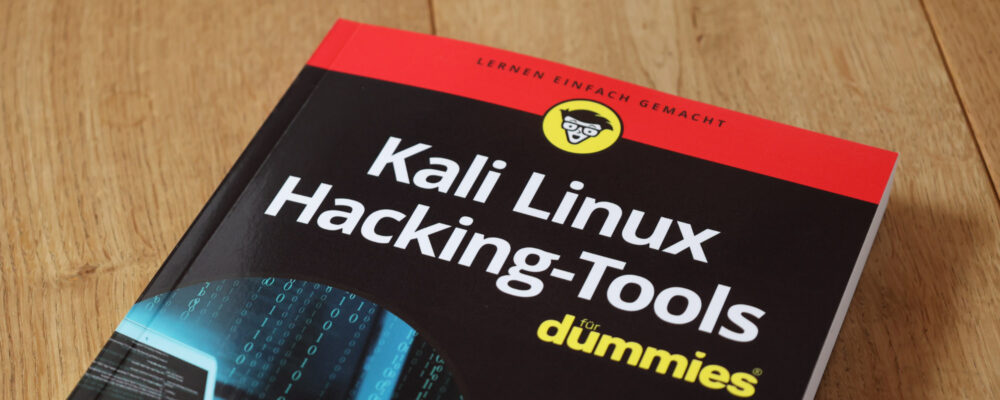

In meinem Fachbuch „Hardware & Security“ geht es um Pentest- und Hacking-Hardware. Ich zeige, welche Angriffsvektoren durch Innentäter mit Hardware-Tools drohen und wie Sie selbst damit eigene Penetrationstests und Security Awareness Trainings umsetzen. Im Buch stelle ich die Hardware-Tools anhand von ausführlich beschriebenen Praxisbeispielen und realitätsnahen Szenarien vor. Damit sind Sie in der Lage, effektive Gegenmaßnahmen zu realisieren und können die Hardware-Tools selbst einsetzen, um die IT-Sicherheit bei Ihnen zu verbessern.

- Praxiswissen für IT-Administratoren, Sicherheitsbeauftragte und Penetrationstester

- Pentests durchführen, Security Awareness herstellen, Infrastruktur schützen

- USB, LAN, WALN, SDR, Bluetooth, RFID, Keylogger, Spionage-Gadgets

Im Blog-Artikel „Mein Fachbuch: Hardware & Security“ beschrieb ich den Aufbau des Buches und wie ich dazu kam das Buch zu schreiben. Den ersten Teil des Buches habe ich im Blog-Artikel „1. Teil: Penetrationstests und Red Teaming“ vorgestellt. In diesem Blog-Artikel geht es nun um den zweiten Teil des Buches.

Awareness-Schulungen mit Pentest-Hardware

Die besten Virenscanner und Firewalls der Welt sind nutzlos, wenn Ihr Personal einfach USB-Sticks nutzt, die sie z. B. auf einem Parkplatz gefunden haben. Führen Sie daher zielgerichtete, spannende und effektive Awareness-Schulungen durch und klären Sie Ihre Kolleginnen und Kollegen über die Gefahren auf, die von unscheinbarer Hardware ausgehen können.

In zweiten Teil „Awareness-Schulungen mit Pentest-Hardware“ meines Buches liegt der Fokus auf dem Faktor Mensch. Bei vielen Cyber-Angriffen steht das Personal aller Abteilungen in der vordersten Front. Um dieses Potenzial für die Verteidigung nutzen zu können, müssen die Mitarbeiterinnen und Mitarbeiter geschult werden. Mit den richtigen Maßnahmen stellen sie einen wichtigen Eckpfeiler der eigenen IT-Sicherheit dar. Daher beschäftige ich mich in diesem Teil meines Buches mit der Durchführung von Security-Awareness-Trainings mit Pentest-Hardware.

Security-Awareness-Schulungen

Im fünften Kapitel „Security-Awareness-Schulungen“ zeige ich Ihnen die grundsätzlichen Ziele und Vorteile dieser Art von Sicherheitsmaßnahmen auf. Mittels Security Awareness Trainings wird Ihr Personal aktiv in Verteidigungsstrategien miteingebunden. Nutzen Sie diese Ressource und verbessern Sie aktiv die IT-Sicherheit mit dem „Sicherheitsfaktor Mensch“. Gerade Präsenztrainings mit Pentest-Hardware stellen dabei eine besonders effiziente Form dar, bei der die Mitarbeiter*innen aktiv mit eingebunden werden.

Die Inhalte des Kapitels „5. Security-Awareness-Schulungen“:

- 5.1 Social Engineering (Seite 108)

- 5.2 Verschiedene Schulungsarten (Seite 109)

- 5.3 Security-Awareness-Trainings mit Pentest-Hardware (Seite 111)

Erfolgreiche Schulungsmethoden

Im sechsten Kapitel „Erfolgreiche Schulungsmethoden“ erfahren Sie, wie Sie mit den passenden Methoden die Teilnehmer*innen Ihrer Schulungen für das Thema Informationssicherheit begeistern und so für einen nachhaltigen Wissensaufbau sorgen. Hierbei sind viele Erfahrungen aus der Hochschuldidaktik eingeflossen, wie erfolgreiche Schulungen von heterogenen Gruppen durchgeführt werden.

Die Inhalte des Kapitels „6. Erfolgreiche Schulungsmethoden“:

- 6.1 Interesse wecken (Seite 116)

- 6.2 Motivation fördern (Seite 118)

- 6.3 Aktivierung steuern (Seite 119)

- 6.4 Interaktion anregen (Seite 122)

Schulungsszenarien in der Praxis

Im siebten Kapitel „Schulungsszenarien in der Praxis“ stelle ich verschiedene Arten von Security- Awareness-Schulungen exemplarisch vor und spiele sie mit Ihnen durch. Insgesamt werden drei unterschiedliche Methoden behandelt, um eine große Bandbreite an verschiedenen Anforderungen abzudecken. Damit werden viele Bestandteile behandelt, die Sie als Blaupause verwenden und auf Ihr Unternehmen übertragen können. Die drei Szenarien im Überblick:

- Szenario A – Verseuchter Arbeitsplatz: Im ersten Szenario werden die Teilnehmenden nach einer Einführung in zwei Gruppen aufgeteilt. Die erste Gruppe bekommt den Auftrag, ein Büro mit dessen Arbeitsplatz zu präparieren. Dazu werden verschiedene Hardware-Tools platziert. Die zweite Gruppe hat anschließend den Auftrag, die versteckte Hardware zu finden.

- Szenario B – Hardware-Schnitzeljagd: Um einen größeren Bereich nutzen zu können, werden die Teilnehmenden bei diesem Szenario in kleinen Gruppen auf eine Schnitzeljagd durch das Unternehmen geschickt. An verschiedenen Stellen sind Geräte versteckt. Sobald eines gefunden wurde, erfolgt der Hinweis, an welchem Ort als Nächstes zu suchen ist.

- Szenario C – USB-Sticks im öffentlichen Bereich: Hier werden speziell vorbereitete USB-Sticks von einer Gruppe des Personals im öffentlichen Bereich des Unternehmens verteilt. Sobald der Stick an einen Rechner angeschlossen wird, wird ein Server kontaktiert und eine Website angezeigt.

Die Inhalte des Kapitels „7. Schulungsszenarien in der Praxis“:

- 7.1 Szenario A: Verseuchter Arbeitsplatz (Seite 126)

- 7.2 Szenario B: Hardware-Schnitzeljagd (Seite 129)

- 7.3 Szenario C: USB-Sticks im öffentlichen Bereich (Seite 132)

Artikelserie: Fachbuch „Hardware & Security“

Mein Fachbuch: Hardware & Security

Mein Fachbuch: Hardware & Security

Dieser Blog-Artikel ist Teil der Hardware & Security Artikelserie, in der ich einen Einblick in mein Fachbuch „Hardware & Security“ gebe, das Ende März 2022 beim Rheinwerk Verlag erschienen ist. Im Buch geht es neben der Vorstellung von Hardware darum, wie mit Pentest- und Hacking-Hardware Penetrationstests und Security Awareness Trainings durchgeführt werden können.

- Mein Fachbuch: Hardware & Security

- 1. Teil: IT-Sicherheitspenetrationstests durchführen

- 2. Teil: Awareness-Schulungen mit Pentest-Hardware

- 3. Teil: Hacking- & Pentest-Hardware-Tools

Direkt zum Buch (Rheinwerk Verlag) | Download Leseprobe (PDF-Datei) | Mehr zum Thema Hacking Hardware