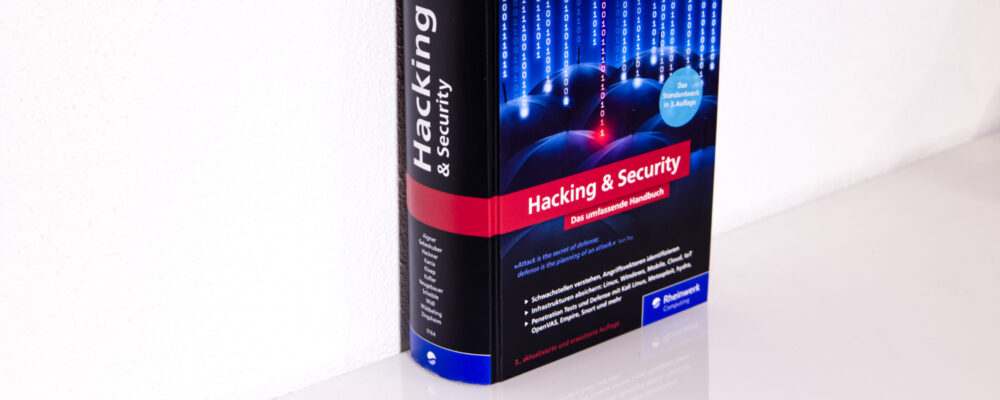

Mein Fachbuch: Hardware & Security

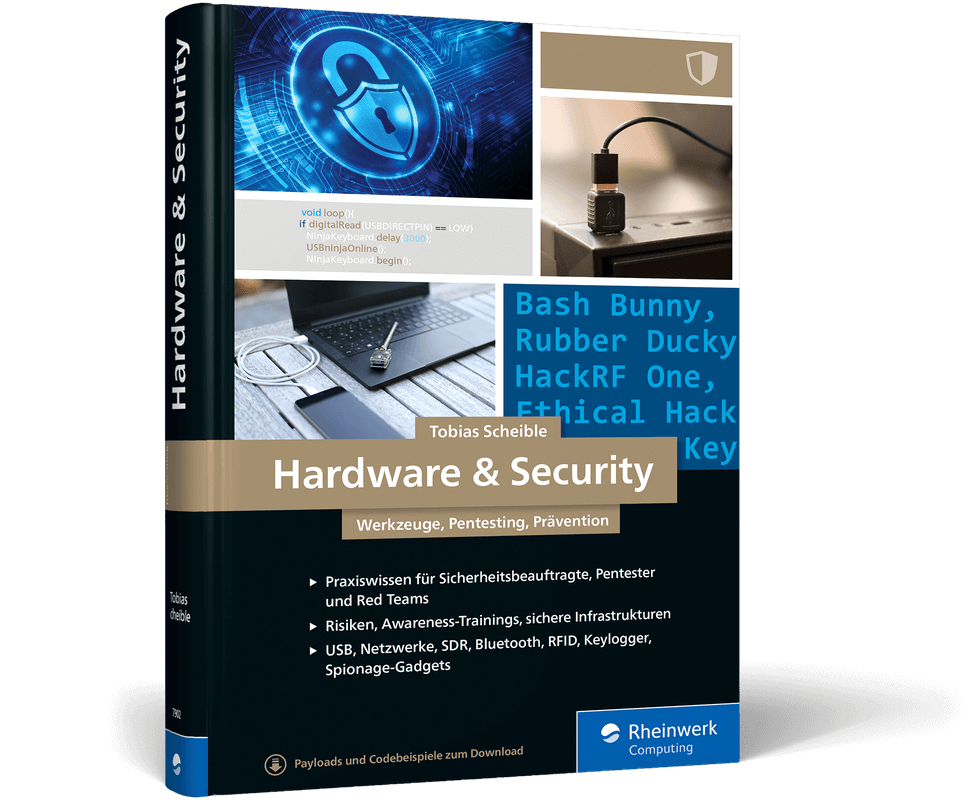

Manipulierte USB-Sticks, unscheinbare Keylogger, falsche Access-Points – die Gefahren für Ihre IT-Infrastruktur beschränken sich nicht auf Attacken von Viren und Trojanern. Mein Buch zeigt Ihnen, wie Sie Ihre Rechnersysteme und Netzwerke umfassend vor Hardware-Angriffen schützen. Sorgen Sie proaktiv für Sicherheit, indem Sie sich und Ihre Mitarbeiter*innen für die Bedrohungen sensibilisieren und die Werkzeuge der Angreifer detailliert kennenlernen. Denn nur mit einem ganzheitlichen Blick auf die Bedrohungslage gelingt es Ihnen gut, gegen Industriespionage, Ransomware-Angriffe und andere Attacken gewappnet zu sein.

In meinem Fachbuch „Hardware & Security“ geht es insgesamt darum, wie die Hardware-Tools, die von Innentätern eingesetzt werden, funktionieren und wie sie für eigene Zwecke in Form von Penetrationstests und Security Awareness Trainings eingesetzt werden.

Die Idee zum Buch

Ich experimentiere bereits mein ganzes Leben lang mit Elektronik und daher begeistern mich auch Hardware-Tools. Insbesondere Minirechner üben eine Faszination auf mich aus, da sich damit auch komplexe Abläufe realisieren lassen. So lassen sich mit diesen Geräten beispielsweise auch Angriffe auf IT-Systeme durchführen, wodurch ich meine beiden Welten IT-Sicherheit und Hardware-Tools miteinander kombinieren kann.

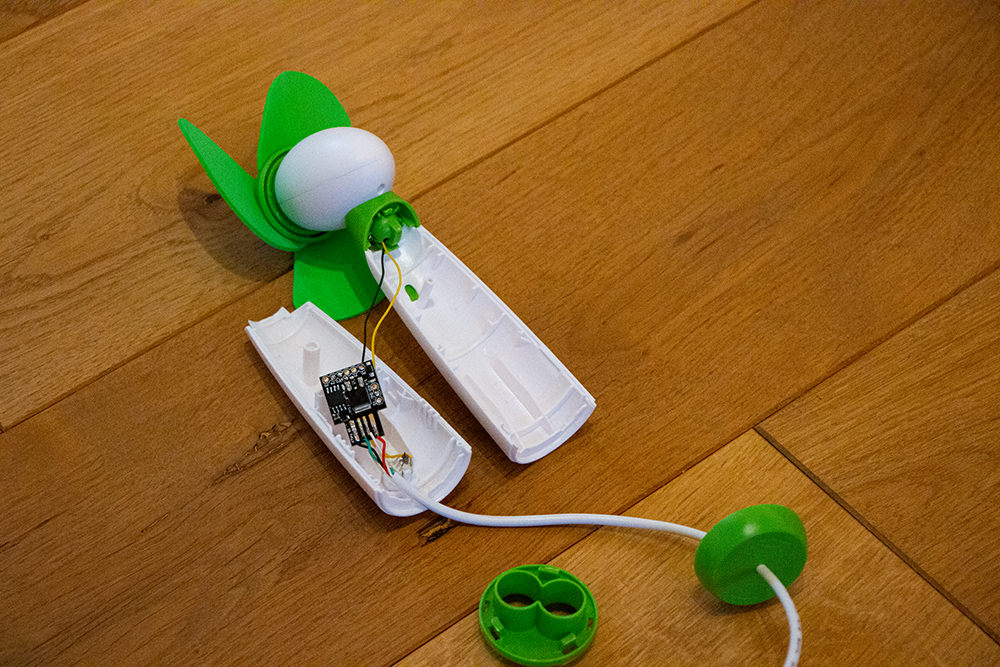

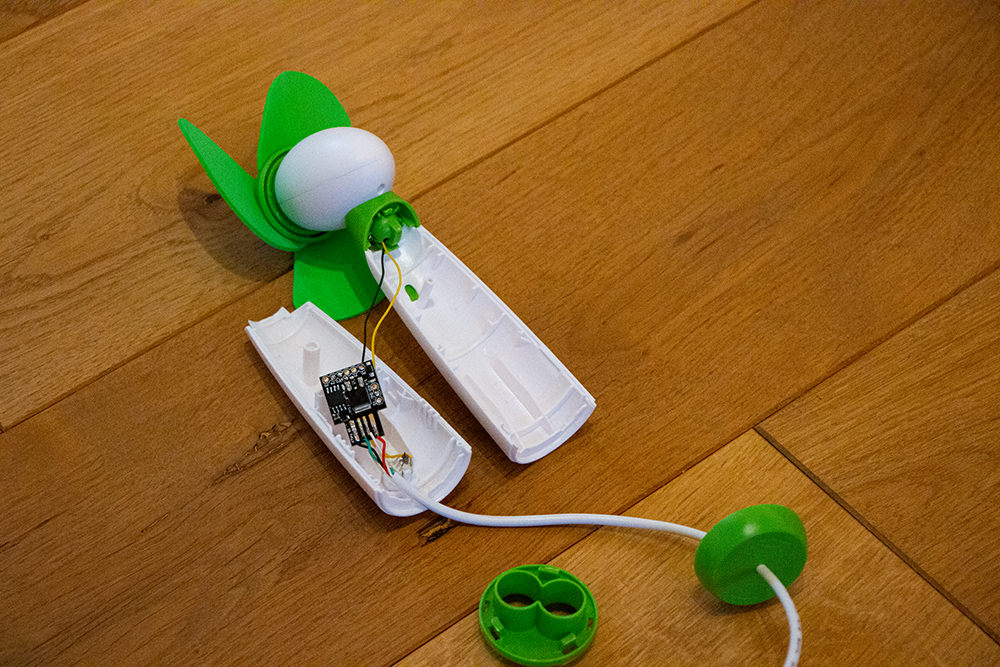

Präparierter USB-Ventilator

Präparierter USB-Ventilator

In meinen Cyber Security Vorträgen demonstriere ich, was passieren kann, wenn fragwürdige USB-Hardware angeschlossen wird. Dazu habe ich einen Digispark in einen kleinen Ventilator eingebaut, der ursprünglich mit Batterien betrieben wurde. Um die Gefahr von BadUSB-Angriffen zu demonstrieren, schloss ich den Ventilator während einer Präsentation an und somit wurde ein automatischer Angriff ausgeführt. Das Publikum war begeistert. Dieser Vorgang zeigt immer wieder, dass IT-Sicherheit von einem abstrakten zu einem greifbaren Thema wird, wobei die einzelnen Tools im wahrsten Sinne des Wortes (be)greifbar sind.

Ebenfalls nutze ich die Hardware-Tools, um in der Lehre Studierende für den Bereich IT-Sicherheit zu begeistern. Hier zeigte sich, dass mit der spannenden Aufgabe, einen Microcontroller zu programmieren und damit gezielt ein Rechnersystem anzugreifen, sehr schnell alle Studierende konzentriert an ihren Aufgaben arbeiteten. Auch hier zeigte sich die Faszination, die von Pentest- und Hacking-Hardware ausgeht.

Regelmäßig erscheinen neue Hardware-Tools, die einen anderen Ansatz verfolgen oder die Anwendung vereinfachen. Daher kaufe ich mir immer wieder neue Geräte und führe Experimente mit ihnen durch, um ihre Wirkungsweise einschätzen zu können. Über einige meiner Versuche bzw. Aspekte davon veröffentlichte ich Artikel hier in meinem Blog. Schnell merkte ich, dass ich auch hier auf Interesse stieß und es zum einen oder anderen spannenden Austausch kam…

Immer wieder wurde ich gefragt, wie das Wissen zum Thema Hardware-Tools vertieft werden kann und welche Informationsquellen ich dazu empfehlen kann. Bisher konnte ich nur auf die Website von einzelnen Anbietern und die dazugehörigen Tutorials verweisen. Nachdem ich selbst im Besitz von immer mehr Tools war und mein Wissen teilen wollte, entschloss ich mich, einen Workshop zu entwickeln. Diesen biete ich seit ein paar Jahren unter dem Titel „Hacking Hardware – Cyber Security Workshop“ im Rahmen des Programms des VDI Zollern-Baar an. Auch hier stellte ich wieder die Begeisterung der einzelnen Teilnehmenden für die Hardware-Tools fest und mir mach(t)en diese Workshops sehr viel Spaß. Neben dem eigentlichen Konzept entwickelte ich für diese Workshops Schulungsunterlagen, die mit der Zeit immer ausführlicher wurden.

Die Begeisterung, mit der ich mit diesen Geräten arbeite und die Faszination, die der erfolgreiche Einsatz der Pentest- und Hacking-Hardware in den verschiedenen Bereichen ausgelöst haben, sowie das positive Feedback, das ich bekam, bestärkten mich bei der Idee, mehr aus diesem Thema zu machen und ich nahm das Projekt, ein Buch über Hardware-Tools zu schreiben, in Angriff.

Das Schreiben des Buches

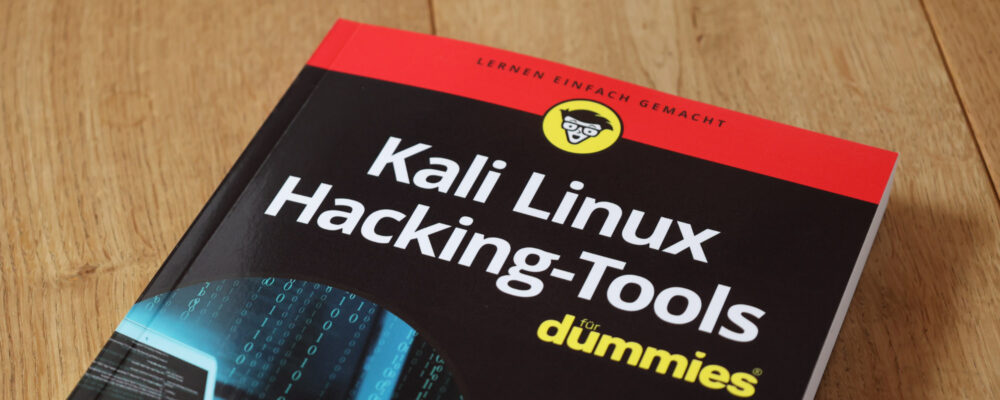

Als Erstes startete ich mit einer kleinen Recherche, um herauszufinden, wie andere Blogger zu Buchautoren wurden. Leider ging es dabei häufig um Romane und das Thema Selfpublishing. Jedoch gab es auch ein paar Artikel, die sich mit den Verlagsstrukturen in Deutschland und den Netzwerken aus Verlagen und Buchhandlungen beschäftigten. Dieser Ansatz gefiel mir besser und ich entschied mich daher, mir einen Verlag zu suchen.

Während meines Studiums und meiner beruflichen Laufbahn habe ich bereits viele Fachbücher aus dem Bereich Informatik gelesen und besitze Bücher von allen großen Verlagen mit Informatikbüchern. Also suchte ich nach einem großen Verlag, bei denen mir die Bücher gut gefallen haben und die zudem eine fundierte Strategie in Sachen E-Books haben. Wichtig war mir, dass das Thema gedruckte Bücher und E-Books gleichwertig behandelt werden. So bin ich am Ende zum Rheinwerk Verlag gelangt, den ich auch schon unter dem alten Namen Galileo Press kannte. Die Bücher wirken auf mich immer sehr hochwertig, die Inhalte sind spannend, sie sind gut in Buchhandlungen vertreten und ich sehe immer wieder Anzeigen des Verlags in Fachzeitschriften. Also füllte ich den Fragebogen zu meiner Buchidee aus und schickte diese dem Verlag. Meine Idee traf auf positive Resonanz und so entwickelten sich meine Ideen in enger Abstimmung mit dem Verlag immer weiter zu meinem ersten Buch.

Den Aufbau meines Buches hatte ich bereits früh im Kopf und ich wusste, in welche Kategorien ich die unterschiedlichen Tools einsortieren möchte. Von Anfang an war mein Ziel, die Erklärungen und den Einsatz der Hardware in konkrete realitätsnahe Szenarien einzubetten und zu erläutern. Mit meinem Lektor Dr. Christoph Meister vom Rheinwerk Verlag konnte ich sehr produktiv verschiedene Varianten diskutieren und dadurch, dass er mich an seiner Erfahrung aus den vielen anderen Buchprojekten teilhaben ließ, konnte ich selbst noch sehr viel lernen.

Zum Start und mit dem Wissen, ein Buch von ca. 550 Seiten zu schreiben, konnte ich glücklicherweise bereits auf ein paar Grundlagen zurückgreifen. Dabei handelte es sich um meine Schulungsunterlagen des Hacking Hardware Workshops und meine Blog-Artikel zu den Hardware-Tools. Allerdings deckten diese Texte nur einen kleinen Teil der geplanten Inhalte ab und mussten alle noch überarbeitet werden, um einerseits auf dem aktuellen Stand zu sein und andererseits, um im gleichen Stil geschrieben zu sein. Mit dem Thema Schreibstil und Aufbereitung von komplexen Informationen konnte ich bereits in meinem beruflichen Alltag, in dem ich unter anderem Studienbriefe für die Studierenden der Weiterbildung verfass(t)e, umfangreiche Erfahrungen sammeln. Ich nutzte die Zeit während der Corona-Pandemie produktiv, bei der ich mir durch das Home-Office insbesondere Fahrzeiten einsparte. So startete ich üblicherweise morgens um sechs Uhr mit dem Schreiben und arbeitete meist zwei Stunden an meinem Buchprojekt, bevor ich mit meinen beruflichen Tätigkeiten fortfuhr. So entwickelte sich Stück für Stück mein Buch, mal schneller, mal langsamer.

Wie auch hier in meinem Blog zu erkennen ist, fotografiere ich sehr gerne. Daher habe ich auch alle Hardware-Tools für das Buch in meiner kleinen Fotobox selbst fotografiert und es hat mich sehr gefreut, dass meine Fotos beim Verlag so gut ankamen, dass ich sogar die beiden Fotos auf dem Titelblatt stellen durfte.

Nach dem Schreiben des Manuskripts erfolgte ein externes Fachgutachten. Daran schloss sich eine Überarbeitungsphase an. Anschließend gab es das erste Lektorat, wobei hier der Fokus auf den inhaltlichen Formulierungen lag. Nach einer weiteren Überarbeitung wurde das Manuskript in das sprachliche Lektorat übergeben. Im Anschluss erhielt ich das Dokument zur Kontrolle und nach meiner Freigabe ging es in den Satz. Dabei wird für den späteren Druck eine PDF-Datei erstellt. Auch hier gab es nochmals mehrere Korrekturschleifen, bei denen u. a. noch Abbildungen angepasst oder zusätzliche Inhalte ergänzt wurden, um Lücken, die z.B. durch Umbrüche entstanden sind, sinnvoll zu schließen. Das finale Dokument, in der Sprache der Druckerei auch als Fahne bezeichnet, ging dann in den Druck und eines Tages kam der Postbote und übergab mir eine Kiste mit meinen ersten Büchern, die zeitgleich auch an viele Buchhandlungen verschickt wurden…

Die Inhalte des Buches

Bei meinem Fachbuch handelt es sich um ein Nachschlagewerk, das nicht von vorne nach hinten durchgelesen werden muss. Stattdessen sind die einzelnen Kapitel nach verschiedenen Techniken gegliedert, um jeweils einen direkten Einstieg in das Themenfeld zu ermöglichen.

Die finale Gliederung meines Buches umfasst drei Teile. Da ich großen Wert auf eine hohe Praxisorientierung gelegt habe, starte ich mit dem konkreten Einsatz der Hardware-Tools. Im ersten Teil stelle ich vor, wie mit der Hardware ein Penetrationstest durchgeführt wird. Im zweiten Teil zeige ich den gewinnbringenden Einsatz der Geräte bei Security Awareness Trainings und im dritten Teil stelle ich jedes einzelne Tool detailliert vor.

Erster Teil: IT-Sicherheitspenetrationstests durchführen

Wo stecken die Schwachstellen Ihrer Infrastruktur? Wie sieht ein Angreifer Ihre Umgebung und welche Werkzeuge setzt er potenziell ein? In diesem Teil werden die Leser*innen herausfinden, dass die besten Angriffstools oftmals ganz einfach und unspektakulär aussehen – und trotzdem großen Schaden anrichten können.

Die drei Kapitel des ersten Teils umfassen folgende Themen:

- IT-Sicherheitspenetrationstests

- Red Teaming als Methode

- Testszenarien in der Praxis

Zweiter Teil: Awareness-Schulungen mit Pentest-Hardware

Die besten Virenscanner und Firewalls der Welt sind nutzlos, wenn Sie oder Ihre Mitarbeiter*innen einfach USB-Sticks nutzen, die Sie z.B. auf einem Parkplatz gefunden haben. Führen Sie daher zielgerichtete, spannende und effektive Awareness-Schulungen durch und klären Sie Ihre Mitarbeiter*innen oder Ihr Kollegium über die Gefahren auf, die von unscheinbarer Hardware ausgehen können.

Die drei Kapitel des zweiten Teils behandeln folgende Schwerpunkte:

- Security-Awareness-Schulungen

- Erfolgreiche Schulungsmethoden

- Schulungsszenarien in der Praxis

Dritter Teil: Hacking- & Pentest-Hardware-Tools

Rubber Ducky, Digispark, HackRF One – die Sicherheitsrisiken, die von Hardware Tools für Ihr Unternehmen ausgehen können, sind gut getarnt und für Laien kaum als Gefahr zu erkennen. Ich stelle daher im Buch in realistischen Szenarien spezifische Angriffsvektoren vor und beschreibe, wie die passenden Gegenmaßnahmen ergriffen werden können.

Die zehn Kapitel des dritten Teils gehen detailliert auf folgende Themenbereiche ein:

- Pentest-Hardware-Tools

- Heimliche Überwachung durch Spionage-Gadgets

- Tastatureingaben und Monitorsignale mit Loggern aufzeichnen

- Angriffe über die USB-Schnittstelle

- Manipulation von Funkverbindungen

- RFID-Tags duplizieren und manipulieren

- Bluetooth-Kommunikation tracken und manipulieren

- WLAN-Verbindungen manipulieren und unterbrechen

- Kabelgebundene LAN-Netzwerke ausspionieren

- Analyse gefundener Hardware

Seit März 2022 im Handel

Mein Fachbuch: Hardware & Security

Mein Fachbuch: Hardware & Security

Mein Fachbuch „Hardware & Security“ ist nun erschienen und seit Ende März 2022 im Handel erhältlich. Es kann bei gut sortierten Buchhandlungen, in den einschlägigen Online-Shops oder direkt beim Verlag erworben werden. Eine Leseprobe (PDF) kann von der Verlagsseite heruntergeladen werden. Ich bin sehr gespannt, wie groß das Interesse an meinem Buch sein wird, denn ich möchte mit ihm einen Beitrag zur Verbesserung der IT-Sicherheit in Deutschland leisten.

Artikelserie: Fachbuch „Hardware & Security“

Mit diesem Blog-Artikel beginne ich die Hardware & Security Artikelserie, in der ich einen Einblick in mein Fachbuch „Hardware & Security“ gebe, das Ende März 2022 beim Rheinwerk Verlag erschienen ist. Im Buch geht es neben der Vorstellung von Hardware darum, wie mit Pentest- und Hacking-Hardware Penetrationstests und Security Awareness Trainings durchgeführt werden können.

Herzlichen Glückwunsch zum Erscheinen deines Fachbuches!!!