3. Teil: Hacking- & Pentest-Hardware-Tools

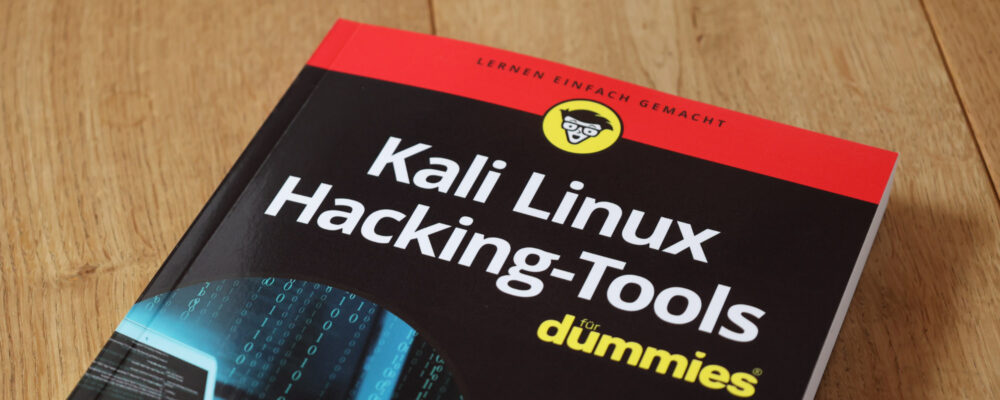

In meinem Fachbuch „Hardware & Security“, das im April 2022 im Rheinwerk Verlag erschienen ist, beschäftige ich mich mit dem Themengebiet Pentest- und Hacking-Hardware. Darin zeige ich, welche Angriffsvektoren durch Innentäter mit Hardware-Tools bestehen und wie Gegenmaßnahmen realisiert werden. Sie selbst können mit der Pentest-Hardware Penetrationstests und Security Awareness Trainings realisieren. Im Buch stelle ich die Hardware-Tools anhand von ausführlich beschriebenen und realitätsnahen Praxisbeispielen vor. Damit sind Sie in der Lage, effektive Gegenmaßnahmen zu realisieren und können die Hardware-Tools selbst einsetzen, um die IT-Sicherheit bei Ihnen zu verbessern.

- Praxiswissen für IT-Mitarbeiter, IT-Administratoren und Sicherheitsbeauftragte

- Pentests selbst durchführen und Security Awareness Trainings umsetzen

- USB, LAN, WALN, SDR, Bluetooth, RFID, Keylogger, Spionage-Gadgets

Im Blog-Artikel „Mein Fachbuch: Hardware & Security“ habe ich den Aufbau des Buches und wie ich dazu kam, das Fachbuch zu schreiben, beschrieben. Den ersten Teil des Buches habe ich im Blog-Artikel „1. Teil: Penetrationstests und Red Teaming“ und den zweiten Teil im Artikel „2. Teil: Awareness-Schulungen mit Pentest-Hardware“ vorgestellt. In diesem Blog-Artikel gehe ich auf den dritten und letzten Teil des Buches ein.

Hacking- & Pentest-Hardware-Tools

Rubber Ducky, Digispark, USBNinja-Kabel, Bash Bunny und LAN Turtle – die Sicherheitsrisiken in Form von Hacking-Hardware sind für Ihr Unternehmen gut getarnt und für Laien kaum als Gefahr zu erkennen. Im dritten Teil „Hacking- & Pentest-Hardware-Tools“ meines Fachbuches „Hardware & Security“ lernen Sie die einzelnen Geräte detailliert mit praxisnahen Szenarien kennen. Dazu sind die verschiedenen Hardware-Tools nach ihren Wirkungsgebieten in verschiedene Kapitel unterteilt.

Im ersten Kapitel des dritten Teils stelle ich in einem Überblick die verschiedenen Hardware-Tools vor. Jedes folgende Kapitel beginnt mit einem Angriffsszenario, das sich an realen Vorfällen orientiert. Anschließend stelle ich die einzelnen Hardware-Tools detailliert vor und erläutere die Funktionsweise. Abgerundet wird jedes Kapitel durch praxisorientierte Gegenmaßnahmen, die Ihnen die Möglichkeiten geben, Systeme effektiv abzusichern. Im letzten Kapitel erläutere ich die Schritte für die Untersuchung gefundener Hardware.

Pentest-Hardware-Tools

Im achten Kapitel „Pentest-Hardware-Tools“ stelle ich in einem Überblick die Geräte vor und weise auf die die rechtlichen Aspekte bezüglich ihrer legalen Nutzung hin. Sie erfahren auch, über welche Quellen Sie die Pentest-Hardware beschaffen können. Al letztes beschreibe ich die Einrichtung und Nutzung einer Laborumgebung, um mit den Geräten sicher experimentieren zu können.

Die Inhalte des Kapitels „8. Pentest-Hardware-Tools“:

- 8.1 Überblick über die Hardware (Seite 144)

- 8.2 Rechtliche Aspekte (Seite 150)

- 8.3 Bezugsquellen (Seite 152)

- 8.4 Laborumgebung (Seite 154)

Heimliche Überwachung durch Spionage-Gadgets

Im neunten Kapitel „Heimliche Überwachung durch Spionage-Gadgets“ zeige ich verschiedene Gadgets. Sie werden nicht direkt zusammen mit einem Rechner eingesetzt, die im Vorfeld eines Angriffs genutzt werden, um unbemerkt Informationen zu sammeln.

Die Inhalte des Kapitels „9. Heimliche Überwachung durch Spionage-Gadgets“:

- 9.1 Angriffsszenario (Seite 170)

- 9.2 Mini-Aufnahmegeräte – geheime Audioaufzeichnungen (Seite 173)

- 9.3 GSM-Aufnahmegerät – weltweite Audioübertragungen (Seite 176)

- 9.4 Spionagekameras – unbemerkte Videoaufnahmen (Seite 179)

- 9.5 WLAN-Minikameras – vielfältige Kameramodule (Seite 180)

- 9.6 GPS-Tracker – Position heimlich tracken und übermitteln (Seite 182)

- 9.7 Gegenmaßnahmen (Seite 184)

- 9.8 Analyse von gefundenen Geräten (Seite 187)

Tastatureingaben und Monitorsignale mit Loggern aufzeichnen

Im zehnten Kapitel „Tastatureingaben und Monitorsignale mit Loggern aufzeichnen“ stelle ich Geräte vor, die vom Nutzer unbemerkt Informationen mitschneiden. Diese werden zum Beispiel zwischen Tastatur und Rechner oder zwischen dem Bildschirm und dem Rechner angeschlossen.

Die Inhalte des Kapitels „10. Tastatureingaben und Monitorsignale mit Loggern aufzeichnen“:

- 10.1 Angriffsszenario (Seite 190)

- 10.2 Keylogger – Unauffällige Tastaturüberwachung (Seite 193)

- 10.2.1 USB-Keylogger (Seite 193)

- 10.2.2 Keylogger mit WLAN (Seite 197)

- 10.2.3 EvilCrow Keylogger – flexible Plattform (Seite 201)

- 10.3 Screenlogger – heimliche Bildschirmüberwachung (Seite 207)

- 10.3.1 VideoGhost – heimliche Screenshots (Seite 208)

- 10.3.2 Screen Crab – Screenlogger per WLAN (Seite 211)

- 10.4 Gegenmaßnahmen (Seite 220)

- 10.4.1 Keylogger (Seite 220)

- 10.5 Analyse von gefundenen Geräten (Seite 221)

Angriffe über die USB-Schnittstelle

Im elften Kapitel „Angriffe über die USB-Schnittstelle“ lernen Sie, wie Angriffe auf die USB-Standardschnittstelle durchgeführt werden, die in nahezu jedem Gerät verbaut ist. Mit der Angriffsmethode BadUSB werden virtuelle Geräte wie eine Tastatur mit einem Rechnersystem verbunden und vorab programmierte Befehle sehr schnell ausgeführt.

Die Inhalte des Kapitels „11. Angriffe über die USB-Schnittstelle“:

- 11.1 Angriffsszenario (Seite 225)

- 11.2 BadUSB-Hardware (Seite 228)

- 11.2.1 Rubber Ducky – der BadUSB-Klassiker (Seite 228)

- 11.2.2 Digispark – ein günstiges BadUSB-Device (Seite 235)

- 11.2.3 Teensy – ein universelles Board (Seite 248)

- 11.2.4 MalDuino – BadUSB mit Schalter (Seite 257)

- 11.2.5 Arduino Leonardo – BadUSB mit Arduino (Seite 265)

- 11.2.6 EvilCrow-Cable – getarnter BadUSB (Seite 270)

- 11.3 Steuerung per Bluetooth oder WLAN (Seite 273)

- 11.3.1 InputStick – drahtloser Bluetooth-Empfänger (Seite 273)

- 11.3.2 USBNinja – Bluetooth-Steuerung (Seite 278)

- 11.3.3 Cactus WHID – BadUSB mit WLAN (Seite 285)

- 11.3.4 DSTIKE WIFI Duck – WLAN-Keystroke-Injection (Seite 292)

- 11.4 USB-Geräte simulieren (Seite 297)

- 11.4.1 Bash Bunny – das BadUSB-Multitool (Seite 297)

- 11.4.2 Signal Owl – eine universelle Plattform (Seite 302)

- 11.4.3 Key Croc – ein smarter Keylogger (Seite 306)

- 11.4.4 P4wnP1 A.L.O.A. – das BadUSB-Supertool (Seite 319)

- 11.5 Rechner mit USB-Killern zerstören (Seite 322)

- 11.6 Gegenmaßnahmen (Seite 326)

- 11.7 Analyse von gefundenen Geräten (Seite 330)

Manipulation von Funk-Verbindungen

Im zwölften Kapitel „Manipulation von Funk-Verbindungen“ lernen Sie Verfahren zur Analyse von Funkverbindungen kennen. Kabellose Übertragungen können hierzu einfach mit einem Software-Defined Radio untersucht werden. Wenn keine Schutzmaßnahmen vorliegen, kann sogar ein Signal einfach aufgezeichnet und erneut gesendet werden und somit eine Replay Attack durchgeführt werden.

Die Inhalte des Kapitels „12. Manipulation von Funk-Verbindungen“:

- 12.1 Angriffsszenario (Seite 332)

- 12.2 Frequenzen und Antennen (Seite 334)

- 12.3 Funk-Cloner – Funkverbindungen duplizieren (Seite 337)

- 12.4 NooElec NESDR SMArt – Funkverbindungen analysieren (Seite 338)

- 12.5 HackRF One – Funkkommunikation einfach duplizieren (Seite 345)

- 12.6 LimeSDR Mini – Funkverbindungen angreifen (Seite 351)

- 12.7 YARD Stick One – Funksignale manipulieren (Seite 354)

- 12.8 Crazyradio PA – Übernahme von Funkverbindungen (Seite 359)

- 12.9 Störsender – Funkverbindungen unterbrechen (Seite 362)

- 12.10 Gegenmaßnahmen (Seite 364)

- 12.11 Analyse von gefundenen Geräten (Seite 364)

RFID-Tags duplizieren und manipulieren

Im dreizehnten Kapitel „RFID-Tags duplizieren und manipulieren“ erfahren Sie mehr über die Gefahren des kontaktlosen Datenaustausches im Nahbereich per RFID. Einfache RFID-Tags können sehr simpel dupliziert werden, wodurch die Erstellung eines digitalen Zweitschlüssels ermöglicht wird. Teilweise können die Schutzmaßnahmen von weit verbreiteten Standards geknackt werden.

Die Inhalte des Kapitels „13. RFID-Tags duplizieren und manipulieren“:

- 13.1 Angriffsszenario (Seite 368)

- 13.2 Detektoren – RFID-Reader und -Tags aufspüren (Seite 371)

- 13.3 Cloner – RFID-Tags einfach kopieren (Seite 374)

- 13.4 Keysy – ein universeller RFID-Schlüssel (Seite 379)

- 13.5 ChameleonMini/Tiny – ein RFID-Multitool (Seite 380)

- 13.6 Proxmark – eine leistungsstarke RFID-Hardware (Seite 386)

- 13.7 iCopy-X – ein weiteres RFID-Multitool (Seite 396)

- 13.8 NFCKill – RFID/NFC-Tags zerstören (Seite 399)

- 13.9 Gegenmaßnahmen (Seite 402)

- 13.10 Analyse von gefundenen Geräten (Seite 403)

Bluetooth-Kommunikation tracken und manipulieren

Im vierzehnten Kapitel „Bluetooth-Kommunikation tracken und manipulieren“ befassen wir uns mit der Analyse der Kommunikation zwischen zwei Teilnehmern über eine Bluetooth-Verbindungen. Gerade Geräte, die Bluetooth Low Energy verwenden, wie Smartwatches oder Fitness-Tools, kommunizieren sehr offen und können dadurch angegriffen werden.

Die Inhalte des Kapitels „14. Bluetooth-Kommunikation tracken und manipulieren“:

- 14.1 Angriffsszenario (Seite 406)

- 14.2 Bluefruit LE Sniffer – Bluetooth Low Energy tracken (Seite 408)

- 14.3 BtleJack mit BBC micro:bit – Bluetooth-LE-Verbindungen abhören (Seite 412)

- 14.4 Ubertooth One – Bluetooth-Verbindungen analysieren (Seite 418)

- 14.5 Gegenmaßnahmen (Seite 423)

- 14.6 Analyse von gefundenen Geräten (Seite 423)

WLAN-Verbindungen manipulieren und unterbrechen

Im fünfzehnten Kapitel „WLAN-Verbindungen manipulieren und unterbrechen“ geht es einerseits um gezielte Störungen von kabellosen Netzwerken und andererseits um Abhörmöglichkeiten bei schlecht gesicherten Netzwerken. Die gezielte Unterbrechung einer WLAN-Verbindung kann z. B. genutzt werden, um Überwachungskameras zu stören.

Die Inhalte des Kapitels „15. WLAN-Verbindungen manipulieren und unterbrechen“:

- 15.1 Angriffsszenario (Seite 426)

- 15.2 DSTIKE Deauther – WLAN-Verbindungen unterbrechen (Seite 428)

- 15.3 Maltronics WiFi Deauther – ferngesteuerter Angriff (Seite 436)

- 15.4 WiFi Pineapple – WLAN-Netzwerke fälschen (Seite 442)

- 15.5 Gegenmaßnahmen (Seite 462)

- 15.6 Analyse von gefundenen Geräten (Seite 465)

Kabelgebundene LAN-Netzwerke ausspionieren

Im sechzehnten Kapitel „Kabelgebundene LAN-Netzwerke ausspionieren“ zeige ich Ihnen, wie kabelgebundene LAN-Computernetzwerke mit verschiedenen Hardware-Tools angegriffen werden. Mit diesen Geräten können sich etwa Angreifer zwischen Rechner und Netzwerk einklinken und dabei unverschlüsselten Datenverkehr einfach mitschneiden.

Die Inhalte des Kapitels „16. Kabelgebundene LAN-Netzwerke ausspionieren“:

- 16.1 Angriffsszenario (Seite 468)

- 16.2 Throwing Star LAN Tap – Daten einfach ausleiten (Seite 470)

- 16.3 Plunder Bug – Daten elegant ausleiten (Seite 474)

- 16.4 Packet Squirrel – Netzwerkverkehr mitschneiden (Seite 479)

- 16.5 Shark Jack – vorab definierte Aktionen ausführen (Seite 495)

- 16.6 LAN Turtle – heimlicher Netzwerkzugang (Seite 502)

- 16.7 Gegenmaßnahmen (Seite 515)

- 16.8 Analyse von gefundenen Geräten (Seite 517)

Analyse gefundener Hardware

Im letzten Kapitel „Analyse gefundener Hardware“ zeige ich Ihnen, wie Sie bösartige Hardware, nachdem sie gefunden wurde, auf potenzielle Spuren untersuchen. Dazu analysieren Sie den verwendeten Speicher und die Konfigurationen. Auf diese Weise lassen sich Spuren finden, um den Vorgang des Angriffes zu rekonstruieren und auf den Ursprung hinweisen zu können.

Die Inhalte des Kapitels „17. Analyse gefundener Hardware“:

- 17.1 Dokumentation (Seite 520)

- 17.2 Geräte mit Datenspeicher (Seite 521)

- 17.3 Netzwerkverkehr protokollieren (Seite 532)

- 17.4 WLAN-Netzwerke aufspüren und analysieren (Seite 536)

- 17.5 Fazit (Seite 541)

Artikelserie: Fachbuch „Hardware & Security“

Mein Fachbuch: Hardware & Security

Mein Fachbuch: Hardware & Security

Dieser Blog-Artikel ist Teil der Hardware & Security Artikelserie, in der ich einen Einblick in mein Fachbuch „Hardware & Security“ gebe, das Ende März 2022 beim Rheinwerk Verlag erschienen ist. Im Buch geht es neben der Vorstellung von Hardware darum, wie mit Pentest- und Hacking-Hardware Penetrationstests und Security Awareness Trainings durchgeführt werden können.

- Mein Fachbuch: Hardware & Security

- 1. Teil: IT-Sicherheitspenetrationstests durchführen

- 2. Teil: Awareness-Schulungen mit Pentest-Hardware

- 3. Teil: Hacking- & Pentest-Hardware-Tools

Direkt zum Buch (Rheinwerk Verlag) | Download Leseprobe (PDF-Datei) | Mehr zum Thema Hacking Hardware