Liste mit öffentlichen Jitsi Meet Instanzen

05.09.2021 Liste der Jitsi Meet Server überarbeitet.

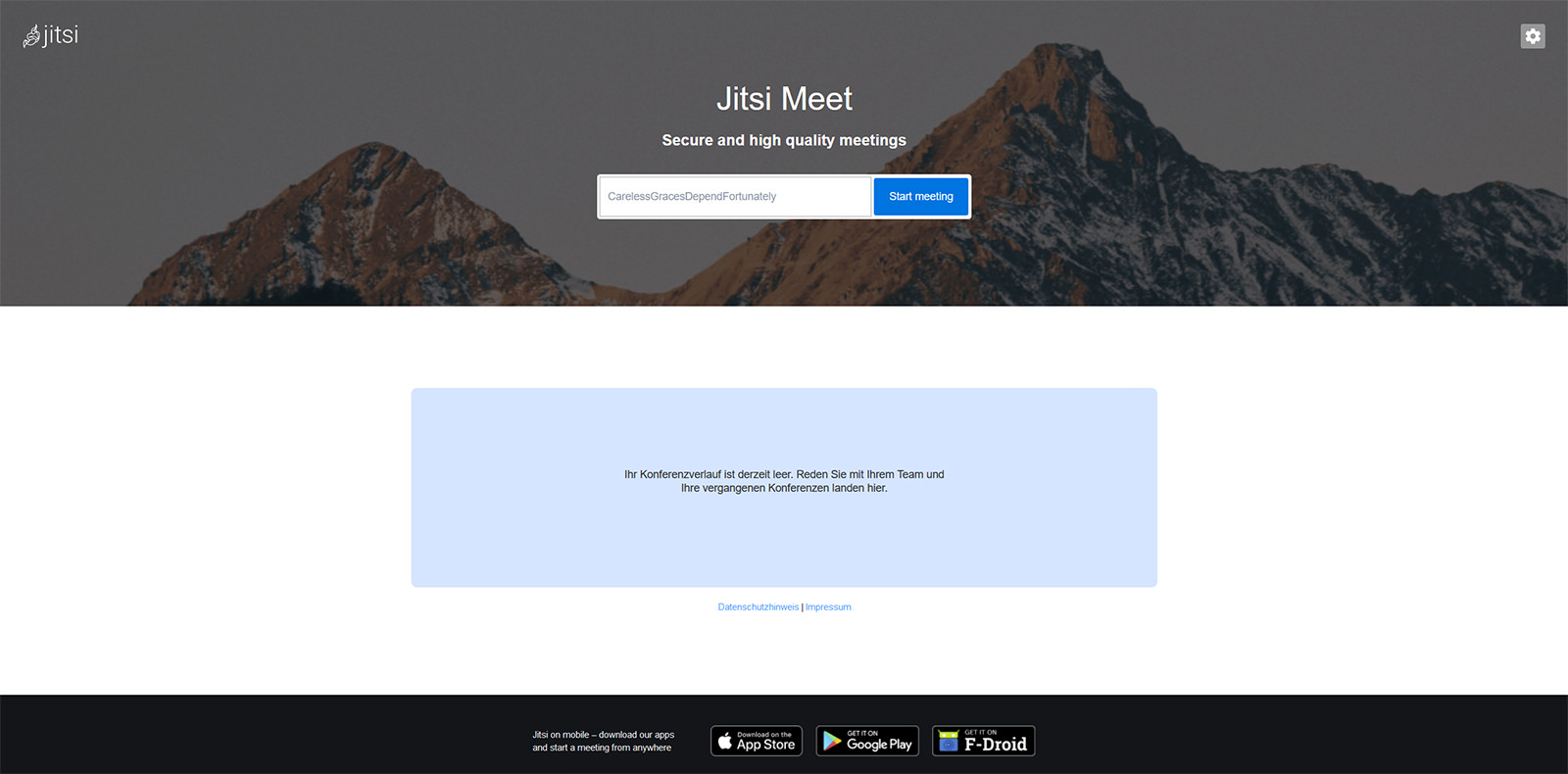

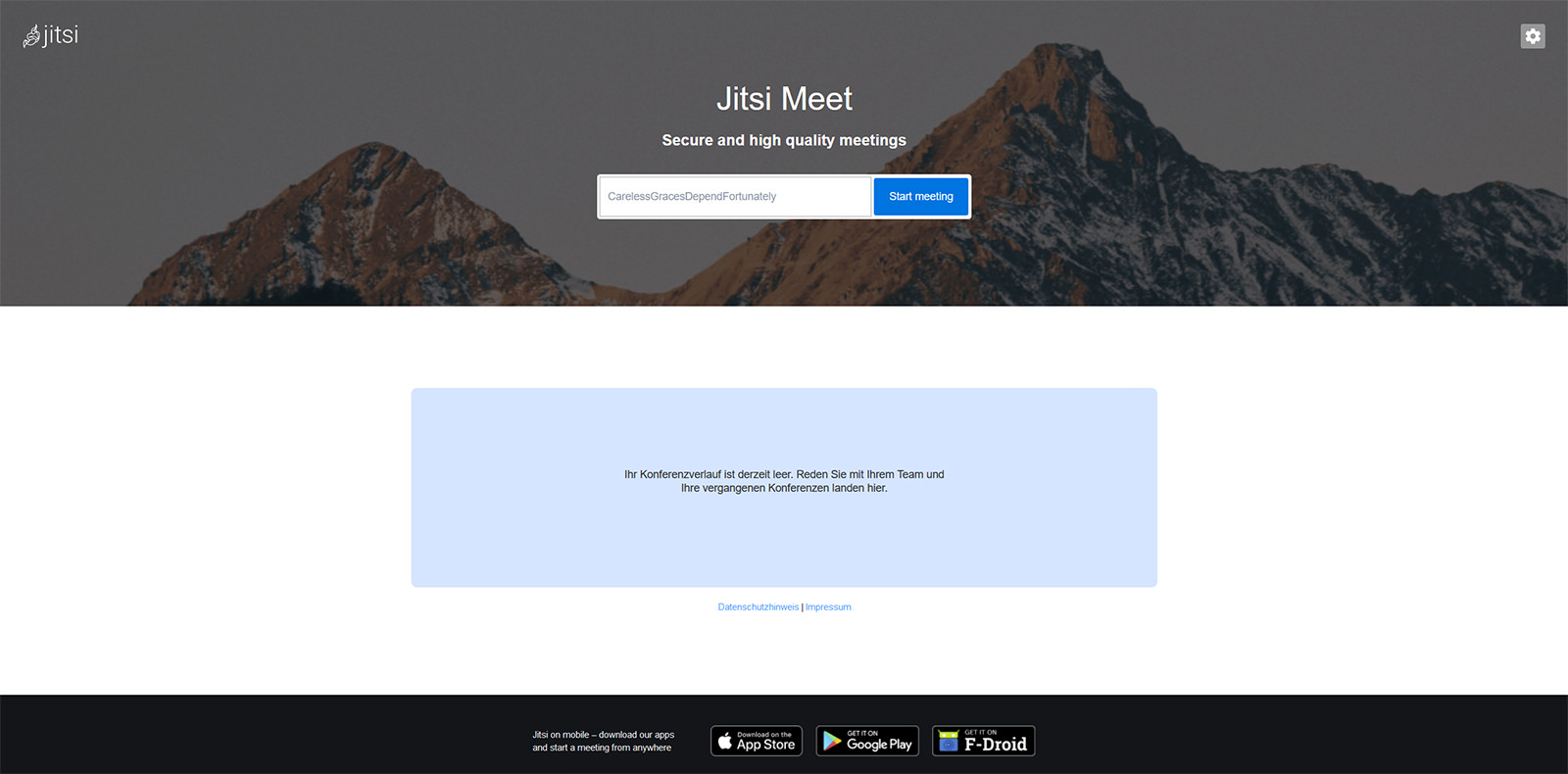

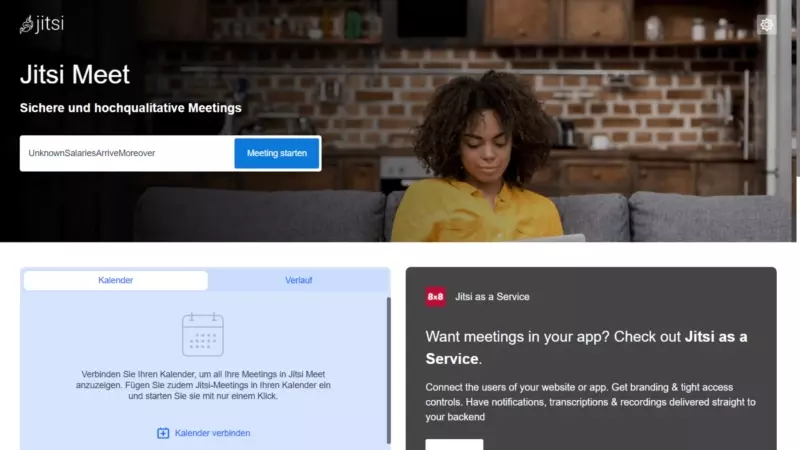

Jitsi Meet Oberfläche

Jitsi Meet Oberfläche

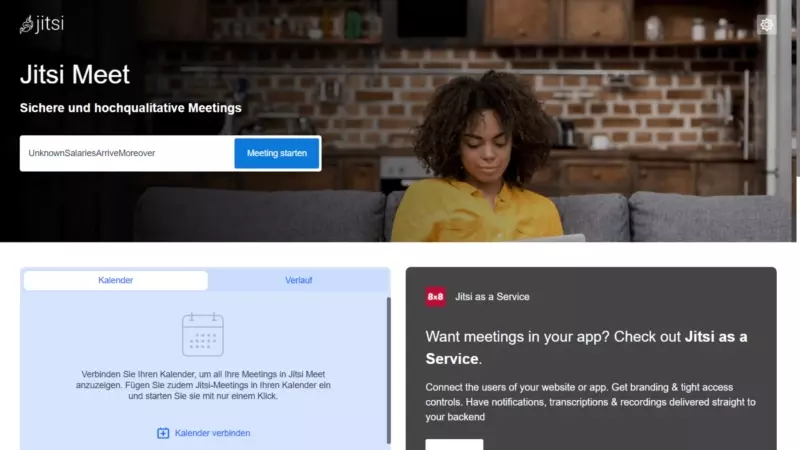

Online-Videokonferenzsysteme werden in der aktuellen Situation intensiv genutzt. Eine sehr häufig eingesetzte Lösung ist Jitsi Meet: eine freie und quelloffene Anwendung, die Webkonferenzen mit einem oder mehreren Teilnehmern ermöglicht. Mit einer Webcam kann ein Videochat durchgeführt werden, aber auch eine reine Audiokonferenz ist möglich. Zusätzlich kann über einen Textchat Nachrichten ausgetauscht oder einzelne Anwendungen oder der ganze Bildschirm freigegeben werden.

Jitsi Meet nutzt die WebRTC Technik und kann daher einfach mit einem Webbrowser ohne weitere Installation genutzt werden. Im Artikel „Anleitung für Jitsi Meet Videokonferenzen“ zeige ich Schritt für Schritt die Bedienung. Neben der Nutzung mit dem Webbrowser stehen auch Apps für Android und iOS und ein Desktop-Client zur Verfügung. Die Nutzung ist einfach und erfordert keine Anmeldung und jeder kann einen virtuellen Besprechungsraum eröffnen.

Öffentlicher Jitsi Meet Server (meet.scheible.it):

Jitsi Meet Liste

Jitsi Meet – Open-Source-Webkonferenzsystem

Jitsi Meet – Open-Source-Webkonferenzsystem

Durch die derzeitige Situation und die sehr einfache Installation sind ahlreiche Jitsi Meet Installation entstanden. Daher gibt es neben der offiziellen Instanz meet.jit.si noch zahlreiche andere Jitsi Meet Server. Ich habe mich auf Jitsi Meet Server aus Deutschland aus dem Bildungsbereich konzentriert. Gerade Hochschulen und Universitäten achten für gewöhnlich auf das Thema Datenschutz und Sicherheit und bieten gleichzeitig genügend Bandbreite.

Liste mit öffentlichen Jitsi Meet Instanzen aus dem Bildungsumfeld:

- FeM E.V. – Technische Universität Ilmenau jitsi.fem.tu-ilmenau.de

- Universität Regensburg meet.ur.de

- Universität Frankfurt meet.studiumdigitale.uni-frankfurt.de

- Universität Kaiserslautern jitsi.uni-kl.de

- Universität Innsbruck easyconference.uibk.ac.at

Liste mit öffentlichen Jitsi Meet Servern aus Deutschland mit Datenschutzerklärungen:

- Mein eigener Server meet.scheible.it (Live Statistik)

- Freifunk München meet.ffmuc.net (Live Statistik)

- adminForge meet.adminforge.de (Live Statistik)

- Linux-Usergroup Wilhelmshaven talk.linux-whv.de

- Piratenfraktion Witten meet.piraten-witten.de

- Jugendrechtspodcast meet.jugendrecht.org

- Individual Network Berlin e.V. meet.in-berlin.de

- Chaostreff Osnabrück e.V. meet.osna.social

- Freifunk Düsseldorf jitsi.freifunk-duesseldorf.de

Darüber hinaus gibt es noch die offizielle Übersicht auf Github und der Chaos Computer Club pflegt eine Liste mit verfügbaren Jitsi Meet Instanzen aus Deutschland. Mit dem Dienst jitsi.random-redirect.de erfolgt eine zufällige Weiterleitung zu einem nicht ausgelasteten Jitsi Meet Server.

Ein eigener Jitsi Meet Server kann einfach installiert werden. Im Artikel „Installation eines eigenen Jitsi Meet Servers“ erkläre ich dies Schritt für Schritt. Die komplette Konfiguration eines neuen Servers zeige ich im Artikel „Jitsi Meet unter Ubuntu 20.04 installieren“. Anschließend erläutere ich mehrere Einstellungen, um die Sicherheit und den Datenschutz zu verbessern.

Kennt jemand noch weitere Jitsi Meet Instanzen von Universitäten, Hochschulen oder Schulen?

Jitsi Meet Artikelserie

Dieser Blogbeitrag ist Teil der Artikelserie „Videokonferenzen mit Jitsi Meet“, die sich mit dem Open-Source-Webkonferenzsystem Jitsi für Video-, Web- und Telefonkonferenzen beschäftigt. Die Artikelserie zu Jitsi Meet umfasst die folgenden Themen:

Jitsi Meet Artikel für Anwender

- Liste mit öffentlichen Jitsi Meet Instanzen

- Anleitung für Jitsi Meet Videokonferenzen

- Jitsi Meet Anleitung für Moderatoren

- Jitsi Meet für Smartphones und Tablets

- Jitsti Meet Nutzung per Desktop App

- Tipps und Tricks mit Jitsi Meet

- Meine eigene Jitsi Meet Instanz

- Jitsi Meet Server mit ressourcensparender Konfiguration

- Neuer Jitsi Meet Testserver (Nightly Builds)

- Virtuelle Webcam in Jitsi Meet verwenden

- Virtuelle Desktops für die Freigabe nutzen

- Neues zu Jitsi Meet – Update und Server

- Breakout Rooms in Jitsi Meet

Jitsi Meet Artikel für Administratoren

- Installation eines eigenen Jitsi Meet Servers

- Jitsi Meet unter Ubuntu 20.04 installieren

- Mehrere Jitsi Meet Varianten per API

- Geschwindigkeitsoptimierung von Jitsi Meet

- Das Design von Jitsi Meet anpassen

- Datenschutzfreundliche Konfiguration von Jitsi Meet

- Jitsi Meet Update Script

- Jitsi Meet Server Auslastung

- Jitsi Meet Statistik als Grafana Dashboard

- Neues Jitsi Meet Feature: Lobby Wartebereich

- Jitsti Meet und die Log4Shell Sicherheitslücke

Changelog

03.04.2023Liste der Jitsi Meet Server modifiziert.

05.09.2021Liste der Jitsi Meet Server überarbeitet.

15.05.2021Liste der Jitsi Meet Server aktualisiert.

25.04.2021Links zu Jitsi Meet Instanzen aktualisiert.

05.04.2021Neuer Link zu einer Jitsi Meet Instanzen hinzugefügt.

05.01.2021Liste mit Links zu Jitsi Meet Instanzen aktualisiert.

24.10.2020Neue Links eingefügt und fehlerhafte Instanzen entfernt.

15.07.2020Liste der Jitsi Meet Server aktualisiert.

17.05.2020Neue Liste mit Server hinzugefügt.

26.04.2020Eigene Instanz und weitere Listen hinzugefügt.

16.04.2020Neue Links zu Jitsi Meet Servern wurden hinzugefügt.

Hallo Tobias Scheible,

Danke für diese Liste und den klasse Artikel zu jitsi. Gerade in der aktuellen Phase wird das Thema Datensicherheit sehr vernachlässigt und es ist gut den Blick zu schärfen.

Ich werde deine Liste gern mit unter mein Youtube Video zum Thema Sicher Konferenzen packen.

https://youtu.be/qWjII203T50

Beste Grüße,

Matthias Melzer.